Negamos nuestra propia belleza porque los otros no pueden, o no quieren, reconocerla. En vez de aceptarnos como somos, procuramos imitar lo que vemos a nuestro alrededor.

Buscamos ser como aquellos a quienes todos dicen: "¡Que bonito!" Poco a poco, nuestra alma se va debilitando, nuestra voluntad disminuye, y todo el potencial que teniamos para enfrentar al mundo deja de existir.

Olvidamos que el mundo es aquello que imaginamos ser.

Dejamos de tener el brillo de la luz y pasamos ser la poza de agua que la refleja. Al dia siguiente, el sol evaporara esa agua, y nada quedara.

Todo porque alguien dijo: "Eres feo". U otro comento: "Ella es bonita". Con solo dos o tres palabras, fueron capaces de robarnos toda la confianza que teniamos en nosotros mismos.

Y eso nos vuelve feos. Y eso nos vuelve amargados.

Manuscrito encontrado en Accra

31 octubre 2012

30 octubre 2012

¿Por qué nos cuesta tanto dejar de POSTERGAR?

Procrastinar quiere decir postergar. Dejar para mañana.

Se trata de una postergación muy especial: sabemos qué es lo que tenemos que hacer, pero lo dejamos para otro momento.

Varias razones nos llevan a procrastinar:

Pero, por lo general, la postergación tiene un trasfondo.

Hacer las cosas a último momento nos hace mantener una fantasía: la fantasía de que, si le hubiésemos dedicado tiempo, hubiéramos hecho algo mucho mejor.

“Por haberlo hecho en sólo dos días y haberlo terminado a las apuradas”, nos justificamos, “está bastante bien”.

Es decir, nosotros mismos creamos un entorno de urgencia ficticio.

La urgencia es ficticia porque la decisión de postergar fue nuestra. Y, así suponemos que lo que logramos debería ser valorado especialmente porque fue hecho a último momento.

Esta ficción nos es cómoda. Porque nunca corroboramos si es real.

Es decir, nunca constataremos que habiendo dedicado todo el tiempo que correspondía, la tarea hubiera salido mejor.

Suponemos que sí. Pero no lo sabemos.

Y así, nos quedamos con una especie de “sucedáneo” de la creatividad: el ingenio. Somos ingeniosos para “arreglárnoslas” con el tiempo que tenemos. Pero no intentamos dedicar nuestra creatividad a disponer de más tiempo o, en general, disponer de más recursos.

Un mecanismo similar funciona para aquellas personas que dicen haber imaginado ideas excelentes, brillantes, sobresalientes.

Claro, todavía no han tenido tiempo de llevarlas a cabo, lo cual les permite seguir sosteniendo la excelencia de sus ideas.

Por eso es tan importante la acción en creatividad. Ponernos a trabajar (y dejar de postergar) es las mejores maneras de empezar a ser creativos.

Tomado de: http://eduardokastika.posterous.com/por-que-es-tan-sencillo-postergar

Se trata de una postergación muy especial: sabemos qué es lo que tenemos que hacer, pero lo dejamos para otro momento.

Varias razones nos llevan a procrastinar:

- Falta de interés.

- Cansancio físico.

- Poca actitud hacia el esfuerzo.

- Exceso de ansiedad (que no nos permite ni siquiera arrancar).

- Aburrimiento, hastío.

- Falta de destrezas reales para comenzar con la tarea.

Pero, por lo general, la postergación tiene un trasfondo.

Hacer las cosas a último momento nos hace mantener una fantasía: la fantasía de que, si le hubiésemos dedicado tiempo, hubiéramos hecho algo mucho mejor.

“Por haberlo hecho en sólo dos días y haberlo terminado a las apuradas”, nos justificamos, “está bastante bien”.

Es decir, nosotros mismos creamos un entorno de urgencia ficticio.

La urgencia es ficticia porque la decisión de postergar fue nuestra. Y, así suponemos que lo que logramos debería ser valorado especialmente porque fue hecho a último momento.

Esta ficción nos es cómoda. Porque nunca corroboramos si es real.

Es decir, nunca constataremos que habiendo dedicado todo el tiempo que correspondía, la tarea hubiera salido mejor.

Suponemos que sí. Pero no lo sabemos.

Y así, nos quedamos con una especie de “sucedáneo” de la creatividad: el ingenio. Somos ingeniosos para “arreglárnoslas” con el tiempo que tenemos. Pero no intentamos dedicar nuestra creatividad a disponer de más tiempo o, en general, disponer de más recursos.

Un mecanismo similar funciona para aquellas personas que dicen haber imaginado ideas excelentes, brillantes, sobresalientes.

Claro, todavía no han tenido tiempo de llevarlas a cabo, lo cual les permite seguir sosteniendo la excelencia de sus ideas.

Por eso es tan importante la acción en creatividad. Ponernos a trabajar (y dejar de postergar) es las mejores maneras de empezar a ser creativos.

Etiquetas:

abuso,

curiosidades,

informatico,

sociedad

29 octubre 2012

Un paso más hacia la fusión nuclear

Artículo publicado por Daniel Clery el 18 de septiembre de 2012 en Science Now

En la carrera por hacer realidad la energía de fusión, un pequeño laboratorio puede estar poniendo en aprietos a los chicos mayores. Los esfuerzos a nivel mundial por aprovechar la fusión – la fuente de energía del Sol y las estrellas – como fuente de energía en la Tierra, actualmente se centran en dos instalaciones con costes multimillonarios: el reactor de fusión ITER en Francia, y la Instalación Nacional de Ignición (National Ignition Facility – NIF) en California. Pero existen otras aproximaciones más baratas – y una de ellas puede tener una posibilidad de alcanzar el “punto de inflexión”, un hito clave en el que un proceso produce más energía de la necesaria para disparar la reacción de fusión. Los investigadores del Laboratorio Nacional Sandia en Albuquerque, Nuevo México, anunciarán en un artículo aceptado para su publicación en la revista Physical Review Letters(PRL) que su proceso, conocido como fusión inercial de funda magnetizada (MagLIF) propuesto por primera vez hace 2 años, ha superado la primera de las tres pruebas, colocándolo en el camino de lograr el codiciado “punto de inflexión”. Las pruebas del resto de componentes del proceso continuarán el próximo año, y el equipo espera abordar su primer intento de fusión a finales de 2013.

Prototipo de fusión nuclear de Sandia © by NNSANews

Los reactores de fusión calientan y comprimen el plasma – un gas ionizado – compuesto de tritio y deuterio, isótopos del hidrógeno, compactando los mismos hasta que sus núcleos superan la repulsión mutua y se fusionan. A partir de esta olla a presión surgen núcleos de helio, neutrones y una gran cantidad de energía. La temperatura requerida para la fusión es de más de 100 millones de grados C — por lo que tienes que usar una gran cantidad de energía antes de empezar a obtener alguna. ITER y NIF están planificando cómo atacar este problema de distintas formas. El ITER, que tiene planificada su puesta en marcha para 2019 o 2020 intentará la fusión conteniendo un plasma con enormes campos magnéticos y calentándolo con haces de partículas y ondas de radio. NIF, por su parte, toma una minúscula cápsula llena de combustible de hidrógeno y la aplasta con un potente pulso láser. NIF ha estado funcionando durante unos pocos años, pero aún tiene que superar el punto de inflexión.

La técnica MagLIF de Sandia es similar a la del NIF ya que aplasta rápidamente su combustible – un proceso conocido como fusión por confinamiento inercial. Pero para lograrlo, MagLIF usa un pulso magnético en lugar de láseres. La diana en MagLIF es un diminuto cilindro de unos 7 milímetros de diámetro; está hecho de berilio y lleno de deuterio y tritio. El cilindro, conocido como funda, está conectado al enorme generador de pulsos electros de Sandia (conocido como máquina Z), que puede proporcionar 26 millones de amperios en un pulso de un milisegundo de duración o menos. Tal corriente pasando a través de las paredes del cilindro crea un campo magnético que ejerce una fuerza hacia el interior de las paredes de la funda, destrozándolo instantáneamente – y comprimiendo y calentando el combustible de fusión.

Los investigadores conocen desde hace algún tiempo esta técnica de aplastar una funda para calentar el combustible de fusión. Pero la propia configuración de la máquina MagLIF-Z no produjo suficiente calor; se necesitó algo de calor extra para hacer que el proceso fuese capaz de alcanzar el punto de inflexión. El investigador de Sandia Steve Slutz dirigió un equipo que investigó varias mejoras mediante simulaciones por ordenador del proceso. En un artículo publicado en Physics of Plasmas en 2010, el equipo predijo que podría alcanzarse el punto de inflexión con tres mejoras.

Primero, tenían que aplicar el pulso de corriente mucho más rápidamente, en apenas 100 nanosegundos, para aumentar la velocidad de implosión. También precalentaron el combustible de hidrógeno dentro de la funda con un pulso láser antes de que la máquina Z entrase en acción. Y finalmente colocaron dos bobinas eléctricas alrededor de la funda, una en cada extremo. Estas bobinas producen un campo magnético que une ambas, envolviendo la funda en un aislamiento magnético. Este aislamiento evita que las partículas cargadas, como los electrones y los núcleos de helio, escapen y enfríen el plasma – por lo que la temperatura se mantiene caliente.

El físico de plasma de Sandia Ryan McBride lidera un proyecto para ver si las simulaciones son correctas. El primer elemento en la lista es poner a prueba la rápida compresión de la funda. Un parámetro crítico es el espesor de la pared de la misma: Cuanto más fina sea, más rápidamente se acelerará mediante el pulso magnético. Pero el material de la pared también empieza a evaporarse durante el pulso, y si se rompe demasiado pronto, destruirá la compresión. Por otra parte, si la pared es demasiado gruesa no alcanzará una velocidad lo bastante alta. “Hay un punto dulce en el medio donde permanece intacta y puedes seguir logrando una velocidad de implosión bastante buena”, dice McBride.

Para poner a prueba el punto dulce predicho, McBride y su equipo configuraron un elaborado sistema de imagen que implicaba el hacer impactar un láser de alta potencia sobre una muestra de manganeso (en realidad un prototipo del NIF trasladado a Sandia) para producir rayos X. Haciendo incidir los rayos X a través de la funda en varias etapas de la implosión, los investigadores pudieron fotografiar qué sucedía. Encontraron que en el espesor del punto dulce, la funda mantenía su forma a lo largo de la implosión. “Funcionó como se predijo”, dice McBride. El equipo tiene previsto poner a prueba ahora otras dos mejoras – el precalentamiento del láser y el aislamiento magnético —el año que viene, y luego unirlo todo para hacer un intento de alcanzar el punto de inflexión antes de finales de 2013.

A principios de este año, Slutz y su equipo publicaron otras simulaciones en PRL que demostraron que si se construía un generador de pulsos más potente que produjese corrientes más altas – por ejemplo, 60 millones de amperios – el sistema podría lograr no solo el punto de inflexión, sino una alta ganancia. En otras palabras, MagLIF podría producir el tipo de energía necesaria para una planta de energía comercial de fusión.

“Estoy entusiasmado con el descubrimiento de Sandia de que la fusión de diana magnetizada… sea un camino para una ganancia significativa en la máquina Z. Estamos de acuerdo y esperamos que sus experimentos tengan una oportunidad de intentarlo”, dice Glen Wurden, director del equipo de plasma magnetizado en el Laboratorio Nacional de Los Álamos en Nuevo México.

En la carrera por hacer realidad la energía de fusión, un pequeño laboratorio puede estar poniendo en aprietos a los chicos mayores. Los esfuerzos a nivel mundial por aprovechar la fusión – la fuente de energía del Sol y las estrellas – como fuente de energía en la Tierra, actualmente se centran en dos instalaciones con costes multimillonarios: el reactor de fusión ITER en Francia, y la Instalación Nacional de Ignición (National Ignition Facility – NIF) en California. Pero existen otras aproximaciones más baratas – y una de ellas puede tener una posibilidad de alcanzar el “punto de inflexión”, un hito clave en el que un proceso produce más energía de la necesaria para disparar la reacción de fusión. Los investigadores del Laboratorio Nacional Sandia en Albuquerque, Nuevo México, anunciarán en un artículo aceptado para su publicación en la revista Physical Review Letters(PRL) que su proceso, conocido como fusión inercial de funda magnetizada (MagLIF) propuesto por primera vez hace 2 años, ha superado la primera de las tres pruebas, colocándolo en el camino de lograr el codiciado “punto de inflexión”. Las pruebas del resto de componentes del proceso continuarán el próximo año, y el equipo espera abordar su primer intento de fusión a finales de 2013.

Prototipo de fusión nuclear de Sandia © by NNSANews

Los reactores de fusión calientan y comprimen el plasma – un gas ionizado – compuesto de tritio y deuterio, isótopos del hidrógeno, compactando los mismos hasta que sus núcleos superan la repulsión mutua y se fusionan. A partir de esta olla a presión surgen núcleos de helio, neutrones y una gran cantidad de energía. La temperatura requerida para la fusión es de más de 100 millones de grados C — por lo que tienes que usar una gran cantidad de energía antes de empezar a obtener alguna. ITER y NIF están planificando cómo atacar este problema de distintas formas. El ITER, que tiene planificada su puesta en marcha para 2019 o 2020 intentará la fusión conteniendo un plasma con enormes campos magnéticos y calentándolo con haces de partículas y ondas de radio. NIF, por su parte, toma una minúscula cápsula llena de combustible de hidrógeno y la aplasta con un potente pulso láser. NIF ha estado funcionando durante unos pocos años, pero aún tiene que superar el punto de inflexión.

La técnica MagLIF de Sandia es similar a la del NIF ya que aplasta rápidamente su combustible – un proceso conocido como fusión por confinamiento inercial. Pero para lograrlo, MagLIF usa un pulso magnético en lugar de láseres. La diana en MagLIF es un diminuto cilindro de unos 7 milímetros de diámetro; está hecho de berilio y lleno de deuterio y tritio. El cilindro, conocido como funda, está conectado al enorme generador de pulsos electros de Sandia (conocido como máquina Z), que puede proporcionar 26 millones de amperios en un pulso de un milisegundo de duración o menos. Tal corriente pasando a través de las paredes del cilindro crea un campo magnético que ejerce una fuerza hacia el interior de las paredes de la funda, destrozándolo instantáneamente – y comprimiendo y calentando el combustible de fusión.

Los investigadores conocen desde hace algún tiempo esta técnica de aplastar una funda para calentar el combustible de fusión. Pero la propia configuración de la máquina MagLIF-Z no produjo suficiente calor; se necesitó algo de calor extra para hacer que el proceso fuese capaz de alcanzar el punto de inflexión. El investigador de Sandia Steve Slutz dirigió un equipo que investigó varias mejoras mediante simulaciones por ordenador del proceso. En un artículo publicado en Physics of Plasmas en 2010, el equipo predijo que podría alcanzarse el punto de inflexión con tres mejoras.

Primero, tenían que aplicar el pulso de corriente mucho más rápidamente, en apenas 100 nanosegundos, para aumentar la velocidad de implosión. También precalentaron el combustible de hidrógeno dentro de la funda con un pulso láser antes de que la máquina Z entrase en acción. Y finalmente colocaron dos bobinas eléctricas alrededor de la funda, una en cada extremo. Estas bobinas producen un campo magnético que une ambas, envolviendo la funda en un aislamiento magnético. Este aislamiento evita que las partículas cargadas, como los electrones y los núcleos de helio, escapen y enfríen el plasma – por lo que la temperatura se mantiene caliente.

El físico de plasma de Sandia Ryan McBride lidera un proyecto para ver si las simulaciones son correctas. El primer elemento en la lista es poner a prueba la rápida compresión de la funda. Un parámetro crítico es el espesor de la pared de la misma: Cuanto más fina sea, más rápidamente se acelerará mediante el pulso magnético. Pero el material de la pared también empieza a evaporarse durante el pulso, y si se rompe demasiado pronto, destruirá la compresión. Por otra parte, si la pared es demasiado gruesa no alcanzará una velocidad lo bastante alta. “Hay un punto dulce en el medio donde permanece intacta y puedes seguir logrando una velocidad de implosión bastante buena”, dice McBride.

Para poner a prueba el punto dulce predicho, McBride y su equipo configuraron un elaborado sistema de imagen que implicaba el hacer impactar un láser de alta potencia sobre una muestra de manganeso (en realidad un prototipo del NIF trasladado a Sandia) para producir rayos X. Haciendo incidir los rayos X a través de la funda en varias etapas de la implosión, los investigadores pudieron fotografiar qué sucedía. Encontraron que en el espesor del punto dulce, la funda mantenía su forma a lo largo de la implosión. “Funcionó como se predijo”, dice McBride. El equipo tiene previsto poner a prueba ahora otras dos mejoras – el precalentamiento del láser y el aislamiento magnético —el año que viene, y luego unirlo todo para hacer un intento de alcanzar el punto de inflexión antes de finales de 2013.

A principios de este año, Slutz y su equipo publicaron otras simulaciones en PRL que demostraron que si se construía un generador de pulsos más potente que produjese corrientes más altas – por ejemplo, 60 millones de amperios – el sistema podría lograr no solo el punto de inflexión, sino una alta ganancia. En otras palabras, MagLIF podría producir el tipo de energía necesaria para una planta de energía comercial de fusión.

“Estoy entusiasmado con el descubrimiento de Sandia de que la fusión de diana magnetizada… sea un camino para una ganancia significativa en la máquina Z. Estamos de acuerdo y esperamos que sus experimentos tengan una oportunidad de intentarlo”, dice Glen Wurden, director del equipo de plasma magnetizado en el Laboratorio Nacional de Los Álamos en Nuevo México.

Autor: Daniel Clery

Fecha Original: 18 de septiembre de 2012

Enlace Original

Tomado de: http://www.cienciakanija.com/2012/10/01/un-paso-mas-hacia-la-fusion-nuclear/

Etiquetas:

ciencia,

curiosidades,

electronica,

informatico

28 octubre 2012

LIFX, el proyecto de reinvención de la bombilla a través de Wi-Fi

¿Y de qué se trata? Como vemos en el vídeo, la idea de Phil Bosua sobre LIFX es construir una bombilla que se habilite a través de wifi. Una “lámpara” multicolor de energía eficiente a través de luz LED que podremos controlar con nuestro iPhone o Android.

LIFX ofrecería un control total sobre las luces de nuestro hogar sin precedentes a través de esta tecnología, reduciendo costes de energía y con una duración aproximada de vida de hasta 25 años.

Según Phil Bosua, el hombre detrás de LIFX:

LIFX responde a una necesidad verdaderamente atrasada. Todo el mundo necesita bombillas. Las bombillas existentes se basan en una tecnología arcaica que amenaza nuestro medio ambiente. Las bombillas consumen aproximadamente el 20% de la electricidad en los hogares de todo el mundo. Tienen que ser más eficientes, más inteligente y durar más. En el siglo XXI, las personas necesitan una iluminación que coincide con la “cultura inteligente” y las sensibilidades ecológicas conscientes de nuestros días.Con una configuración realmente sencilla, los investigadores detrás del proyecto cuentan que el usuario tan sólo deberá sustituir las bombillas existentes por las LIFX. Luego deberemos descargar e instalar la aplicación gratuita desde la App Store o Google Play y listo.

Una vez instalada, la tecnología ofrece multitud de opciones como:

- Controlar las luces desde cualquier lugar.

- Elegir la intensidad de la bombilla de forma individual, tanto las que se encuentran en una habitación como en toda la casa.

- Es multicolor, por lo que la app nos ofrece la posibilidad de adaptarlas al momento que queramos.

- La posibilidad de recibir notificaciones de Twitter, Facebook o textos a través de una señal de luz que nos indica la llegada de mensajes.

- Evidentemente, la reducción en consumo de energía y ahorro de dinero.

- Modo seguridad para cuando estemos de vacaciones o en largas temporadas fuera del hogar.

- La posibilidad de crear juegos de luces.

Junto a estas posibilidades, sus creadores hablan de un próximo Kit, un SDK para que los desarrolladores sean capaces de lanzar nuevas aplicaciones en el futuro.

Un proyecto que se ha iniciado hace dos días, el pasado sábado, con una gran aceptación en la red. Necesitaba de una financiación de 100.000 dólares y el proyecto ya sobrepasa los 232.000 dólares.

Ahora bien, aunque el proyecto supone un paso adelante en la fusión de las nuevas tecnologías con la utilización de la bombilla en los hogares o comercios, está por ver si realmente atiende a las necesidades de los usuarios. Quizá no todo el mundo esté dispuesto a pagar 69 dólares por una sola bombilla que necesita de un smartphone y wifi para disfrutar de todas sus funcionalidades.

Tomado de: http://alt1040.com/2012/09/lifx-reinvencion-de-la-bombilla-a-traves-de-wifi

Etiquetas:

ciencia,

ciencia ficcion,

consola,

electronica,

informatico,

seguridad

27 octubre 2012

Policía podrá impedir envío de fotos y vídeos durante protestas gracias a tecnología de Apple

17 de septiembre de 2012.- Apple ha patentado una tecnología que permitirá al gobierno y a la policía bloquear la transmisión de información, incluidos vídeos y fotografías, en cualquier reunión pública o lugar que consideren “sensible”, y “protegido del exterior”.

En otras palabras, estos poderes tendrán el control sobre lo que puede y no puede ser documentado con los dispositivos inalámbricos durante cualquier evento público. Y mientras que la compañía dice que los sitios afectados han de ser en su mayoría cines, teatros, campos de conciertos y lugares similares, Apple también dice que “las operaciones encubiertas de la policía o el gobierno pueden requerir “apagones completos”.

Y mientras que la compañía dice que los sitios afectados han de ser en su mayoría cines, teatros, campos de conciertos y lugares similares, Apple también dice que “las operaciones encubiertas de la policía o el gobierno pueden requerir “apagones completos”.

“Además”, dice Apple, “la transmisión inalámbrica de información sensible a una fuente remota es un ejemplo de una amenaza a la seguridad. Esta información sensible puede ser desde información clasificada del gobierno a las preguntas o las respuestas de un examen que se esté llevando a cabo en un ambiente académico.”

La declaración llevó a muchos a creer que las autoridades y la policía podrán ahora utilizar la función patentada durante las protestas o manifestaciones para bloquear las transmisiones de secuencias de video y fotografías de lo que ocurre allí, incluyendo los videos de brutalidad policial, que en los momentos de grandes eventos inundan inmediatamente las redes de comunicación y sitios web de vídeos.

Apple patentó el medio para transmitir una señal codificada a todos los dispositivos inalámbricos, ordenándoles desactivar las funciones de grabación.

Estas políticas se activarían por GPS y WiFi o móvil desde estaciones base, lo que haría un cerco alrededor de un edificio o de una “zona sensible” para evitar que las cámaras de teléfonos tomaran imágenes o grabaran vídeo.

Apple podría implementar la tecnología, pero no sería la decisión de Apple activar la “característica”, sino que serían los gobiernos, las empresas y los propietarios de redes los que establecerían dichas políticas, según el sitio web ZDNet technology.

Después de haber inventado uno de los dispositivos móviles más sofisticados, Apple parece estar buscando la manera de restringir su uso.

“A medida que los dispositivos inalámbricos, como teléfonos celulares, buscapersonas, dispositivos de medios personales y teléfonos inteligentes se han convertido en omnipresente, más y más personas están llevando estos dispositivos en diferentes entornos sociales y profesionales. El resultado es que estos dispositivos inalámbricos pueden a menudo molestar, frustrar, e incluso amenazar a la gente en lugares sensibles”.

Lo que para la compañía figura como lugares “sensibles” hasta el momento son en su mayoría las reuniones, la presentación de películas, ceremonias religiosas, bodas, funerales, conferencias académicas, y exámenes.

Tomado del sitio ZDNet technology

En otras palabras, estos poderes tendrán el control sobre lo que puede y no puede ser documentado con los dispositivos inalámbricos durante cualquier evento público.

Y mientras que la compañía dice que los sitios afectados han de ser en su mayoría cines, teatros, campos de conciertos y lugares similares, Apple también dice que “las operaciones encubiertas de la policía o el gobierno pueden requerir “apagones completos”.

Y mientras que la compañía dice que los sitios afectados han de ser en su mayoría cines, teatros, campos de conciertos y lugares similares, Apple también dice que “las operaciones encubiertas de la policía o el gobierno pueden requerir “apagones completos”. “Además”, dice Apple, “la transmisión inalámbrica de información sensible a una fuente remota es un ejemplo de una amenaza a la seguridad. Esta información sensible puede ser desde información clasificada del gobierno a las preguntas o las respuestas de un examen que se esté llevando a cabo en un ambiente académico.”

La declaración llevó a muchos a creer que las autoridades y la policía podrán ahora utilizar la función patentada durante las protestas o manifestaciones para bloquear las transmisiones de secuencias de video y fotografías de lo que ocurre allí, incluyendo los videos de brutalidad policial, que en los momentos de grandes eventos inundan inmediatamente las redes de comunicación y sitios web de vídeos.

Apple patentó el medio para transmitir una señal codificada a todos los dispositivos inalámbricos, ordenándoles desactivar las funciones de grabación.

Estas políticas se activarían por GPS y WiFi o móvil desde estaciones base, lo que haría un cerco alrededor de un edificio o de una “zona sensible” para evitar que las cámaras de teléfonos tomaran imágenes o grabaran vídeo.

Apple podría implementar la tecnología, pero no sería la decisión de Apple activar la “característica”, sino que serían los gobiernos, las empresas y los propietarios de redes los que establecerían dichas políticas, según el sitio web ZDNet technology.

Después de haber inventado uno de los dispositivos móviles más sofisticados, Apple parece estar buscando la manera de restringir su uso.

“A medida que los dispositivos inalámbricos, como teléfonos celulares, buscapersonas, dispositivos de medios personales y teléfonos inteligentes se han convertido en omnipresente, más y más personas están llevando estos dispositivos en diferentes entornos sociales y profesionales. El resultado es que estos dispositivos inalámbricos pueden a menudo molestar, frustrar, e incluso amenazar a la gente en lugares sensibles”.

Lo que para la compañía figura como lugares “sensibles” hasta el momento son en su mayoría las reuniones, la presentación de películas, ceremonias religiosas, bodas, funerales, conferencias académicas, y exámenes.

Tomado del sitio ZDNet technology

26 octubre 2012

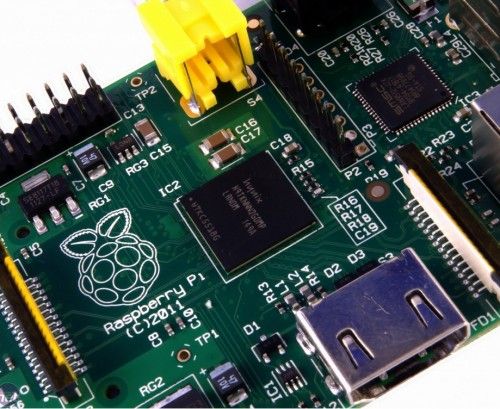

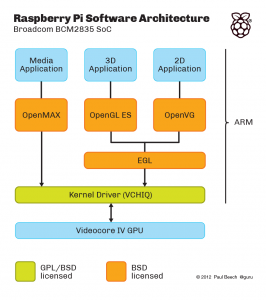

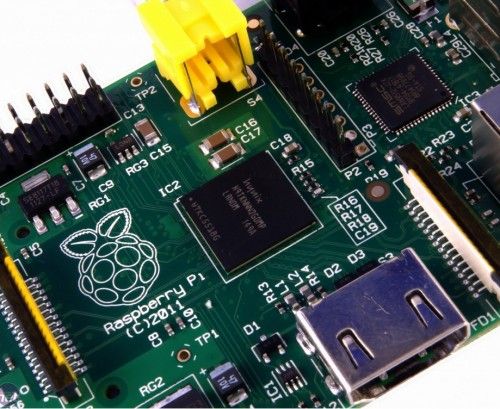

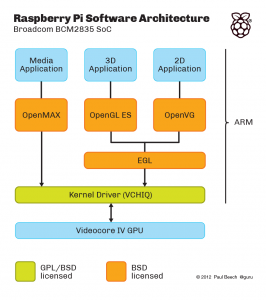

Raspbery Pi: todo el software -incluidos los drivers de Broadcom- ya es Open Source

Grandes noticias del equipo que desarrolla el Raspberry Pi, que hoy ha anunciado que el código del driver VideoCore que se ejecuta en el procesador ARM de los RPi ya es Open Source bajo licencia BSD.

El código está ya disponible en el repositorio del proyecto Raspberry Pi en GitHub, y aunque parezca que esto no representa una diferencia especial con el estado del proyecto hasta ahora, es un salto muy importante ya que como afirman en el anuncio oficial “todo lo que corre en el ARM ya es Open Source“.

Eso significa que por ejemplo entre otras cosas los desarrolladores podrán “implementar soporte para clientes Wayland EGL y para servidores EGL, o proporcionar mejor integración de GLES/VG en X.Org“. Además será de gran ayuda para todos los que quieran utilizar los Raspberry Pi con otros sistemas operativos, y de hecho hay proyectos que tratan de instalar FreeBSD, NetBSD, Plan 9, RISC OS, Haiku y otros en estos dispositivos, y ahora eso será mucho más accesible.

El protagonista de esta noticia es sin duda alguna Broadcom, una empresa pionera a la hora de proporcionar controladores totalmente open Source. Ni parciales, ni obtenidos por ingeniería inversa, algo que marca la diferencia con otros proyectos -por ejemplo, los de NVIDIA y AMD, que tienen un grado de implicación menos claro -aunque AMD sí ha hecho esfuerzos muy importantes, todo hay que decirlo-.

Fantásticas noticias para el proyecto y para el mundo Open Source.

Tomado de: http://www.muylinux.com/2012/10/24/raspbery-pi-todo-el-software-incluidos-los-drivers-de-broadcom-ya-es-open-source/

El código está ya disponible en el repositorio del proyecto Raspberry Pi en GitHub, y aunque parezca que esto no representa una diferencia especial con el estado del proyecto hasta ahora, es un salto muy importante ya que como afirman en el anuncio oficial “todo lo que corre en el ARM ya es Open Source“.

Eso significa que por ejemplo entre otras cosas los desarrolladores podrán “implementar soporte para clientes Wayland EGL y para servidores EGL, o proporcionar mejor integración de GLES/VG en X.Org“. Además será de gran ayuda para todos los que quieran utilizar los Raspberry Pi con otros sistemas operativos, y de hecho hay proyectos que tratan de instalar FreeBSD, NetBSD, Plan 9, RISC OS, Haiku y otros en estos dispositivos, y ahora eso será mucho más accesible.

El protagonista de esta noticia es sin duda alguna Broadcom, una empresa pionera a la hora de proporcionar controladores totalmente open Source. Ni parciales, ni obtenidos por ingeniería inversa, algo que marca la diferencia con otros proyectos -por ejemplo, los de NVIDIA y AMD, que tienen un grado de implicación menos claro -aunque AMD sí ha hecho esfuerzos muy importantes, todo hay que decirlo-.

Fantásticas noticias para el proyecto y para el mundo Open Source.

Tomado de: http://www.muylinux.com/2012/10/24/raspbery-pi-todo-el-software-incluidos-los-drivers-de-broadcom-ya-es-open-source/

Etiquetas:

bsd,

ciencia,

consola,

electronica,

informatico,

linux,

redeslibres,

tics

Test de la fruta

Imagina que estás en medio de la selva y encuentras una cabaña a la orilla de un río. Entras en la cabaña y ves a su izquierda 7 camas pequeñas y a la derecha una pequeña mesa con 7sillas. Sobre la mesa hay una canasta con 5 tipos de frutas. Éstas son:

- Manzana

- Plátano

- Fresa

- Melocotón

- Naranja

¿Qué fruta escogerías? - Tu selección revela mucho de ti.

RESULTADOS:

Manzana: significa que eres el tipo de persona que le gusta comer manzanas.

Plátano: significa que eres el tipo de persona que le gusta comer plátanos.

Fresa: significa que eres el tipo de persona que le gusta comer fresas.

Melocotón: significa que eres el tipo de persona que le gusta comer melocotones.

Naranja: significa que eres el tipo de persona que le gusta comer naranjas.

Apuesto que me quieres mandar a la mierda.

Yo también estoy buscando al Hijo Puta que me mandó esta estupidez.

Pero te sugiero: Sé vengativo, mándale el mensaje a tus contactos y sé Feliz.

Tomado de: http://www.lonuncavisto.com/

- Manzana

- Plátano

- Fresa

- Melocotón

- Naranja

¿Qué fruta escogerías? - Tu selección revela mucho de ti.

RESULTADOS:

Manzana: significa que eres el tipo de persona que le gusta comer manzanas.

Plátano: significa que eres el tipo de persona que le gusta comer plátanos.

Fresa: significa que eres el tipo de persona que le gusta comer fresas.

Melocotón: significa que eres el tipo de persona que le gusta comer melocotones.

Naranja: significa que eres el tipo de persona que le gusta comer naranjas.

Apuesto que me quieres mandar a la mierda.

Yo también estoy buscando al Hijo Puta que me mandó esta estupidez.

Pero te sugiero: Sé vengativo, mándale el mensaje a tus contactos y sé Feliz.

Tomado de: http://www.lonuncavisto.com/

Etiquetas:

humor

25 octubre 2012

Call de Charlas - I Jornadas Libres del Norte -Edicion 2012

SaltaLUG - Grupo de Usuarios de Software Libre de Salta y la Asociacion

Civil Mentes Libres la invita a la comunidad de software libre a participar de las "I Jornadas Libres del Norte"; el evento se llevará a cabo durante los días 30 de Noviembre y 1° de Diciembre de 2012 en el campus de la Universidad Nacional de Salta - Av. Bolivia 5150 (Salta, Argentina).

Llamado a Charlas

-----------------

El objetivo es generar un espacio de encuentro entre los profesionales, usuarios, activistas de las tecnologias libres y cultura libre, con el afan de fortalecer las actividades que se realizan en las diferentes localidades del norte de nuestro pais, para promover su uso y desarrollo con el fin de lograr una sociedad mas justa, viable y sostenible.

La temática del evento es sobre el Software Libre, las Tecnologías Libres en la Educación, Gobierno, Empresas y desarrollos libres y Cultura libre . El autor de cada charla seleccionada podrá participar presencialmente, como orador en el evento. En los casos en que la charla sea realizada por varios autores, se permitirá un máximo de 3 oradores.

:Aclaración:

Por limitaciones presupuestarias, los organizadores sólo podrán financiar el alojamiento de los autores seleccionados que residan fuera de Salta. Por favor aclarar en las charlas si requieren de dicha cobertura.

Orientación de las charlas

--------------------------

La orientación, no excluyente, de las charlas puede ser:

**Ciencia, tecnología, programación y desarrollo**

Investigación científica y desarrollo tecnológico libre. El conocimiento y producción sirviéndose de las tecnologías libres o aportando a su desarrollo.

**Educación**

Desde la experiencia individual de migrar una computadora personal hasta

nuevas formas de gestionar una institución, existen innumerables vivencias

que nos gustaría conocer y que pueden ser replicadas. Proyectos con Software

libre aplicado a diferentes niveles educativos y a todas aquellas

experiencias exitosas o no relacionadas con la difusión y generación de

contenidos libres.

**Empresas y Negocios**

Estamos atravesando un fuerte periodo de ajuste en que las empresas descubren en las tecnologías libres un recurso para mejorar eficacia y eficiencia. Buscamos desarrollar la vinculación de los empresarios con las fuentes de conocimiento y desarrollo libre para propiciar la formación de nuevos negocios y alianzas estratégicas.

**Estado y Gobierno**

Queremos dar a conocer tanto las acciones que se están tomando, con los resultados obtenidos y la proyección que se espera como las que están en etapa de proyecto de manera de brindar apoyo y difusión para las mismas, para el bienestar de toda la comunidad.

**Cultura Libre**

Queremos dar a conocer sobre los derechos de propiedad intelectual y el alcance de los mismos sobre las obras y creaciones. Tambien como la cultura libre apoya y protege a creadores e innovadores. Cuales son el apoyo que se brinda a los creadores e innovadores y como se difunden en la actualidad.

*Dónde enviar las Charlas*

--------------------------

Se debe enviar un correo en texto plano y con archivo adjunto (en algún

formato libre, ver lista al final_) a la siguiente dirección de correo

electrónico charlas@saltalug.org.ar *Las charlas van a ser recibidas

hasta el 10 de noviembre inclusive*.

*Cómo enviar las Charlas*

-------------------------

El envío de la propuesta de charla debe tener los siguientes datos:

:Estructura:

- Título

- Autor(es):

- Nombre y apellido

- Curriculum

- Lugar de residencia

- Telefono

- LUG, organismo, o empresa a la que pertenece, si corresponde

:Tipo:

Puede ser Charla tradicional o Taller (Con PC). indicar si hay alguna

necesidad particular.

:Duración:

Las charlas generalmente son de 45’. En caso de que sea mayor o menor el tiempo requerido solicitamos su justificación.

:Descripción:

Uno o dos párrafo(s) que expliquen el desarrollo del contenido de la presentación.

:Nivel:

Clasificar el publico objetivo dentro de: novato / intermedio / avanzado.

:Tipo de publico:

Ejemplo Público en general, promotores de SL, estudiantes (especificar nivel), etc.

:Conocimientos previos:

Especificar que conocimientos previos deberán tener los asistentes.

:Temática:

Temática general a la que pertenece la charla (ej. educación, pymes, gobierno, desarrollo libre)

.. _final:

*Formato de las presentaciones*

------------------------------

Civil Mentes Libres la invita a la comunidad de software libre a participar de las "I Jornadas Libres del Norte"; el evento se llevará a cabo durante los días 30 de Noviembre y 1° de Diciembre de 2012 en el campus de la Universidad Nacional de Salta - Av. Bolivia 5150 (Salta, Argentina).

Llamado a Charlas

-----------------

El objetivo es generar un espacio de encuentro entre los profesionales, usuarios, activistas de las tecnologias libres y cultura libre, con el afan de fortalecer las actividades que se realizan en las diferentes localidades del norte de nuestro pais, para promover su uso y desarrollo con el fin de lograr una sociedad mas justa, viable y sostenible.

La temática del evento es sobre el Software Libre, las Tecnologías Libres en la Educación, Gobierno, Empresas y desarrollos libres y Cultura libre . El autor de cada charla seleccionada podrá participar presencialmente, como orador en el evento. En los casos en que la charla sea realizada por varios autores, se permitirá un máximo de 3 oradores.

:Aclaración:

Por limitaciones presupuestarias, los organizadores sólo podrán financiar el alojamiento de los autores seleccionados que residan fuera de Salta. Por favor aclarar en las charlas si requieren de dicha cobertura.

Orientación de las charlas

--------------------------

La orientación, no excluyente, de las charlas puede ser:

**Ciencia, tecnología, programación y desarrollo**

Investigación científica y desarrollo tecnológico libre. El conocimiento y producción sirviéndose de las tecnologías libres o aportando a su desarrollo.

**Educación**

Desde la experiencia individual de migrar una computadora personal hasta

nuevas formas de gestionar una institución, existen innumerables vivencias

que nos gustaría conocer y que pueden ser replicadas. Proyectos con Software

libre aplicado a diferentes niveles educativos y a todas aquellas

experiencias exitosas o no relacionadas con la difusión y generación de

contenidos libres.

**Empresas y Negocios**

Estamos atravesando un fuerte periodo de ajuste en que las empresas descubren en las tecnologías libres un recurso para mejorar eficacia y eficiencia. Buscamos desarrollar la vinculación de los empresarios con las fuentes de conocimiento y desarrollo libre para propiciar la formación de nuevos negocios y alianzas estratégicas.

**Estado y Gobierno**

Queremos dar a conocer tanto las acciones que se están tomando, con los resultados obtenidos y la proyección que se espera como las que están en etapa de proyecto de manera de brindar apoyo y difusión para las mismas, para el bienestar de toda la comunidad.

**Cultura Libre**

Queremos dar a conocer sobre los derechos de propiedad intelectual y el alcance de los mismos sobre las obras y creaciones. Tambien como la cultura libre apoya y protege a creadores e innovadores. Cuales son el apoyo que se brinda a los creadores e innovadores y como se difunden en la actualidad.

*Dónde enviar las Charlas*

--------------------------

Se debe enviar un correo en texto plano y con archivo adjunto (en algún

formato libre, ver lista al final_) a la siguiente dirección de correo

electrónico charlas@saltalug.org.ar *Las charlas van a ser recibidas

hasta el 10 de noviembre inclusive*.

*Cómo enviar las Charlas*

-------------------------

El envío de la propuesta de charla debe tener los siguientes datos:

:Estructura:

- Título

- Autor(es):

- Nombre y apellido

- Curriculum

- Lugar de residencia

- Telefono

- LUG, organismo, o empresa a la que pertenece, si corresponde

:Tipo:

Puede ser Charla tradicional o Taller (Con PC). indicar si hay alguna

necesidad particular.

:Duración:

Las charlas generalmente son de 45’. En caso de que sea mayor o menor el tiempo requerido solicitamos su justificación.

:Descripción:

Uno o dos párrafo(s) que expliquen el desarrollo del contenido de la presentación.

:Nivel:

Clasificar el publico objetivo dentro de: novato / intermedio / avanzado.

:Tipo de publico:

Ejemplo Público en general, promotores de SL, estudiantes (especificar nivel), etc.

:Conocimientos previos:

Especificar que conocimientos previos deberán tener los asistentes.

:Temática:

Temática general a la que pertenece la charla (ej. educación, pymes, gobierno, desarrollo libre)

.. _final:

*Formato de las presentaciones*

------------------------------

-

El envío de las diapositivas y/o presentaciones debe tener alguno de los

siguientes formatos:

- OpenDocument format

- HTML standard

- Pyslide

- Postscript

- LaTeX

- PDF

- RST

- Texto plano

La licencia del material presentado deberá permitir a la organización su posterior distribución. Se prefiere la licencia Creative Commons.

El envío de las diapositivas y/o presentaciones debe tener alguno de los

siguientes formatos:

- OpenDocument format

- HTML standard

- Pyslide

- Postscript

- LaTeX

- RST

- Texto plano

La licencia del material presentado deberá permitir a la organización su posterior distribución. Se prefiere la licencia Creative Commons.

Etiquetas:

argentina,

bsd,

ciencia,

consola,

electronica,

eventos,

informatico,

ley,

linux,

linux quilmeslug,

redeslibres,

seguridad,

tics

24 octubre 2012

Encuentran una ciudad bajo el Triángulo de las Bermudas

Tiene por lo menos cuatro pirámides y un complejo de edificios y monumentos. ¿Es la ciudad perdida de la Atlántida?

La Atlántida, el mítico continente que, según la leyenda, desapareció hace unos 10.000 años bajo las aguas del Océano Atlántico, puede haber sido descubierta. Así por lo menos lo aseguran los científicos canadienses Paul Weinzweig y Pauline Zalitzki, que mediante el uso de un robot sumergible confirmaron su existencia: en el fondo del océano, a la profundidad de unos 700 metros cerca de las costas de Cuba, se ubican las ruinas de una gigantesca ciudad hundida.

|

Los científicos empezaron su investigación hace unos 10 años, aunque su trabajo se obstaculizó, debido a que no pudieron encontrar fondos suficientes para la creación de un robot sumergible. La ciudad, que incluye al menos cuatro pirámides gigantes -una de ellas de cristal-, además de otras estructuras, se encuentra sorprendentemente dentro de los límites del legendario Triángulo de las Bermudas.

Según se apunta, el complejo cuenta también con magníficas esfinges y un idioma escrito grabado en las piedras, que tienen varios cientos de toneladas. Pauline Zalitzki afirma que el complejo pertenece a un periodo preclásico de la historia de América Central, poblado por "una civilización avanzada, similar a la cultura Teotihuacán".

|

El investigador agrega: "No sabemos con certeza lo que es, pero no creemos que la naturaleza sea capaz de producir arquitecturas simétricamente planeadas, a no ser que sea un milagro".

Según apuntan los investigadores, el Gobierno de EE.UU. descubrió el presunto lugar durante la crisis de los misiles en Cuba en los años sesenta, cuando los submarinos nucleares de crucero en el Golfo se encontraron con estructuras piramidales. El sitio inmediatamente fue cerrado y se tomó su control y el de los objetos.

Se cree que la Atlántida, mencionada y descrita por primera vez por el filósofo griego Platón, desapareció por una inundación, un gran terremoto o una erupción volcánica. A lo largo de años ha servido de inspiración para numerosas obras literarias, musicales y cinematográficas, especialmente historias de ciencia-ficción.

Fuente: Cadena RTTomado de: http://24con.infonews.com/conurbano/nota/75772-encuentran-una-ciudad-bajo-el-triangulo-de-las-bermudas/

Etiquetas:

ciencia,

curiosidades,

teoria,

viajes

23 octubre 2012

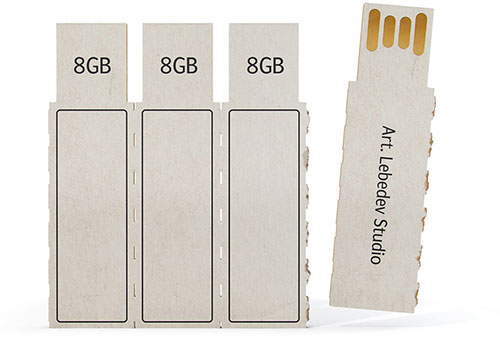

Memorias USB de usar y tirar en cartón Pincho USB en cartón por Art Lebedev

Todo eso del Wi-Fi, el Bluetooth y similares está muy bien, pero al

final en la mayoría de los casos aún acabamos por recurrir a los pinchos

USB cuando hay que pasarle un archivo a alguien.

Todo eso del Wi-Fi, el Bluetooth y similares está muy bien, pero al

final en la mayoría de los casos aún acabamos por recurrir a los pinchos

USB cuando hay que pasarle un archivo a alguien.El Flashkus es un diseño conceptual de Art. Lebedev Studio en el que los pinchos USB vendrían en tiras de cartón de las que podrías ir arrancándolos para dárselo a quien fuera o para grabar en ellos lo que necesitaras según los fueras necesitando.

(Vía Boing Boing).

Tomado de: http://www.microsiervos.com/archivo/arte-y-diseno/memorias-usb-de-usar-y-tirar-en-carton.html

Etiquetas:

consola,

curiosidades,

electronica,

informatico,

linux,

seguridad,

tics

22 octubre 2012

Elecciones...

"Lo que mucha gente llama amar consiste en elegir a una mujer y casarse con ella. La eligen, te lo juro, los he visto. Como si se pudiese elegir en el amor, como si no fuera un rayo que te parte los huesos y te deja estaqueado en la mitad del patio. Vos dirás que la eligen porque-la-aman, yo creo que es al verse. Vos no elegís la lluvia que te va a calar hasta los huesos cuando salís de un concierto."

Julio Cortázar, Rayuela

Julio Cortázar, Rayuela

Etiquetas:

abuso,

curiosidades,

sociedad

21 octubre 2012

La nueva generación de procesadores Atom no será compatible con Linux

Intel anunció en su foro anual de desarrolladores que los procesadores Atom Clover Field han sido diseñados específicamente para Windows 8, y por lo tanto no tendrán soporte oficial para Linux. Esto no sólo impediría utilizarlos con el principal sistema operativo libre, sino también con aquellos que se basan en él, como Android.

Intel anunció en su foro anual de desarrolladores que los procesadores Atom Clover Field han sido diseñados específicamente para Windows 8, y por lo tanto no tendrán soporte oficial para Linux. Esto no sólo impediría utilizarlos con el principal sistema operativo libre, sino también con aquellos que se basan en él, como Android.

Los dispositivos con los nuevos chips Atom no podrán ejecutar Linux

La verdadera razón, entonces, pareciera ser proteger a Microsoft de la competencia, y darle así una ventaja que le permita hacer pie en un área dominada por Android y iOS. Si bien es cierto que la comunidad Linux seguramente lanzará una versión adaptada a la nueva generación de Atom, es muy probable que los fabricantes de hardware se rehúsen a utilizar un sistema que no cuenta con el soporte oficial de Intel, quedando Windows 8 como única opción.

Fuente: TechCrunch

Etiquetas:

abuso,

argentina,

crimen,

delito,

electronica,

informatico,

ladrones,

robo,

seguridad,

tics

20 octubre 2012

VII Jornadas de Software Libre - Catamarca - Argentina

El día Sábado 27 de Octubre del corriente año, se realizará en las instalaciones de la Facultad de Tecnología y Ciencias Aplicadas, Universidad Nacional de Catamarca las "VII Jornadas de Software Libre", que tienen como principal objetivo promover el uso del Software Libre y la integración de las comunidades de usuarios participantes. El mencionado evento está organizado por Usuarios de Software Libre de Catamarca – Argentina (GULCAr) y La Facultad de Tecnología y Ciencias Aplicadas.

Lugar:

Link de Mapa de Google:

http://goo.gl/maps/pazWo

El coordinador del evento de este año: Prof. José Joaquín Aguirres nos habló del mismo y las diferentes temáticas a abordar:

Las jornadas de software libre se realizan cada año en nuestra provincia siendo ésta la septima edición que llevamos a cabo con la colaboración de los miembros de GULCAr y la Facultad de Tecnología y Cs. Aplicadas.

Tenemos el agrado de contar con disertantes de las provincias de Tucumán, Chaco y nuestra querida Catamarca. Los mismos son expertos en informática y referentes en diferentes eventos que se realizan en diferentes puntos de nuestro país.

Cronograma de Actividades:

Turno Mañana:

8:30 - 9:00 | Inscripción, Acreditación y Apertura

9:00 - 10:00 | Me colgué del Software Libre - Martín Miranda

10:00 - 11:00 | El Software Libre en La educación - Profesor José Joaquín Aguirres - Ing. Marcelo Ovejero

11:00 - 12:00 | Primeros pasos en GNU/Linux - Técnico Instructor Hernán Herrera

Break

Turno Tarde:

14:00 - 15:00 | Clonezilla, Implementacion, Configuracion y Uso - Técnico Instructor Hernán Herrera

16:00 - 18:00 | Desarrollo de aplicaciones web + móvil con herramientas open source - Martín Miranda (Catamarca) - Luciano Laporta (Tucuman)

Expo:

Se realizará una exposición donde los asistentes tendrán contacto con diferentes productos y servicios informáticos, software libre y desarrollos tecnológicos.

Talleres Relámpago.

Habrá una serie de talleres mostrando las bondades de diferentes aplicaciones de software para diferentes necesidades.

Sobre GULCAr.

El Grupo GULCAr, (Grupo de Usuarios de Software Libre de Catamarca – Argentina), esta conformada por alumnos, docentes y no docentes, profesionales y entusiastas de la informática, cuyo fin es promover el uso del Software Libre en el ámbito académico y extenderlo así a la sociedad misma, bajo el principio de que el modelo de desarrollo de esta tecnología de software, es un valioso recurso para la educación. No sólo porque pueda ser técnica o pedagógicamente superior a las alternativas de software no libre o propietarias, sino porque promueve valores tan importantes en el ser humano tales como libertad de conocimientos, cooperación desinteresada, para que cualquier persona pueda beneficiarse de la creación de software de una persona o grupo de personas sin que esto pueda ser un acto ilegítimo ante la ley.

Sobre Software Libre:

Se considera Software Libre a aquellos programas de computadora que, por sus términos de licencia ofrecen a usuarios y desarrolladores cuatro libertades:

- la libertad de usar el programa con cualquier propósito,

- la libertad de estudiar el código fuente y adaptarlo a las propias necesidades

- la libertad de hacer y distribuir copias

- la libertad de mejorar el programa y redistribuir las mejoras.

El software constituye hoy la técnica cultural de la era digital.

Programas informáticos gestionan las comunicaciones y almacenan la memoria de las sociedades modernas. En este marco de informatización creciente de los procesos sociales, el acceso a los programas informáticos es no sólo una cuestión estratégica en el campo económico y tecnológico, sino y principalmente en el campo de la independencia política, la cultura y el acceso a conocimientos esenciales para la vida cotidiana.

Te esperamos en la Gran Fiesta!

Favor de difundir. Inviten a sus amigos.

Muchas Gracias!

Entrada Libre y Gratuita. "El conocimiento no tiene precio".

Puedes colaborar con la organización de GULCAr abonando el importe de $30.00 obteniendo los siguientes beneficios:

1 Carpeta

1 Lapicera

3 Hojas

Cronograma de Actividades

Certificado de Asistencia.

Auspiciantes:

Radio Estilo 93.3 Piedra Blanca.

Consejo Profesional de Ciencias Informáticas Catamarca - www.cpcicat.org.ar

Informes e Inscripciones: www.gulcar.org

Evento de Facebook: www.facebook.com/events/164272103697157

Grupo de Facebook: www.facebook.com/groups/gulcar

Organizado por:

GULCAr - Grupo de Usuarios GNU/Linux Catamarca Argentina

Facultad de Tecnología y Ciencias Aplicadas

Maximio Victoria Nº 55 - San Fernando del Valle de Catamarca.

Lugar:

Link de Mapa de Google:

http://goo.gl/maps/pazWo

El coordinador del evento de este año: Prof. José Joaquín Aguirres nos habló del mismo y las diferentes temáticas a abordar:

Las jornadas de software libre se realizan cada año en nuestra provincia siendo ésta la septima edición que llevamos a cabo con la colaboración de los miembros de GULCAr y la Facultad de Tecnología y Cs. Aplicadas.

Tenemos el agrado de contar con disertantes de las provincias de Tucumán, Chaco y nuestra querida Catamarca. Los mismos son expertos en informática y referentes en diferentes eventos que se realizan en diferentes puntos de nuestro país.

Cronograma de Actividades:

Turno Mañana:

8:30 - 9:00 | Inscripción, Acreditación y Apertura

9:00 - 10:00 | Me colgué del Software Libre - Martín Miranda

10:00 - 11:00 | El Software Libre en La educación - Profesor José Joaquín Aguirres - Ing. Marcelo Ovejero

11:00 - 12:00 | Primeros pasos en GNU/Linux - Técnico Instructor Hernán Herrera

Break

Turno Tarde:

14:00 - 15:00 | Clonezilla, Implementacion, Configuracion y Uso - Técnico Instructor Hernán Herrera

16:00 - 18:00 | Desarrollo de aplicaciones web + móvil con herramientas open source - Martín Miranda (Catamarca) - Luciano Laporta (Tucuman)

Expo:

Se realizará una exposición donde los asistentes tendrán contacto con diferentes productos y servicios informáticos, software libre y desarrollos tecnológicos.

Talleres Relámpago.

Habrá una serie de talleres mostrando las bondades de diferentes aplicaciones de software para diferentes necesidades.

Sobre GULCAr.

El Grupo GULCAr, (Grupo de Usuarios de Software Libre de Catamarca – Argentina), esta conformada por alumnos, docentes y no docentes, profesionales y entusiastas de la informática, cuyo fin es promover el uso del Software Libre en el ámbito académico y extenderlo así a la sociedad misma, bajo el principio de que el modelo de desarrollo de esta tecnología de software, es un valioso recurso para la educación. No sólo porque pueda ser técnica o pedagógicamente superior a las alternativas de software no libre o propietarias, sino porque promueve valores tan importantes en el ser humano tales como libertad de conocimientos, cooperación desinteresada, para que cualquier persona pueda beneficiarse de la creación de software de una persona o grupo de personas sin que esto pueda ser un acto ilegítimo ante la ley.

Sobre Software Libre:

Se considera Software Libre a aquellos programas de computadora que, por sus términos de licencia ofrecen a usuarios y desarrolladores cuatro libertades:

- la libertad de usar el programa con cualquier propósito,

- la libertad de estudiar el código fuente y adaptarlo a las propias necesidades

- la libertad de hacer y distribuir copias

- la libertad de mejorar el programa y redistribuir las mejoras.

El software constituye hoy la técnica cultural de la era digital.

Programas informáticos gestionan las comunicaciones y almacenan la memoria de las sociedades modernas. En este marco de informatización creciente de los procesos sociales, el acceso a los programas informáticos es no sólo una cuestión estratégica en el campo económico y tecnológico, sino y principalmente en el campo de la independencia política, la cultura y el acceso a conocimientos esenciales para la vida cotidiana.

Te esperamos en la Gran Fiesta!

Favor de difundir. Inviten a sus amigos.

Muchas Gracias!

Entrada Libre y Gratuita. "El conocimiento no tiene precio".

Puedes colaborar con la organización de GULCAr abonando el importe de $30.00 obteniendo los siguientes beneficios:

1 Carpeta

1 Lapicera

3 Hojas

Cronograma de Actividades

Certificado de Asistencia.

Auspiciantes:

Radio Estilo 93.3 Piedra Blanca.

Consejo Profesional de Ciencias Informáticas Catamarca - www.cpcicat.org.ar

Informes e Inscripciones: www.gulcar.org

Evento de Facebook: www.facebook.com/events/164272103697157

Grupo de Facebook: www.facebook.com/groups/gulcar

Organizado por:

GULCAr - Grupo de Usuarios GNU/Linux Catamarca Argentina

Facultad de Tecnología y Ciencias Aplicadas

Maximio Victoria Nº 55 - San Fernando del Valle de Catamarca.

Etiquetas:

argentina,

bsd,

consola,

eventos,

facebook,

informatico,

linux,

linux quilmeslug,

redeslibres,

seguridad,

tics

19 octubre 2012

Mspy, la aplicación de monitorización, control y antirrobo todo en uno

Mspy es una de las aplicaciones más completas que podéis

encontrar si lo que buscáis es tener control absoluto de vuestro Android

y ahora os vamos a decir por qué.

Con esta aplicación podrás desde localizar el teléfono en caso de perderlo y que te lo roben, acceder a wipe remoto para controlar el teléfono incluso cuando estemos físicamente lejos de él; hasta registrar y hacer copias de seguridad de todo tipo de datos de SMS, navegador, memoria, contactos y correos, y detalles de grabación de llamadas... para que no se te escape nada.

También podrás controlar, en el caso de tener hijos o sean terminales de empresa, el uso que hagan del teléfono.

Además tendrás completo acceso a las fotos y vídeos del teléfono, así como toda la lista de aplicaciones y cualquier icono, aunque esté oculto.

Una de las utilidades más curiosas consiste en que graba sonido del ambiente, una habilidad muy útil y que envidiaría la misma Mata Hari.

Lo único que tendréis que hacer, a parte de descargar la aplicación, es registraros en su web para poder acceder a todas las utilidades antes mencionada, sobre todo las relacionadas con la seguridad, antirrobo, etc.

Por último, y aunque pueda parecer increible, Mspy es completamente gratuíta, así que os dejamos el link a la web de Google Play por si queréis probarla, desde luego merece la pena.

Descargar Mspy: Android.

Tomado de: http://www.nosolounix.com/2012/09/mspy-la-aplicacion-de-monitorizacion.html

Con esta aplicación podrás desde localizar el teléfono en caso de perderlo y que te lo roben, acceder a wipe remoto para controlar el teléfono incluso cuando estemos físicamente lejos de él; hasta registrar y hacer copias de seguridad de todo tipo de datos de SMS, navegador, memoria, contactos y correos, y detalles de grabación de llamadas... para que no se te escape nada.

También podrás controlar, en el caso de tener hijos o sean terminales de empresa, el uso que hagan del teléfono.

Además tendrás completo acceso a las fotos y vídeos del teléfono, así como toda la lista de aplicaciones y cualquier icono, aunque esté oculto.

Una de las utilidades más curiosas consiste en que graba sonido del ambiente, una habilidad muy útil y que envidiaría la misma Mata Hari.

Lo único que tendréis que hacer, a parte de descargar la aplicación, es registraros en su web para poder acceder a todas las utilidades antes mencionada, sobre todo las relacionadas con la seguridad, antirrobo, etc.

Por último, y aunque pueda parecer increible, Mspy es completamente gratuíta, así que os dejamos el link a la web de Google Play por si queréis probarla, desde luego merece la pena.

Descargar Mspy: Android.

Tomado de: http://www.nosolounix.com/2012/09/mspy-la-aplicacion-de-monitorizacion.html

18 octubre 2012

25 Usos sorprendentes del Bicarbonato de Sodio

El bicarbonato de sodio ayuda a regular el pH manteniendo en un punto medio, ni demasiado ácido ni demasiado alcalino. Cuando el bicarbonato de sodio se pone en contacto ya sea con un ácido o una sustancia alcalina, su efecto natural es neutralizar el pH. Más allá de eso, el bicarbonato de sodio tiene la capacidad de retardar más cambios en el equilibrio del pH, conocidos como tampón. Esta capacidad dual de neutralizar y amortiguar permite que el bicarbonato de sodio haga cosas tales como neutralizar los olores ácidos (como en el refrigerador), así como mantener el pH neutro (como en el agua de lavado, lo que ayuda a aumentar la potencia de su detergente). Es una reacción simple, pero que tiene efectos de largo alcance para una serie de tareas de limpieza y desodorización. Aquí te presentamos los siguientes usos:

Cuidado Personal

1. Hacer pasta de dientes

Una pasta hecha de bicarbonato de sodio y una solución de peróxido de hidrógeno al 3 por ciento puede ser utilizado como una alternativa a los comerciales de fluoruro no dentífricos. También se puede simplemente meter el cepillo de dientes con pasta de dientes en el bicarbonato de sodio para un aumentar el efecto.

2. Refresque su boca

Ponga una cucharadita en medio vaso de agua, hacer gárgaras, escupir y enjuagar. Los olores se neutralizan.

3. Remoje aparatos bucales

Remoje los aparatos bucales, como retenedores, boquillas y dentaduras postizas, en una solución de 2 cucharaditas de bicarbonato de sodio disuelto en un vaso o recipiente pequeño de agua tibia. El bicarbonato de sodio afloja las partículas de alimentos y neutraliza los olores para mantener frescos los aparatos.

4. Utilizar como un exfoliante facial y corporal.

Dése un exfoliante vigorizante facial y corporal. Haga una pasta de bicarbonato de sodio 3 partes a 1 parte de agua. Frote con un movimiento circular suave para exfoliar la piel. Enjuague. Esto es lo suficientemente suave para uso diario.

5. Antiácido

El bicarbonato de sodio es un antiácido seguro y eficaz para aliviar el ardor de estómago, acidez estomacal y / o indigestión ácida. Se recomienda consultar con un especialsita asntes de usarlo personas con problemas de hipertensión arterial.

6. Tratar picaduras de insectos y picazón en la piel

Para las picaduras de insectos, hacer una pasta de bicarbonato de sodio y agua y aplique como un bálsamo sobre la piel afectada. Para aliviar la picazón, sacudir un poco de bicarbonato de sodio en la mano y lo frota en la piel húmeda después del baño o la ducha.

7. Tratamiento para el cabello

El vinagre es asombroso para el pelo, pero el bicarbonato de sodio tiene su lugar en la ducha también. Rocíe una pequeña cantidad de bicarbonato de sodio en la palma junto con tu champú favorito. Use champú como de costumbre y enjuague a fondo con bicarbonato de sodio, ayuda a eliminar los residuos de productos para que su pelo esté más limpio y más manejable.

8. Hacer un baño de inmersión

Agregar 1/2 taza de bicarbonato de sodio a su baño para neutralizar los ácidos en la piel y ayudar a eliminar el aceite y el sudor, también esto hace que su piel se sienta muy suave.

9. Calme sus pies

Disuelva 3 cucharadas de bicarbonato de sodio en una tina con agua tibia y remojar los pies. Frote suavemente.

Limpieza

10. Platos, Ollas y Sartenes

Añadir 2 cucharadas colmadas de bicarbonato de sodio (junto con tu detergente regular) para ayudar a cortar la grasa y los alimentos en los platos, ollas y sartenes. Dejar en remojo con bicarbonato de sodio los utensilios con restos de alimentos endurecidos.

11. Limpie el microondas

El bicarbonato de sodio en una esponja húmeda limpia suavemente dentro y fuera del microondas y nunca deja un olor químico agresivo. Enjuague bien con agua.

12. Cafetera Limpia y Teteras

Eliminar manchas de café y té y eliminar malos sabores amargos lavando las tazas y cafeteras en una solución de bicarbonato 1/4 taza de sodio en 1 cuarto de galón de agua tibia. Para las manchas difíciles, intenta empapar durante la noche en la solución de bicarbonato de sodio y detergente o lavado con bicarbonato de sodio con una esponja limpia y húmeda.

13. Limpie el horno

Espolvorear bicarbonato de sodio sobre la parte inferior del horno. Rocíe con agua para humedecer el polvo. Deje reposar durante la noche. Por la mañana, fregar con una esponja y enjuague.

14. Pisos limpios

Elimine la suciedad y la mugre (sin marcas de arañazos no deseados) los tableros y tejas con 1/2 taza de bicarbonato de sodio en un cubo de agua templada y enjuagar para un piso brillante. También ayuda para marcas de desgaste.

15. Muebles.

Usted puede hacer un pulimento con limón para muebles caseros , o se puede limpiar y eliminar las marcas de lápiz de color (incluso) de las paredes y los muebles pintados mediante la aplicación de bicarbonato de sodio en una esponja húmeda y frotando ligeramente. Limpie con un paño limpio y seco.

16. Limpie las cortinas de ducha.

Limpiar y desodorizar su cortina de ducha de vinilo rociando bicarbonato de sodio directamente sobre una esponja húmeda limpia o un cepillo. Frote la cortina de la ducha y enjuague. Colgar para que se seque.

17. Aumente su detergente líquido

Dar a tu ropa un impulso al añadir media taza de bicarbonato de sodio. Un mayor equilibrio de pH en el lavado pone ropa limpia, fresca y luminosa.

18. Quite las manchas de aceite y grasa

Utilice bicarbonato de sodio para limpiar manchas de petróleo y los derrames de grasa en su piso. Espolvoree bicarbonato de sodio en el lugar y frote con un cepillo mojado.

19. Limpie las baterías

El bicarbonato de sodio se puede utilizar para neutralizar la corrosión ácida de la batería de los automóviles, cortadoras, etc porque es un alcalino suave. Asegúrese de desconectar los terminales de la batería antes de limpiar. Haga una pasta de bicarbonato de sodio 3 partes a 1 parte de agua, aplicar con un paño húmedo para limpiar la corrosión de los terminales de la batería. Límpielos con vaselina para evitar la corrosión. Por favor tenga cuidado al trabajar cerca de una batería contienen un ácido fuerte.

20. Vehículos limpios

Use bicarbonato de sodio para limpiar las luces del coche, cromo, ventanas, llantas, asientos de vinilo y alfombras de piso sin tener que preocuparse por las marcas de arañazos no deseadas. Use una solución de bicarbonato de sodio de 1/4 taza de bicarbonato de sodio en 1 cuarto de galón de agua tibia.

Desodorización

21. Desodorizar botes de basura

Espolvoree bicarbonato de sodio en el fondo de su bote de basura para mantener la basura sin contaminar la casa de olor.

22. Desodorizar drenajes

Para desodorizar el lavabo y la bañera vierta 1/2 taza de bicarbonato de sodio por el desagüe mientras mantiene abierta la llave de agua caliente, esto neutralizará los olores ácidos y hará la limieza básica y sostenida para un drenaje libre.

23. Quitar el olor de las alfombras

Abundantemente espolvorear bicarbonato de sodio en la alfombra. Deje reposar durante la noche, o tiempo que sea posible (cuanto más tiempo se pone mejor funciona). Barrer las grandes cantidades de bicarbonato de sodio y aspirar el resto.

Misceláneo

24. Extinguir Incendios

El bicarbonato de sodio puede ayudar en pequeños incendios eléctricos de cocina, porque cuando el bicarbonato de sodio se calienta, emite dióxido de carbono, lo que ayuda a apagar las llamas. Para pequeños incendios en la cocina (sartenes, parrillas, hornos, parrillas), apague el gas o la electricidad si es seguro hacerlo. Un paso atrás y eche un puñado de bicarbonato de sodio en la base de la llama para ayudar a apagar el fuego.

25. Limpieza de Frutas y Hortalizas

El bicarbonato de sodio es la manera más segura de limpiar alimentos. Apenas asperjar un poco en una esponja limpia y húmeda, frote y enjuague.

Fuente: Wakeup-world.com

Adaptación, traducción e investigación: Vida Lúcida

Tomado de: http://www.unavidalucida.com.ar/2012/08/25-usos-sorprendentes-del-bicarbonato.html

Etiquetas:

ciencia,

curiosidades,

sociedad,

viajes

17 octubre 2012

5 veces en las que el mundo ha pendido de un hilo

Quizás los más jóvenes lectores del blog, incluido yo, nacieran en

una época en la que no se mascaba la tensión de la guerra en el aire.

Pero los más veteranos probablemente nacieron durante la Guerra Fría, una época muy importante del siglo XX que dividió el mundo

entre los países de Occidente y la amenaza de la URSS en Rusia y Europa

del Este, incluyendo a los simpatizantes de éstos como la isla de Cuba.

En el mundo, estadistas de países “neutrales” caían y surgían por los

designios de estas dos superpotencias.

Por aquel entonces, ambos bandos se armaron de incontables armas nucleares,

para cumplir la regla de la destrucción mutua asegurada (DMA o MAD en

inglés), que supuestamente disuadiría al otro bando de disparar al saber

que él igualmente acabaría destruido. Sin embargo, también se

desarrolló un complejo sistema de detección de misiles nucleares, para

poder detectar los misiles del odiado enemigo. Pero en varias ocasiones

hubo fallos fatales en los sistemas informáticos infalibles que aunque por suerte no abocaron en una III Guerra Mundial, casi lo consiguen, destruyendo a la humanidad por el camino. He aquí unos ejemplos en los que el destino la humanidad ha estado literalmente sobre un botón rojo:

Por aquel entonces, ambos bandos se armaron de incontables armas nucleares,

para cumplir la regla de la destrucción mutua asegurada (DMA o MAD en

inglés), que supuestamente disuadiría al otro bando de disparar al saber

que él igualmente acabaría destruido. Sin embargo, también se

desarrolló un complejo sistema de detección de misiles nucleares, para

poder detectar los misiles del odiado enemigo. Pero en varias ocasiones

hubo fallos fatales en los sistemas informáticos infalibles que aunque por suerte no abocaron en una III Guerra Mundial, casi lo consiguen, destruyendo a la humanidad por el camino. He aquí unos ejemplos en los que el destino la humanidad ha estado literalmente sobre un botón rojo:

Tomado de: http://neofosis.com/2011/01/5-veces-en-las-que-el-mundo-ha-pendido-de-un-hilo/

Prueba nuclear en el Atolón Bikini (La casa de Bob Esponja :3)

- Crisis de los misiles: Cuba, 1962: Tras la fallida invasión de Cuba por parte de Estados Unidos en la Bahía de Cochinos (en el país caribeño) el aliado incondicional de la URSS tuvo roces con Estados Unidos. La crisis comenzó cuando aviones espías estadounidenses U-2 tomaron fotografías de lo que parecían ser bases de misiles. El presidente, John F. Kennedy, estableció un bloqueo a la isla, cosa no vista obviamente con buenos ojos desde Moscú. Días después, antiaéreos cubanos derriban otro avión espía U-2 estadounidense, aumentando considerablemente la tensión. Sin embargo, ya se habían puesto en marcha negociaciones secretas entre EE.UU y la URSS para evitar el conflicto, negociaciones en las que el gobierno cubano e incluso Castro estuvieron excluidos. Finalmente Estados Unidos aceptó un acuerdo en el que su gobierno se abstenía de invadir o apoyar cualquier acto bélico contra Cuba a cambio de que fuesen desmanteladas las instalaciones de misiles. Este acuerdo no fue desvelado al público hasta 6 meses después.

- El incidente de la cinta equivocada: Estados Unidos, 1979: El centro de NORAD y el Pentágono se levantan con una alerta de ataque soviético MAO-3. Todos los sistemas se pusieron en alerta, los bombarderos despegaron y se activó la defensa civil. 300 misiles soviéticos fueron lanzados. Sin embargo, los datos de los satélites y los de radar en línea directa no coincidían con los del ordenador, que visualizaba los 300 misiles soviéticos. Prudentemente, EE.UU no hizo represalia alguna, y al cabo del tiempo los ordenadores empezaron a notificar incluso impactos en suelo norteamericano, y ya era obvio que se trataba de algún tipo de error informático. Horas después se comprobó que alguien había introducido una cinta de entrenamiento en la base de datos de la red de análisis de amenazas.

- El incidente del chip defectuoso: Estados Unidos, 1980: Este incidente fue tomado bastante a la ligera debido a que el ataque detectado fue ilógico, ya que los ordenadores detectaron 200 misiles soviéticos, luego ninguno, y de nuevo 200. Al fijarse en la información de los satélites y comprobar que no había ninguna amenaza, se determinó que la falsa alarma provenía de un chip defectuoso.

- El incidente del equinoccio de otoño: Unión de Repúblicas Socialistas Soviéticas, 1983: Primero hay que explicar que el sistema ruso de alerta temprana soviético OKO funciona con sus satélites enfocando a la línea del horizonte, detectando a los misiles cuando ascienden sobre la misma, haciendo el sistema más eficaz, económico y más difícil de inutilizar que el estadounidense. Un día, el sistema detectó el lanzamiento de numerosos ICBMs, e identificó cinco trazas térmicas como misiles Minuteman sin duda alguna. Sin embargo, pese a las evidencias, el teniente coronel Stanislav Petrov, del GRU (Inteligencia militar soviética), al mando del centro de defensa aeroespacial rusa, mantuvo la sangre fría y no ordenó activar la alerta. Preguntado años después porqué no lo hizo, respondió: “La gente no empieza una guerra nuclear con sólo cinco misiles”. Resulta que aquel día se había producido una rara conjunción entre la red de satélites OKO, la Tierra y el Sol, coincidiendo con el equinoccio de otoño: el Sol se elevó sobre el horizonte en un ángulo tal que coincidía con el área tangencial de cobertura de todos los satélites que vigilaban los emplazamientos norteamericanos de misiles, y esto produjo en sus sensores señales térmicas espurias

- El incidente del cohete noruego: Noruega, 1995: Aquel día el país lanzó con colaboración de Estados Unidos un misil sub-orbital para el estudio de auroras boreales y otros fenómenos electromagnéticos llamado Black Brant XII. Noruega tiene un pequeño programa espacial científico, pero el lanzamiento de aquel cohete en tamaño no tenía nada que ver con sus anteriores lanzamientos, y el tamaño del cohete era muy parecido al de un ICBM, por lo que su reflexión y marca térmica eran parecidos. La versión de Noruega sostiene que avisaron con antelación a Rusia, pero que debido al caos del gobierno de Boris Yeltsin no llegó a su destinatario. Los satélites OKO, y muchos sistemas de radar convencional detectaron el cohete, y las armas nucleares se pusieron en pre-alerta, mientras se reasignaban los objetivos para aniquilar Noruega. No obstante, al ver la trayectoria del cohete y que no se producían más lanzamiento, se suspendió el proceso de represalia. Sin embargo, hasta que el suceso no fue esclarecido (unas 48 horas después), la fuerza nuclear permaneció en pre-alerta.

Tomado de: http://neofosis.com/2011/01/5-veces-en-las-que-el-mundo-ha-pendido-de-un-hilo/

Etiquetas:

abuso,

ciencia,

crimen,

curiosidades,

eventos,

informatico,

ley,

seguridad,

sociedad

16 octubre 2012

15 octubre 2012

Inventan perfume que hace que la transpiración huela bien

| Científicos diseñaron una píldora que convierte la transpiración en un líquido perfumado. |  |

| Una artista australiana y un biólogo crearon una pastilla que una vez tragada hace que la transpiración emane perfumada del cuerpo humano. Así es, querido lector amigo de Noticias Locas. No más olores feos luego de jugar al fútbol o al salir del gimnasio sin bañarse. Esta revolucionaria píldora simplemente transforma la transpiración en una fragancia que lleva las características únicas de la persona que la toma. "Somos genéticamente únicos", declaran los inventores en su sitio web. "La pastilla se digiere, penetra en el cuerpo y la piel hace el trabajo de un atomizador", explica la pareja de creadores. Aunque la pastilla está en su etapa final de desarrollo y todavía no tiene fecha de salida al mercado, ya hay interesados en comercializarla y garantizan que será un éxito. Y de seguro lo será para aquellos que no les guste bañarse luego de hacer ejercicio. Pero principalmente para sus parejas, que no tendrán que soportar más el terrible olor a transpiración. | |

Tomado de: http://www.noticiaslocas.com/EFkppZppAy.shtml

Etiquetas:

ciencia,

curiosidades,

sociedad

14 octubre 2012

Para San Justo

Despues de quedarse sin dinero, un hombre se encuentra afuera del casino Tigre y a las cuatro de la mañana para un taxi:

-Buenas, mire, tengo un problema: necesito que me lleve a San Justo, no tengo dinero para pagarle, por lo que pense que usted me deja en la puerta de mi casa, vivo en un primer piso, subo y le bajo el dinero-

-No, esa mierda no me la creo- responde el taxista

-Vamos, necesito que me lleve, no tengo nada de plata-

-Que no, no te llevo, andate caminando-

Finalmente el tipo llego a San Justo como pudo. Al cabo de un mes vuelve a ir al mismo casino y le va de maravilla. Gana 10.000 pesos. Sale del casino otra vez a las cuatro de la madrugada para tomar un taxi y ve que hay una cola de 20 taxis y se da cuenta que el ultimo de todos era el del otro dia, y se dijo para si mismo:

-A este hijo de puta lo voy a cagar-

Va con el primer taxista:

-Hola, buenas noches. Le doy 1.000 pesos si me lleva a San Justo, pero con una condicion-

-Si, si, la que sea, la que sea- Acepta el conductor

-Que cuando lleguemos alla me la chupes y te dejes romper el orto-

-Anda a cagar boludo, decile a otro-

El segundo taxista:

-Hola, ¿Que tal?, le doy 1.000 pesos si me lleva a San Justo con una condicion-

-Si hombre, lo que sea, ¿que tengo que hacer?

-Que cuando lleguemos alla me la chupes y te dejes romper el orto-

-Anda a la mierda boludo-