31 diciembre 2019

Programador

Etiquetas:

curiosidades,

eventos,

informatico

30 diciembre 2019

Tragedia

Una noche maravillosa terminó en tragedia, nadie podia entender como de un momento a otro pasamos de la alegria a tanto dolor y tristeza, todo estaba tan tranquilo, tan normal rièndonos, pasándola bien... Y de repente todo cambio, no he parado de llorar; ese dolor tan grande fue desvastador...

A nadie le deseo contemplar eso, escuchar esos gritos horrorosos llenos de pánico... ¡AGARRALA QUE NO SE CAIGA, NO LA SUELTES POR FAVOR...!!

Y no pude hacer nada... Se me cayó la mejor botella de vino tinto al suelo y no la pude salvar...

Perdon amigos

A nadie le deseo contemplar eso, escuchar esos gritos horrorosos llenos de pánico... ¡AGARRALA QUE NO SE CAIGA, NO LA SUELTES POR FAVOR...!!

Y no pude hacer nada... Se me cayó la mejor botella de vino tinto al suelo y no la pude salvar...

Perdon amigos

29 diciembre 2019

Buenas practicas I

- Cifrar los discos rigidos que se vayan a usar para tareas sensibles como navegar por las darknets

- Crear perfiles separados para tareas referentes a las darknets, de denunciacion, laborales, politicas o sindicales

- Cambiar las contraseñas de vez en cuando, lo mas seguido posible

- Usar contraseñas de diversos largos y mejor aun combinarlas con otras herramientas como las claves de un solo uso o los certificados

- Nunca mezclar tareas o uso de navegadores: Asi usar un navegador o perfil de navegador para cada tarea

- Nunca dar detalles personales o de tu ambiente, que puedan delatarte

- Evitar usar aplicaciones desconocidas y que no sean abiertas. Esto incluye principalmente a los sistemas operativos

- Intentar usar nicks genericos o aleatorios

- Evitar usar servicios o productos de GAFAM (Google, Apple, Facebook, Amazon y Microsoft)

- Mantener una actitud paranoica sin excepcion (la paranoia es sana)

- Intentar seguir la nettiqueta en las conversaciones

- Evitar los servicios centralizados y que exijan el uso de identificatorios o registros

- Siempre revisar y controlar las configuraciones de las aplicaciones antes de usarlas en Internet

- Nunca considerar siquiera el contacto personal con otros usuarios de las darknets

Que te diviertas!

Etiquetas:

bsd,

Hamping,

informatico,

linux,

redeslibres,

seguridad,

slackware,

solaris,

viajes

28 diciembre 2019

Telefonia Movil buenas practicas

- Usar solo telefonos antiguos y nada de smartphones para tareas cotidianas

- Usar smartphones o telefonos inteligentes unicamente en un lugar fijo, de preferencia en un subterraneo o en la casa

- Evitar usar apps de anonimato en los telefonos moviles propios. Si se necesita usar de urgencia, utilizar uno sin tarjeta SIM

- En smartphones android siempre intentar rootear y desactivar o reemplazar las GAPPs

- Intentar usar siempre los telefonos para una unica tarea y no mezclarlas

- Si se usa algun movil robado o nuevo, recordar que debe ser limpiado y ocuparse solo temporalmente

Que te diviertas!

Etiquetas:

celulares,

informatico,

redeslibres,

seguridad,

viajes

27 diciembre 2019

26 diciembre 2019

Tips de viajeros VIII

Empacar puede ser fácil, si conoces algunos consejos y trucos. Y con cosas como los límites de equipaje de la aerolínea, la presión para empacar más cosas en menos espacio nunca fue tan fuerte.

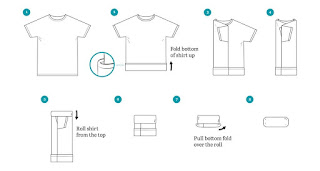

Las remeras también pueden sujetarse a sí mismas

Usa la misma teoría que empacar jeans. ¡Dobla la parte inferior de la camisa hacia arriba ligeramente, dobla por la mitad, roda sobre el primer pliegue y luego sella!

Que te diviertas!

Las remeras también pueden sujetarse a sí mismas

Usa la misma teoría que empacar jeans. ¡Dobla la parte inferior de la camisa hacia arriba ligeramente, dobla por la mitad, roda sobre el primer pliegue y luego sella!

Que te diviertas!

Etiquetas:

42,

argentina,

curiosidades,

viajes

25 diciembre 2019

24 diciembre 2019

23 diciembre 2019

22 diciembre 2019

21 diciembre 2019

Intolerancia

La mayoría de los gatos se vuelven intolerantes a la lactosa 8 semanas después de nacer, lo que significa que la leche regular es en realidad mala para ellos y puede ocasionarles diarrea.

Etiquetas:

ciencia,

curiosidades

20 diciembre 2019

Aviso importante

Por motivos ajenos a mi voluntad, informo que estare nuevamente gordo este verano, no quiero criticas.

19 diciembre 2019

R2D2

Etiquetas:

curiosidades,

electronica,

informatico,

viajes

18 diciembre 2019

Evolucion comunista

Etiquetas:

curiosidades,

sociedad,

viajes

17 diciembre 2019

Zoológicos Humanos

Dato impactante:

Antes existían los llamados Zoológicos Humanos, los cuales describían una actitud cultural de supremacía racial.

Siguieron el modelo implantado por Carl Hagenbeck, promotor de las exhibiciones humanas realizadas en el Jardín de Aclimatación de París, y se realizaron desde la década de 1870, hasta principios de la década de 1930.

Un dato sorprendente es que Adolf Hitler fue el primer líder de Europa en prohibir estos zoológicos humanos.

Antes existían los llamados Zoológicos Humanos, los cuales describían una actitud cultural de supremacía racial.

Siguieron el modelo implantado por Carl Hagenbeck, promotor de las exhibiciones humanas realizadas en el Jardín de Aclimatación de París, y se realizaron desde la década de 1870, hasta principios de la década de 1930.

Un dato sorprendente es que Adolf Hitler fue el primer líder de Europa en prohibir estos zoológicos humanos.

Etiquetas:

curiosidades,

sociedad

16 diciembre 2019

Pelicula Seleccionada: Déjame entrar (Tomas Alfredson, 2008)

Oskar, un frágil chico de 12 años que sufre acoso escolar conoce a Eli,

su nueva y misteriosa vecina. Desde la llegada de Eli una serie de

misteriosos asesinatos están ocurriendo en la localidad.

Etiquetas:

42,

cine,

curiosidades,

informatico,

sociedad

15 diciembre 2019

Esclavos

“Habrá, en la próxima generación o en la siguiente, un método farmacológico que consiga que la gente adore su condición de sierva, y que permita una dictadura sin lágrimas -por así decirlo-, produciendo una especie de campo de concentración indoloro para sociedades enteras, de tal modo que las personas habrán sido despojadas de sus libertades, y sin embargo estarán contentas de que así sea, porque habrán perdido todo deseo de rebelarse por la propaganda o lavado de cerebro mejorado por métodos farmacológicos. Y esta parece ser la revolución final”

Aldous Huxley, Grupo Tavistock, Escuela de Medicina de California, 1961

Aldous Huxley, Grupo Tavistock, Escuela de Medicina de California, 1961

Etiquetas:

argentina

14 diciembre 2019

13 diciembre 2019

Triangulo de la Vida

Etiquetas:

ciencia,

curiosidades,

seguridad,

viajes

12 diciembre 2019

Amor y Odio

El Odio no suele debilitarse con las caídas sino al contrario. Se levanta, brutal, y ruge hacia los cuatro puntos cardinales. Pero el Amor tampoco se debilita con las caídas sino al contrario. Se levanta, lastimado, y canta...

Etiquetas:

argentina

11 diciembre 2019

IMPUESTOS VOLUNTARIOS - Una lección de moral

Para los antiguos griegos, la libertad de una sociedad dependía de lleno del sistema impositivo de esta.

La palabra griega liturgia se definia como el servicio público: en dos palabras tenían arraigado la idea de la beneficencia social.

Prometeo regalo a los humanos el fuego, en un acto de beneficiencia.

Aristóteles llego a esta idea, su ideal de hombre justo ayudaba a los necesitados. Existía injusticia por desigualdad. Aristóteles argumento que tener riqueza es obrar bien.

Hipocrates decía lo mismo "Ofreced vuestros servicios de vez en cuando a cambio de nada, recordando un acto previo de beneficencia o una satisfacción presente. Y si existe la oportunidad de servir a un desconocido en apuros económicos, ofrecedle una asistencia completa".

Ni la ley ni la burocracia obligaba a tales contribuciones, sino la tradición y sentimiento público. La motivación de los liturgos era la beneficencia.

Es posible que incluso el Partenón, se financiara mediante la liturgia.

La liturgia más prestigiosa e importante, y la más cara con diferencia, era la marina de guerra, conocida como trierarquía. Los trierarcas tenían que construir, mantener y operar un barco de guerra, un trirremo. Los trirremos representaban la principal fortaleza de la marina de Atenas, y mantenían las líneas comerciales libres de piratas.

En Atenas había entre 300 y 1.200 liturgos, dependiendo de la necesidad (en tiempos de guerra el número aumentaba), y la clase litúrgica se renovaba constantemente. Por lo general, los responsables de la liturgia eran voluntarios.

Los liturgos que no querían participar se arriesgaban al escarnio público. Pero también había excepciones, concretamente aquellos con otras liturgias en marcha o que ya habían prestado servicios a la ciudad. Y existía la antidosis: un liturgo podía argumentar que otro ciudadano era más rico que él.

La palabra griega liturgia se definia como el servicio público: en dos palabras tenían arraigado la idea de la beneficencia social.

Prometeo regalo a los humanos el fuego, en un acto de beneficiencia.

Aristóteles llego a esta idea, su ideal de hombre justo ayudaba a los necesitados. Existía injusticia por desigualdad. Aristóteles argumento que tener riqueza es obrar bien.

Hipocrates decía lo mismo "Ofreced vuestros servicios de vez en cuando a cambio de nada, recordando un acto previo de beneficencia o una satisfacción presente. Y si existe la oportunidad de servir a un desconocido en apuros económicos, ofrecedle una asistencia completa".

Ni la ley ni la burocracia obligaba a tales contribuciones, sino la tradición y sentimiento público. La motivación de los liturgos era la beneficencia.

Es posible que incluso el Partenón, se financiara mediante la liturgia.

La liturgia más prestigiosa e importante, y la más cara con diferencia, era la marina de guerra, conocida como trierarquía. Los trierarcas tenían que construir, mantener y operar un barco de guerra, un trirremo. Los trirremos representaban la principal fortaleza de la marina de Atenas, y mantenían las líneas comerciales libres de piratas.

En Atenas había entre 300 y 1.200 liturgos, dependiendo de la necesidad (en tiempos de guerra el número aumentaba), y la clase litúrgica se renovaba constantemente. Por lo general, los responsables de la liturgia eran voluntarios.

Los liturgos que no querían participar se arriesgaban al escarnio público. Pero también había excepciones, concretamente aquellos con otras liturgias en marcha o que ya habían prestado servicios a la ciudad. Y existía la antidosis: un liturgo podía argumentar que otro ciudadano era más rico que él.

Etiquetas:

curiosidades,

sociedad,

viajes

10 diciembre 2019

Reflexion

No se puede progresar hacia la felicidad por medio de la acción política.

F. Skinner

Etiquetas:

argentina,

Cristina cara lavada,

sociedad

09 diciembre 2019

Generos

Etiquetas:

argentina,

Cristina cara lavada,

sociedad,

viajes

08 diciembre 2019

07 diciembre 2019

Curioso pero inutil - CIRCA

CIRCA 2015: Significa "alrededor del año 2015" en esa frase, se usa "circa" que significa algo asi como aproximadamente porque no hay forma de definir una fecha certera.

Puede ser un poco antes, o no mucho despues de la fecha mencionada, como para dar una referencia

Circa (del latín circa 'alrededor de') abreviada c., ca. o cca., significa «alrededor» o «cerca de». Se usa en la bibliografía científica para expresar que, aunque se carece de la certeza necesaria para proporcionar un valor único, existen otros datos fehacientes que permiten asegurar que el hecho o dato que se comunica en el texto se produjo en un momento —o tuvo un valor— anterior o posterior al que se cita en la escala de referencia utilizada, pero siempre relativamente cercano al que se transcribe.

Es ampliamente usada en genealogías y en documentos históricos cuando las fechas de los eventos no se conocen con precisión. Esta palabra o su abreviatura deben situarse antes de la fecha en cuestión, nunca después de ella.

Puede ser un poco antes, o no mucho despues de la fecha mencionada, como para dar una referencia

Circa (del latín circa 'alrededor de') abreviada c., ca. o cca., significa «alrededor» o «cerca de». Se usa en la bibliografía científica para expresar que, aunque se carece de la certeza necesaria para proporcionar un valor único, existen otros datos fehacientes que permiten asegurar que el hecho o dato que se comunica en el texto se produjo en un momento —o tuvo un valor— anterior o posterior al que se cita en la escala de referencia utilizada, pero siempre relativamente cercano al que se transcribe.

Es ampliamente usada en genealogías y en documentos históricos cuando las fechas de los eventos no se conocen con precisión. Esta palabra o su abreviatura deben situarse antes de la fecha en cuestión, nunca después de ella.

Etiquetas:

ciencia,

curiosidades

06 diciembre 2019

Se viene el PampaSeg 2019 11º Edición

PampaSeg es una jornada que se encuentra en su 11° edición, donde profesionales en el tema podrán brindar sus conocimientos y experiencia, a todos los jóvenes y adultos interesados; ya sea porque estudian o trabajan en áreas relacionadas con las tecnologías de la información y las comunicaciones, o simplemente desean ingresar a este mundo que sigue sumando adeptos, para enriquecer sus conocimientos y aplicarlos en la actividad diaria.

13 y 14 de Diciembre PampaSeg, en Santa Rosa, La Pampa, 11º Edición

Ubicación:

13 y 14 de Diciembre PampaSeg, en Santa Rosa, La Pampa, 11º Edición

Ubicación:

Prado Digital

9 de Julio y Ayala

Santa Rosa, La Pampa

Entradas

https://pampaseg2019.eventbrite.com.ar/

Nos estamos viendo!

9 de Julio y Ayala

Santa Rosa, La Pampa

Entradas

https://pampaseg2019.eventbrite.com.ar/

Nos estamos viendo!

Etiquetas:

argentina,

bsd,

celulares,

electronica,

eventos,

linux quilmeslug,

seguridad,

tics,

viajes

05 diciembre 2019

Prohibido

Etiquetas:

argentina,

curiosidades,

seguridad,

sociedad

04 diciembre 2019

Los Titanes en la mitología griega

Se conoce como Titanes y Titánidas a una raza de origen divino que, según la mitología griega, dominaron el mundo en tiempos previos a los dioses olímpicos. Los titanes guardaban estrecha relación con los elementos y principales aspectos de la naturaleza, desde el Sol y la Luna hasta los océanos, siendo dominados por el más joven de ellos, Cronos, quien logró derrotar a Urano (dios de los cielos) con la ayuda de su madre Gea, divinidad de la Tierra.

Urano y Gea fueron los padres de los seis titanes (Cronos, Océano, Iapeto, Hiperión, Ceo y Críos) y también de las titánidas (Temis, Tetis, Tía, Rea, Febe y Mnemosine). Según los escritos de Hesíodo los titanes eran doce, aunque Apolodoro añade a Dione, la decimotercera y considerada como parte propia de Tea. Pero la descendencia de Urano y Gea no se limitaba a los titanes, ya que también engendraron a los Cíclopes (Arges, Asteropes y Brontes), a los Hecantoquiros con sus cien brazos y a tres Gigantes (Coto, Gies y Briareo). Urano mantenía a sus hijos encerrados en las oscuras profundidades de la Tierra, lo que propició la posterior rebelión de Cronos.

Además, cada uno de los titanes y titánidas poseían relación o personificaban diferentes fuerzas de la naturaleza, por ejemplo Océano y Tetis eran deidades del mar, mientras que Mnemosine representa a la memoria y a la continuidad de los ciclos naturales, así como Ceo era el dios de la inteligencia. Pero el más conocido fue Cronos, quien tras derrotar a su padre Urano con la ayuda de su madre Gea, y tras cortar sus órganos reproductores y lanzarlos a los cielos, dieron origen a otras figuras míticas. Las Erinias (Alecto, Tisífone y Megera), las Furias, otros Gigantes y también a las Ninfas.

La era de los Titanes llegó a su fin con la llegada de los dioses del Olimpo, comandados por Zeus en la Guerra de los Titanes o Titanomaquia, tras lo cual la mayor parte de los titanes quedaron recluidos en las oscuras profundidades del Tártaro.

Urano y Gea fueron los padres de los seis titanes (Cronos, Océano, Iapeto, Hiperión, Ceo y Críos) y también de las titánidas (Temis, Tetis, Tía, Rea, Febe y Mnemosine). Según los escritos de Hesíodo los titanes eran doce, aunque Apolodoro añade a Dione, la decimotercera y considerada como parte propia de Tea. Pero la descendencia de Urano y Gea no se limitaba a los titanes, ya que también engendraron a los Cíclopes (Arges, Asteropes y Brontes), a los Hecantoquiros con sus cien brazos y a tres Gigantes (Coto, Gies y Briareo). Urano mantenía a sus hijos encerrados en las oscuras profundidades de la Tierra, lo que propició la posterior rebelión de Cronos.

Además, cada uno de los titanes y titánidas poseían relación o personificaban diferentes fuerzas de la naturaleza, por ejemplo Océano y Tetis eran deidades del mar, mientras que Mnemosine representa a la memoria y a la continuidad de los ciclos naturales, así como Ceo era el dios de la inteligencia. Pero el más conocido fue Cronos, quien tras derrotar a su padre Urano con la ayuda de su madre Gea, y tras cortar sus órganos reproductores y lanzarlos a los cielos, dieron origen a otras figuras míticas. Las Erinias (Alecto, Tisífone y Megera), las Furias, otros Gigantes y también a las Ninfas.

La era de los Titanes llegó a su fin con la llegada de los dioses del Olimpo, comandados por Zeus en la Guerra de los Titanes o Titanomaquia, tras lo cual la mayor parte de los titanes quedaron recluidos en las oscuras profundidades del Tártaro.

Etiquetas:

curiosidades

03 diciembre 2019

No vidente sordo

Cuando un no vidente tiene su bastón con cintas de color rojo, significa que además de tener dificultades visuales, tiene problemas auditivos. Por favor compartir

Etiquetas:

argentina,

curiosidades,

seguridad,

sociedad,

viajes

02 diciembre 2019

Libro Seleccionado: El amigo de la Muerte (Pedro Antonio de Alarcón, 1860)

La imagen de La mujer alta asedió, sin duda, la mente de Alarcón y figura, asimismo, ennoblecida y despojada de su carácter demoníaco, en El amigo de la Muerte. Este relato, en su primera mitad corre el albur de parecer una irresponsable serie de improvisaciones; a medida que transcurre, comprobamos que todo, hasta el desenlace dantesco, está deliberadamente prefigurado en las páginas iniciales de la obra.

"En mi infancia trabé conocimiento con los relatos elegidos ahora; el tiempo no ha borrado el buen espanto de aquellos días. Hoy que mis años corren parejos con el siglo, lo releo, no con la fácil hospitalidad de la edad primera, pero con pareja gratitud, con emoción idéntica."

Jorge Luis Borges

"En mi infancia trabé conocimiento con los relatos elegidos ahora; el tiempo no ha borrado el buen espanto de aquellos días. Hoy que mis años corren parejos con el siglo, lo releo, no con la fácil hospitalidad de la edad primera, pero con pareja gratitud, con emoción idéntica."

Jorge Luis Borges

Etiquetas:

curiosidades,

libros

01 diciembre 2019

30 noviembre 2019

29 noviembre 2019

Se viene ChubutHack 2019

ChubutHack es una conferencia de Seguridad de la información, Robotica y Biohacking que se realiza en Puerto Madryn, Chubut.

Los días 6 y 7 de Diciembre de 2019 se llevará adelante una jornada en la cual oradores de primer nivel provenientes de diferentes provincias de la República Argentina se darán cita para exponer diferentes temas con los cuales el público asistente se podrá capacitar sobre lo último en seguridad de la información y Ciberseguridad.

Centro de formación profesional N° 651

Rosales 965

Puerto Madryn

Entrada gratuita

https://www.eventbrite.com/e/chubuthack-tickets-83091505931

Pueden seguirlo en Twitter https://twitter.com/HackChubut

Nos estamos viendo!

Los días 6 y 7 de Diciembre de 2019 se llevará adelante una jornada en la cual oradores de primer nivel provenientes de diferentes provincias de la República Argentina se darán cita para exponer diferentes temas con los cuales el público asistente se podrá capacitar sobre lo último en seguridad de la información y Ciberseguridad.

Centro de formación profesional N° 651

Rosales 965

Puerto Madryn

Entrada gratuita

https://www.eventbrite.com/e/chubuthack-tickets-83091505931

Pueden seguirlo en Twitter https://twitter.com/HackChubut

Nos estamos viendo!

Etiquetas:

android,

arduino,

argentina,

bsd,

celulares,

ciencia,

electronica,

eventos,

Hamping,

informatico,

linux,

redeslibres,

seguridad,

tics

28 noviembre 2019

27 noviembre 2019

Las 9 musas de la mitología griega

En la mitología griega las musas eran divinidades femeninas. Para los escritores más antiguos, eran las diosas inspiradoras de la música. No obstante, posteriormente se estableció que estas musas presidían los distintos tipos de poesía así como las artes y las ciencias.

Las musas, que en un principio tenían un número indeterminado, terminaron consolidándose en toda Grecia como nueve, las nueve Musas. Fue con Hesíodo cuando se les otorgaron nombres, que a partir de ese momento fueron reconocidos de forma pública.

Las nueve nacieron de nueve noches seguidas de amor entre Zeus y Mnemósine, una de las titánidas. Por tanto, estas musas son las nietas de dioses como Urano y Gea.

Forman parte del séquito de Apolo y se presentan como cantantes en las fiestas de los dioses. El primero de todos sus cantos fue el que entonaron cuando los dioses del Olimpo vencieron a los Titanes. Además, también se suele decir que son las encargadas de acompañar a los reyes inspirando así las palabras exactas y las actitudes necesarias para gobernar.

Las musas inspiran a los filósofos y artistas, por tanto, han sido representadas en multitud de piezas artísticas durante toda la historia del hombre.

Las nueve musas son:

Las musas, que en un principio tenían un número indeterminado, terminaron consolidándose en toda Grecia como nueve, las nueve Musas. Fue con Hesíodo cuando se les otorgaron nombres, que a partir de ese momento fueron reconocidos de forma pública.

Las nueve nacieron de nueve noches seguidas de amor entre Zeus y Mnemósine, una de las titánidas. Por tanto, estas musas son las nietas de dioses como Urano y Gea.

Forman parte del séquito de Apolo y se presentan como cantantes en las fiestas de los dioses. El primero de todos sus cantos fue el que entonaron cuando los dioses del Olimpo vencieron a los Titanes. Además, también se suele decir que son las encargadas de acompañar a los reyes inspirando así las palabras exactas y las actitudes necesarias para gobernar.

Las musas inspiran a los filósofos y artistas, por tanto, han sido representadas en multitud de piezas artísticas durante toda la historia del hombre.

Las nueve musas son:

- Calíope

- Clío

- Erato

- Euterpe

- Melpómene

- Polimnia

- Talía

- Terpsícore

- Urania

La mayor de las musas es Calíope, la de la bella voz. Era la musa de la elocuencia, la belleza y la poesía épica. Se representaba con un estilete y una tabla de escritura y muchas leyendas la presentan como la madre de Orfeo y Linus, aunque otros historiadores piensan que la naturaleza de estas musas era completamente virginal.

Clío era la musa de la historia. Cuentan que fue esta musa la que introdujo el alfabeto fenicio en Grecia. Además, también se menciona como madre de Jacinto, compañero de Apolo. Es representada con un rollo de pergamino.

Erato es la musa de la poesía lírica-amorosa y es representada en diversas obras con una lira.

Euterpe, la muy placentera, es la musa de la música, especialmente de la que se toca con la flauta. Precisamente a esta musa se le atribuye la invención de la flauta doble, instrumento con el que es representada.

Melpómene es la música de la tragedia. Por ello, es representada con un cuchillo en una mano y la máscara trágica en la otra.

Polimnia es la musa de los cantos sagrados y la poesía sacra. Es representada en una actitud meditativa, con un semblante muy serio. En ocasiones, puede ser representada con el dedo sobre la boca, simbolizando así el silencio y la discreción.

Terpsícore, la que deleita en la danza, es la musa de la danza y la poesía coral. En algunas leyendas es tratada como la madre de las sirenas.

Talía era la musa de la comedia y de la poesía bucólica. En las representaciones figura con la máscara de la comedia y el cayado de pastor.

Por último, tendemos a Urania, la celestial, la musa de la astronomía, poesía didáctica y las ciencias exactas. En sus representaciones aparece con una esfera en la mano izquierda y una espiga en la derecha, además, va vestida con un manto cubierto de estrellas.

Etiquetas:

curiosidades

26 noviembre 2019

Echelon, el Gran Hermano del siglo XXI

Edgar Hoover, antiguo director del FBI tenía como máxima que la «información es poder», y debía de tener razón ya que ninguno de los 8 presidentes que ejercieron su mandato durante la carrera de Hoover consiguió sacarle de su cargo, y no por que no quisieran. Se dice que la realidad supera a la ficción y también que los sueños de hoy son la realidad del mañana, esto implica que también algunas pesadillas son posibles, e incluso «empeorables».

Más allá de la imaginación de George Orwell, que nos describía en su libro «1984» una sociedad completamente vigilada por una autoridad superior, conocida como el Gran Hermano, nombre elegido quizá para darle un toque paternalista y protector, lejos de su auténtica función como herramienta de control de las masas.

Hasta hace pocos años era popular la figura del detective con gafas oscuras, gabardina y que fuma impasiblemente bajo una ventana mientras vigila o pinchando el teléfono de alguien para escuchar sus conversaciones. Pero hoy en día, con el incalculable flujo de información que circula por Internet y con la informatización de todos los sistemas, esta imagen del espía clásico ha quedado para los museos.

Desde el inicio de la guerra fría, los Estados Unidos y el Reino Unido firmaron un acuerdo para la creación de un sistema conjunto de espionaje y defensa. A esta iniciativa se unieron más tarde Australia, Canadá y Nueva Zelanda, creando una amplísima red de comunicaciones llamada Echelon, para poder interceptar cualquier movimiento de los soviéticos.

Curiosamente, tras finalizar la guerra fría, el Proyecto Echelon continuó en marcha, usándose para la investigación de civiles, por una u otra razón y contradiciendo así sus principios básicos como mecanismo de defensa de guerra.

El Parlamento Europeo puso veto a este proyecto el día 5 de Septiembre del año 2001 y, aunque en la práctica no lo detuvo, si que confirmó al mundo su existencia, algo que el gobierno de los EEUU negaron de todas las formas posibles durante años. «Casualmente», 6 días después se produjeron en Manhattan los terribles atentados del 11-S, que entre otras muchas consecuencias, impulsaron de nuevo la carrera del sistema Echelon gracias a las nuevas leyes antiterroristas.

¿Cómo funciona esta red? Pues es bien sencillo, todos los programas de correo poseen protocolos de análisis del contenido, igual que se puede hacer con las comunicaciones analógicas (teléfono) mediante el reconocimiento de ondas. Estos protocolos suelen ser pasivos, sólo analizan los mensajes, pero si detectan ciertas palabras clave (bomba, terrorista, atentado…) con demasiada frecuencia, saltará la alarma y se enviará un informe a la central. Si reincidimos mucho o nuestros mensajes llevan demasiadas «palabras calientes», casi seguro que pronto estaremos bajo vigilancia.

Resulta muy curios observar como incluso cuando escribimos un texto en el Microsoft Word y después lo borramos, guardándolo en blanco, puede leerse ese texto que borramos si lo abrimos con el WordPad de Windows. Incluso lo que borramos se guarda en el código, inquietante ¿verdad?

Más allá de la imaginación de George Orwell, que nos describía en su libro «1984» una sociedad completamente vigilada por una autoridad superior, conocida como el Gran Hermano, nombre elegido quizá para darle un toque paternalista y protector, lejos de su auténtica función como herramienta de control de las masas.

Hasta hace pocos años era popular la figura del detective con gafas oscuras, gabardina y que fuma impasiblemente bajo una ventana mientras vigila o pinchando el teléfono de alguien para escuchar sus conversaciones. Pero hoy en día, con el incalculable flujo de información que circula por Internet y con la informatización de todos los sistemas, esta imagen del espía clásico ha quedado para los museos.

Desde el inicio de la guerra fría, los Estados Unidos y el Reino Unido firmaron un acuerdo para la creación de un sistema conjunto de espionaje y defensa. A esta iniciativa se unieron más tarde Australia, Canadá y Nueva Zelanda, creando una amplísima red de comunicaciones llamada Echelon, para poder interceptar cualquier movimiento de los soviéticos.

Curiosamente, tras finalizar la guerra fría, el Proyecto Echelon continuó en marcha, usándose para la investigación de civiles, por una u otra razón y contradiciendo así sus principios básicos como mecanismo de defensa de guerra.

El Parlamento Europeo puso veto a este proyecto el día 5 de Septiembre del año 2001 y, aunque en la práctica no lo detuvo, si que confirmó al mundo su existencia, algo que el gobierno de los EEUU negaron de todas las formas posibles durante años. «Casualmente», 6 días después se produjeron en Manhattan los terribles atentados del 11-S, que entre otras muchas consecuencias, impulsaron de nuevo la carrera del sistema Echelon gracias a las nuevas leyes antiterroristas.

¿Cómo funciona esta red? Pues es bien sencillo, todos los programas de correo poseen protocolos de análisis del contenido, igual que se puede hacer con las comunicaciones analógicas (teléfono) mediante el reconocimiento de ondas. Estos protocolos suelen ser pasivos, sólo analizan los mensajes, pero si detectan ciertas palabras clave (bomba, terrorista, atentado…) con demasiada frecuencia, saltará la alarma y se enviará un informe a la central. Si reincidimos mucho o nuestros mensajes llevan demasiadas «palabras calientes», casi seguro que pronto estaremos bajo vigilancia.

Resulta muy curios observar como incluso cuando escribimos un texto en el Microsoft Word y después lo borramos, guardándolo en blanco, puede leerse ese texto que borramos si lo abrimos con el WordPad de Windows. Incluso lo que borramos se guarda en el código, inquietante ¿verdad?

Etiquetas:

celulares,

CNC,

curiosidades,

electronica,

informatico,

redeslibres,

seguridad,

sociedad

25 noviembre 2019

Relato de la primera vuelta al mundo de Antonio Pigafetta

La más importante narración y la única completa de la primera vuelta al mundo fue escrita por el joven Antonio Pigafetta. Nacido en Vicenza de noble origen entre 1480 y 1491 y muerto en la misma ciudad hacia 1534, también conocido como Antonio Lombardo o Antonio de Plegafetis, pasó a España en 1518 quizás como caballero de Rodas, al servicio del embajador del papa, monseñor Francisco Chieregati. Pronto trabó gran amistad con Fernando de Magallanes, que le permitió acompañarle en su viaje a la especiería sin deberes específicos, en el grupo de “criados del capitán y sobresalientes”, lo que le permitió observar y escribir su famosa relación de viaje a partir de los diarios que fue acumulando y, milagrosamente, conservó.

Se ha conjeturado que su preparación le habría hecho merecedor de un puesto de más responsabilidad marinera. En todo caso, tras retornar a España de la primera vuelta al mundo en 1522 viajó a Lisboa, Francia, Mantua, Roma y Venecia, en busca de apoyo para dar a conocer sus escritos.

Radicado en Italia desde 1523, enfrentado a Elcano y empeñado en atribuir todo el mérito del heroico viaje a Magallanes, se dedicó a escribir la “Relazioni in torno al primo viaggio di circumnavigazione. Notizia del Mondo Nuovo con le figure dei paesi scoperti”, dedicada a Felipe de Villiers, gran maestre de la orden de Rodas. Fue publicada tras su muerte, en 1536, aunque pudo haber fallecido ya en 1532, pues su padre no lo mencionó en un testamento de esa fecha.

El relato de Pigafetta sobre la primera vuelta al mundo, naturalista, exacto y fantasioso al mismo tiempo, pleno de espíritu renacentista, basado en las notas que tomaba diariamente, es rico en detalles etnográficos, zoológicos y geográficos y evidencia la inmensa curiosidad de su autor. Destacan su capacidad de observación y de comunicación con los nativos, de los que recogió abundante información, etnográfica y lingüística; el despliegue de conocimientos literarios, artísticos y científicos, dignos de un humanista; el espíritu de providencialismo religioso; la atención a las técnicas curativas y la sintomatología de las enfermedades; o la atención a los detalles, que muestra las dificultades para comprender las realidades tan disímiles que aquellos navegantes extraordinarios habían hallado.

Pigafetta escribió también un tratado de navegación que contiene la descripción de tres métodos para determinar la longitud, vinculados a la obra de Francisco Faleiro, colaborador de Magallanes y autor de un “Tratado de la esfera o arte de navegar” (1535). Dichos métodos eran el cálculo de la distancia desde un punto de longitud conocida por la observación de la distancia de la Luna desde la eclíptica (curva por la que discurre el sol alrededor de la tierra); observación de la conjunción de la luna con una estrella o planeta; y del uso de la brújula Pigafetta describió también la forma de tomar la altitud de la Estrella Polar para determinar la latitud, cómo conocer la dirección del viento y otros problemas de navegación.

Se ha conjeturado que su preparación le habría hecho merecedor de un puesto de más responsabilidad marinera. En todo caso, tras retornar a España de la primera vuelta al mundo en 1522 viajó a Lisboa, Francia, Mantua, Roma y Venecia, en busca de apoyo para dar a conocer sus escritos.

Radicado en Italia desde 1523, enfrentado a Elcano y empeñado en atribuir todo el mérito del heroico viaje a Magallanes, se dedicó a escribir la “Relazioni in torno al primo viaggio di circumnavigazione. Notizia del Mondo Nuovo con le figure dei paesi scoperti”, dedicada a Felipe de Villiers, gran maestre de la orden de Rodas. Fue publicada tras su muerte, en 1536, aunque pudo haber fallecido ya en 1532, pues su padre no lo mencionó en un testamento de esa fecha.

El relato de Pigafetta sobre la primera vuelta al mundo, naturalista, exacto y fantasioso al mismo tiempo, pleno de espíritu renacentista, basado en las notas que tomaba diariamente, es rico en detalles etnográficos, zoológicos y geográficos y evidencia la inmensa curiosidad de su autor. Destacan su capacidad de observación y de comunicación con los nativos, de los que recogió abundante información, etnográfica y lingüística; el despliegue de conocimientos literarios, artísticos y científicos, dignos de un humanista; el espíritu de providencialismo religioso; la atención a las técnicas curativas y la sintomatología de las enfermedades; o la atención a los detalles, que muestra las dificultades para comprender las realidades tan disímiles que aquellos navegantes extraordinarios habían hallado.

Pigafetta escribió también un tratado de navegación que contiene la descripción de tres métodos para determinar la longitud, vinculados a la obra de Francisco Faleiro, colaborador de Magallanes y autor de un “Tratado de la esfera o arte de navegar” (1535). Dichos métodos eran el cálculo de la distancia desde un punto de longitud conocida por la observación de la distancia de la Luna desde la eclíptica (curva por la que discurre el sol alrededor de la tierra); observación de la conjunción de la luna con una estrella o planeta; y del uso de la brújula Pigafetta describió también la forma de tomar la altitud de la Estrella Polar para determinar la latitud, cómo conocer la dirección del viento y otros problemas de navegación.

Etiquetas:

ciencia,

curiosidades,

viajes

24 noviembre 2019

Felicidad

Nunca se puede dejar contentos a todos, pero enojados si, y es mucho mas facil.

23 noviembre 2019

¿Por qué WhatsApp nunca será seguro? - Pavel Durov

En mayo, predije (Pavel Durov) que las puertas traseras en WhatsApp se seguirían descubriendo, y un problema de seguridad grave seguiría a otro, como sucedió en el pasado [1]. Esta semana se encontró en silencio una nueva puerta trasera en WhatsApp [2]. Al igual que la puerta trasera anterior de WhatsApp y la anterior, esta nueva puerta trasera hizo que todos los datos de su teléfono fueran vulnerables a los piratas informáticos y las agencias gubernamentales. Todo lo que un pirata informático tenía que hacer era enviarle un video, y todos tus datos estaban a merced del atacante [3].

WhatsApp no solo no protege sus mensajes de WhatsApp: esta aplicación se usa constantemente como un caballo de Troya para espiar sus fotos y mensajes que no son de WhatsApp. ¿Por qué lo harían? Facebook ha sido parte de programas de vigilancia mucho antes de adquirir WhatsApp [4] [5]. Es ingenuo pensar que la compañía cambiaría sus políticas después de la adquisición, lo que se ha hecho aún más obvio por la admisión del fundador de WhatsApp con respecto a la venta de WhatsApp a Facebook: "Vendí la privacidad de mis usuarios" [6].

Tras el descubrimiento de la puerta trasera de esta semana, Facebook intentó confundir al público alegando que no tenían pruebas de que la puerta trasera hubiera sido explotada por piratas informáticos [7]. Por supuesto, no tienen tal evidencia: para obtenerla, necesitarían poder analizar videos compartidos por los usuarios de WhatsApp, y WhatsApp no almacena permanentemente archivos de video en sus servidores (en su lugar, envía mensajes y medios no cifrados) de la gran mayoría de sus usuarios directamente a los servidores de Google y Apple [8]). Entonces, nada que analizar, "no hay evidencia". Conveniente.

Pero tenga la seguridad de que una vulnerabilidad de seguridad de esta magnitud seguramente ha sido explotada, al igual que la puerta trasera anterior de WhatsApp se había utilizado contra activistas de derechos humanos y periodistas lo suficientemente ingenuos como para ser usuarios de WhatsApp [9] [10]. En septiembre se informó que los datos obtenidos como resultado de la explotación de dichas puertas traseras de WhatsApp ahora serán compartidos con otros países por las agencias estadounidenses [11] [12].

A pesar de esta evidencia cada vez mayor de que WhatsApp es un honeypot para las personas que aún confían en Facebook en 2019, también podría ser el caso de que WhatsApp implemente accidentalmente vulnerabilidades de seguridad críticas en todas sus aplicaciones cada pocos meses. Lo dudo: Telegram, una aplicación similar en su complejidad, no ha tenido problemas de gravedad en el nivel de WhatsApp en los seis años desde su lanzamiento. Es muy poco probable que alguien pueda cometer accidentalmente errores de seguridad importantes, convenientemente adecuados para la vigilancia, de forma regular.

Independientemente de las intenciones subyacentes de la empresa matriz de WhatsApp, el consejo para sus usuarios finales es el mismo: a menos que esté de acuerdo con que todas sus fotos y mensajes se hagan públicos algún día, debe eliminar WhatsApp de su teléfono.

[1] - ¿Por qué WhatsApp nunca será seguro?

https://telegra.ph/Why-WhatsApp-Will-Never-Be-Secure-05-15

[2] - Se insta a los usuarios de WhatsApp a actualizar la aplicación de inmediato por miedo a espiar

https://www.independent.co.uk/life-style/gadgets-and-tech/news/whatsapp-update-latest-spying-security-spyware-india-cert-nso-a9210236.html

[3] - Los usuarios de WhatsApp de Android e iOS ahora están en riesgo por los archivos de video maliciosos

https://in.mashable.com/tech/8573/whatsapp-android-and-ios-users-are-now-at-risk-from-malicious-video-files

[4] - Todo lo que necesitas saber sobre PRISM

https://www.theverge.com/2013/7/17/4517480/nsa-spying-prism-surveillance-cheat-sheet

[5] - NSA aprovecha datos de 9 grandes empresas netas

https://www.usatoday.com/story/news/2013/06/06/nsa-surveillance-internet-companies/2398345/

[6] - Brian Acton, cofundador de WhatsApp: 'Vendí la privacidad de mis usuarios'

https://mashable.com/article/brian-acton-whatsapp-interview/

[7] - Los hackers pueden usar una falla de WhatsApp en la forma en que maneja el video para tomar el control de tu teléfono

https://www.techspot.com/news/82843-hackers-can-use-whatsapp-flaw-way-handles-video.html

[8] - WhatsApp está almacenando datos de copia de seguridad sin cifrar en Google Drive

https://www.theinquirer.net/inquirer/news/3061660/whatsapp-is-storing-unencrypted-backup-data-on-google-drive

[9] - El hack de WhatsApp llevó a atacar a 100 periodistas y disidentes

https://www.ft.com/content/67a5b442-f971-11e9-a354-36acbbb0d9b6

[10] - Exclusivo: funcionarios gubernamentales de todo el mundo atacados por piratería a través de WhatsApp.

https://www.reuters.com/article/us-facebook-cyber-whatsapp-nsogroup-excl/exclusive-government-officials-around-the-globe-targeted-for-hacking-through-whatsapp-sources-idUSKBN1XA27H

[11] - La policía puede acceder a los mensajes de Facebook y WhatsApp de los sospechosos en un trato con los EE. UU.

https://www.thetimes.co.uk/edition/news/police-can-access-suspects-facebook-and-whatsapp-messages-in-deal-with-us-q7lrfmchz

[12] - Facebook, WhatsApp tendrá que compartir mensajes con el Reino Unido.

https://www.bloomberg.com/news/articles/2019-09-28/facebook-whatsapp-will-have-to-share-messages-with-u-k-police

WhatsApp no solo no protege sus mensajes de WhatsApp: esta aplicación se usa constantemente como un caballo de Troya para espiar sus fotos y mensajes que no son de WhatsApp. ¿Por qué lo harían? Facebook ha sido parte de programas de vigilancia mucho antes de adquirir WhatsApp [4] [5]. Es ingenuo pensar que la compañía cambiaría sus políticas después de la adquisición, lo que se ha hecho aún más obvio por la admisión del fundador de WhatsApp con respecto a la venta de WhatsApp a Facebook: "Vendí la privacidad de mis usuarios" [6].

Tras el descubrimiento de la puerta trasera de esta semana, Facebook intentó confundir al público alegando que no tenían pruebas de que la puerta trasera hubiera sido explotada por piratas informáticos [7]. Por supuesto, no tienen tal evidencia: para obtenerla, necesitarían poder analizar videos compartidos por los usuarios de WhatsApp, y WhatsApp no almacena permanentemente archivos de video en sus servidores (en su lugar, envía mensajes y medios no cifrados) de la gran mayoría de sus usuarios directamente a los servidores de Google y Apple [8]). Entonces, nada que analizar, "no hay evidencia". Conveniente.

Pero tenga la seguridad de que una vulnerabilidad de seguridad de esta magnitud seguramente ha sido explotada, al igual que la puerta trasera anterior de WhatsApp se había utilizado contra activistas de derechos humanos y periodistas lo suficientemente ingenuos como para ser usuarios de WhatsApp [9] [10]. En septiembre se informó que los datos obtenidos como resultado de la explotación de dichas puertas traseras de WhatsApp ahora serán compartidos con otros países por las agencias estadounidenses [11] [12].

A pesar de esta evidencia cada vez mayor de que WhatsApp es un honeypot para las personas que aún confían en Facebook en 2019, también podría ser el caso de que WhatsApp implemente accidentalmente vulnerabilidades de seguridad críticas en todas sus aplicaciones cada pocos meses. Lo dudo: Telegram, una aplicación similar en su complejidad, no ha tenido problemas de gravedad en el nivel de WhatsApp en los seis años desde su lanzamiento. Es muy poco probable que alguien pueda cometer accidentalmente errores de seguridad importantes, convenientemente adecuados para la vigilancia, de forma regular.

Independientemente de las intenciones subyacentes de la empresa matriz de WhatsApp, el consejo para sus usuarios finales es el mismo: a menos que esté de acuerdo con que todas sus fotos y mensajes se hagan públicos algún día, debe eliminar WhatsApp de su teléfono.

[1] - ¿Por qué WhatsApp nunca será seguro?

https://telegra.ph/Why-WhatsApp-Will-Never-Be-Secure-05-15

[2] - Se insta a los usuarios de WhatsApp a actualizar la aplicación de inmediato por miedo a espiar

https://www.independent.co.uk/life-style/gadgets-and-tech/news/whatsapp-update-latest-spying-security-spyware-india-cert-nso-a9210236.html

[3] - Los usuarios de WhatsApp de Android e iOS ahora están en riesgo por los archivos de video maliciosos

https://in.mashable.com/tech/8573/whatsapp-android-and-ios-users-are-now-at-risk-from-malicious-video-files

[4] - Todo lo que necesitas saber sobre PRISM

https://www.theverge.com/2013/7/17/4517480/nsa-spying-prism-surveillance-cheat-sheet

[5] - NSA aprovecha datos de 9 grandes empresas netas

https://www.usatoday.com/story/news/2013/06/06/nsa-surveillance-internet-companies/2398345/

[6] - Brian Acton, cofundador de WhatsApp: 'Vendí la privacidad de mis usuarios'

https://mashable.com/article/brian-acton-whatsapp-interview/

[7] - Los hackers pueden usar una falla de WhatsApp en la forma en que maneja el video para tomar el control de tu teléfono

https://www.techspot.com/news/82843-hackers-can-use-whatsapp-flaw-way-handles-video.html

[8] - WhatsApp está almacenando datos de copia de seguridad sin cifrar en Google Drive

https://www.theinquirer.net/inquirer/news/3061660/whatsapp-is-storing-unencrypted-backup-data-on-google-drive

[9] - El hack de WhatsApp llevó a atacar a 100 periodistas y disidentes

https://www.ft.com/content/67a5b442-f971-11e9-a354-36acbbb0d9b6

[10] - Exclusivo: funcionarios gubernamentales de todo el mundo atacados por piratería a través de WhatsApp.

https://www.reuters.com/article/us-facebook-cyber-whatsapp-nsogroup-excl/exclusive-government-officials-around-the-globe-targeted-for-hacking-through-whatsapp-sources-idUSKBN1XA27H

[11] - La policía puede acceder a los mensajes de Facebook y WhatsApp de los sospechosos en un trato con los EE. UU.

https://www.thetimes.co.uk/edition/news/police-can-access-suspects-facebook-and-whatsapp-messages-in-deal-with-us-q7lrfmchz

[12] - Facebook, WhatsApp tendrá que compartir mensajes con el Reino Unido.

https://www.bloomberg.com/news/articles/2019-09-28/facebook-whatsapp-will-have-to-share-messages-with-u-k-police

22 noviembre 2019

Tips de viajeros VII

Empacar puede ser fácil, si conoces algunos consejos y trucos. Y con cosas como los límites de equipaje de la aerolínea, la presión para empacar más cosas en menos espacio nunca fue tan fuerte.

Los jeans pueden sujetarse a sí mismos

Solo dobla la cintura de un par de jeans, dobla las piernas una sobre la otra, enrolla las piernas sobre un extremo del pliegue y despliega la otra mitad.

Que te diviertas!

Los jeans pueden sujetarse a sí mismos

Solo dobla la cintura de un par de jeans, dobla las piernas una sobre la otra, enrolla las piernas sobre un extremo del pliegue y despliega la otra mitad.

Que te diviertas!

Etiquetas:

42,

argentina,

curiosidades,

viajes

21 noviembre 2019

Reflexion

No es porque las cosas son difíciles que no nos atrevemos. Más bien las hacemos difíciles cuando no nos atrevemos.

Séneca

20 noviembre 2019

Pejerrey a la milanesa

Ingredientes

Preparacion

Se le pone Sal y Pimienta a los filetes de Pejerrey, se pasan por Harina común, luego por Huevo batido con Ajo y Perejil picado, Sal y Pimienta y por último por Pan Rallado. Se pueden hacer fritos en Aceite caliente o al horno en una asadera con un poco de Aceite, cuando están dorados de un lado se dan vuelta y se cocinan del otro lado. Se sirven con una rodaja de Limón y ensalada mixta.

Servir bien caliente, con un buen vino blanco frio, entre amigos y a disfrutarlo.

Que te diviertas!

- Pejerrey en filet

- Huevo

- Harina

- Rebozador (Pan rallado)

- Ajo

- Perejil

- Aceite

- Sal

- Pimienta

Preparacion

Se le pone Sal y Pimienta a los filetes de Pejerrey, se pasan por Harina común, luego por Huevo batido con Ajo y Perejil picado, Sal y Pimienta y por último por Pan Rallado. Se pueden hacer fritos en Aceite caliente o al horno en una asadera con un poco de Aceite, cuando están dorados de un lado se dan vuelta y se cocinan del otro lado. Se sirven con una rodaja de Limón y ensalada mixta.

Servir bien caliente, con un buen vino blanco frio, entre amigos y a disfrutarlo.

Que te diviertas!

19 noviembre 2019

18 noviembre 2019

Pelicula Seleccionada: La caída de la casa Usher (Jean Epstein, 1928)

Adaptación cinematográfica del cuento de terror de Edgar Allan Poe,

Un hombre llega a la mansión de su amigo Usher y la esposa de éste, Madelaine. Usher está pintando un retrato de su esposa, pero, al tiempo que transmite la esencia vital al lienzo, la mujer va desfalleciendo. Cuando perece, será enterrada en la cripta familiar, pero Usher no cree en verdad en la condición mortal de su amada...

Un hombre llega a la mansión de su amigo Usher y la esposa de éste, Madelaine. Usher está pintando un retrato de su esposa, pero, al tiempo que transmite la esencia vital al lienzo, la mujer va desfalleciendo. Cuando perece, será enterrada en la cripta familiar, pero Usher no cree en verdad en la condición mortal de su amada...

Etiquetas:

42,

cine,

curiosidades,

informatico,

sociedad

17 noviembre 2019

16 noviembre 2019

15 noviembre 2019

14 noviembre 2019

Tecnología para la defensa: historia del submarino nuclear nacional

Sólo recientemente, en los últimos 8 años, ha alcanzado un grado avanzado de desarrollo un proyecto en el Centro Atómico Bariloche.

Por Doctor ingeniero José Converti - Instituto Balseiro-Centro Atómico Bariloche

La idea de desarrollar y construir un submarino con propulsión nuclear en nuestro país podemos retrotraerla hasta fines de la década del '40, en la posguerra, cuando el impacto producido por la liberación de la energía nuclear conmovió a la humanidad.

Juan D. Perón, entonces presidente de los argentinos tuvo la visión de atraer algunos científicos y tecnólogos de la destruida Alemania, de Italia y Polonia para desarrollar sus conocimientos en Argentina.

Entre ellos se destacó Kurt Tank, diseñador y constructor de famosos aviones que participaron de la Segunda Guerra Mundial, quien junto a su equipo de notables ingenieros y técnicos, nutrió con su valiosa experiencia a la Fábrica Militar de Aviones en Córdoba (hoy Fadea), concretando el emblemático avión de caza IA-33 Pulqui II, proyecto que lamentablemente se esfumó luego del derrocamiento de Perón en 1955.

Precisamente, el ingeniero Tank le presentó a Perón el físico austríaco Ronald Richter (1909-1991), quien se ofreció a trabajar para lograr la fusión nuclear controlada con la finalidad ulterior de obtener energía eléctrica de bajo costo. Conocido como Huemul, el costoso proyecto de Richter terminó en escándalo de proporciones y un papelón internacional. De hecho, al día de hoy nadie logró la fusión nuclear controlada como esperaba el austríaco.

También se dice que Kurt Tank aconsejó a Perón sobre la conveniencia de utilizar la energía nuclear en la propulsión de submarinos.

|

| Hombre de la Segunda Guerra Mundial, Kurt Tank |

El 31 de mayo de 1950, Perón crea la Comisión Nacional de Energía Atómica (CNEA).

Mientras tanto, en la primera mitad de la década del '50, en los EEUU se desarrolla el primer submarino con propulsión nuclear en un proyecto liderado por el almirante Hyman G. Rickover (1900-1986). Dicho submarino, denominado Nautilus, navegó exitosamente durante 30 años impulsado por un reactor nuclear tipo PWR (Pressurized Water Reactor) desarrollado por Westinghouse.

En nuestro país la CNEA creció en instalaciones, tecnología y recursos humanos en forma continua hasta que en 1976, durante el gobierno militar, recibe un impulso extraordinario en recursos al asumir su conducción el almirante Carlos Castro Madero. Su gestión se extendió hasta el retorno de los gobiernos civiles en 1984.

|

| Almirante (R) Carlos Castro Madero |

En este período se concibe un ambicioso plan nuclear que preveía la instalación de seis centrales nucleares de potencia hacia el fin del milenio. En 1977 se crea la empresa Invap SE y se desarrollan varios proyectos sensibles en forma secreta, tales como el enriquecimiento de uranio, el diseño de un reactor para producción de plutonio y también el diseño de un reactor adecuado para la propulsión de un submarino.

Simultáneamente, de acuerdo con los decretos "S" PEN N° 956/74 y N° 768/74 (1), se suscribió un convenio con los astilleros Thyssen Nordseewerke de la entonces Alemania Occidental para la transferencia de la tecnología necesaria para fabricar un astillero especializado y los submarinos de la clase TR1700 con propulsión diésel-eléctrica. Pero estaba prevista una modificación de los mismos para proveerlos de propulsión nuclear mediante un reactor desarrollado en conjunto por la empresa Invap y la CNEA. En principio se preveía la construcción de seis submarinos; los dos primeros en Alemania y los siguientes cuatro en el astillero Domecq García en nuestro país.

Invap realizó un estudio de factibilidad y diseño conceptual de un reactor nuclear, en los primeros años de la década del '80, que fue vendido a la Armada Argentina en un monto de U$S 5.000.000. Este diseño fue una copia del reactor del Otto Hahn, barco de propulsión nuclear construido por Alemania en 1964. Fue una mala elección.

Esta iniciativa fue discontinuada durante los gobiernos constitucionales que siguieron al gobierno militar. Invap intentó continuar el desarrollo del reactor adaptándolo para la generación de energía eléctrica dando origen al Proyecto Carem, que aún perdura dentro del ámbito de la CNEA. También una mala decisión.

De aquí surgió el "mito" de que el reactor Carem es el reactor desarrollado para el submarino nuclear y los más inclinados a las teorías conspirativas aseguran que el Nahuelito (mítico monstruo del lago Nahuel Huapi) es en realidad el "submarino de Invap".

|

| Adaptación propuesta para la propulsión nuclear de un submarino, tal como fue concebida en la CNEA |

El reactor Carem es un reactor de tipo "integrado" y autopresurizado, refrigerado y moderado con agua natural y combustibles de uranio enriquecido. No es un diseño adecuado para la propulsión de submarinos y no hay ningún submarino con propulsión nuclear que utilice reactores de este tipo.

A fines de la década del '80 hubo otro intento de utilizar la energía nuclear para la propulsión de submarinos en conjunto con Canadá. La idea era utilizar el reactor AMPS 1000 desarrollado en Canadá, que generaría alrededor de 1 MW eléctrico, como cargador de baterías para un submarino de un desplazamiento de alrededor de 2.000 toneladas. El acrónimo AMPS significa Autonomous Marine Power Source (Fuente de Energía Marina Autónoma).

Se pretendía de esta forma dotar al TR1700 de propulsión nuclear. Dicha iniciativa se frustró por el veto de la Armada de los Estados Unidos a la aspiración canadiense.

En 1991, en una publicación del Consejo Argentino para las Relaciones Internacionales (CARI), el almirante (R) Carlos Castro Madero analizó en un artículo de acceso público la factibilidad técnica de que Argentina encare el desarrollo y construcción de un submarino con propulsión nuclear. Sus conclusiones son claramente favorables.

Finalmente, en 2010 la entonces ministro de Defensa, Nilda Garré, después de conversaciones infructuosas con Brasil para realizar un proyecto conjunto, anuncia que se construirá un submarino nuclear en el país.

Tras un año de discusiones de cómo organizar el proyecto y de una breve y frustrada incursión de Invap en el tema, el entonces ministro de Planeamiento Federal, Julio De Vido encomienda a la CNEA, entonces bajo su órbita, comenzar a trabajar en un reactor nuclear adecuado para dicho propósito.

Las autoridades de la CNEA, en esa época presidida por la licenciada Norma Boero y asesorada por el contralmirante (R) Domingo Giorsetti, me encomendaron la dirección de dicho proyecto. Organicé un grupo formado por dos ingenieros nucleares, un licenciado en Física especialista en cálculo neutrónico, un ingeniero industrial con especialización en Tecnología Nuclear, un ingeniero mecánico y un ingeniero electricista para realizar la ingeniería conceptual y algunos desarrollos necesarios para dicho objetivo. También se contó con la colaboración de otros especialistas en materiales, soldadura láser, combustibles y química de reactores de otros sectores de CNEA. Por su parte la Armada Argentina participó con especialistas propios en la integración naval.

|

| Exasesor de la CNEA, contralmirante (R) Giorsetti |

Transcurridos casi nueve años, el grupo realizó un concienzudo trabajo y a la fecha se completó la ingeniería conceptual del proyecto, denominado internamente como Reactor Nuclear Compacto (RNC), avalado por dos evaluaciones críticas de diseño exitosas realizadas en los años 2014 y 2016 donde participaron los principales especialistas en las distintas temáticas involucradas. Es interesante destacar que este tipo de reactor nuclear también podría emplearse en el medio civil para generación eléctrica o desalinización de agua, por ejemplo.

Sería muy apropiado que este intento que alcanzó un grado tan avanzado de desarrollo no se esfume como ha ocurrido con otros proyectos tecnológicos relacionados con la defensa nacional.

(1) "Plan Nacional de Construcciones Navales Militares" y "Programa de Submarinos" firmados por los presidentes Juan D. Perón y María Estela Martínez de Perón.

Etiquetas:

argentina,

ciencia,

curiosidades,

electronica,

seguridad

13 noviembre 2019

El pianista

Un pianista recibe un día el llamado de un productor cinematográfico, quien le propone contratarlo para componer la música original para una película. La banda de sonido, le explica el productor, será casi exclusivamente de piano, por lo cual él podrá lucirse. El pianista, entusiasta y feliz, concurre al día siguiente al estudio pero, para su gran sorpresa y decepción, el productor le explica que la película para la que compondrá la música es pornográfica. El pianista, molesto, está a punto de abandonar la entrevista cuando el productor le revela que el pago del contrato en dólares será elevado. Entonces, como además se encontraba con poco trabajo, aun a disgusto termina por firmar.

El día del estreno el productor le informa en qué sala se pasará el film, un reducto porno de pésima reputación. El músico no sabe qué hacer, pero al final, curioso por ver cómo quedó su trabajo, va hasta allí. Al llegar, se sienta en las últimas filas, muy incómodo, al lado de una pareja mayor. La película, en la que resuena su música, le resulta francamente repugnante, y cuando en un momento aparece un perro en la pantalla, el pianista no soporta más, se levanta y se encamina hacia la salida. Al hacerlo, pasa por delante del matrimonio mayor, y les dice:

-Yo sólo vine por mi música.

-Sí, claro -responde la mujer-. Y nosotros vinimos a ver nuestro perro.

El día del estreno el productor le informa en qué sala se pasará el film, un reducto porno de pésima reputación. El músico no sabe qué hacer, pero al final, curioso por ver cómo quedó su trabajo, va hasta allí. Al llegar, se sienta en las últimas filas, muy incómodo, al lado de una pareja mayor. La película, en la que resuena su música, le resulta francamente repugnante, y cuando en un momento aparece un perro en la pantalla, el pianista no soporta más, se levanta y se encamina hacia la salida. Al hacerlo, pasa por delante del matrimonio mayor, y les dice:

-Yo sólo vine por mi música.

-Sí, claro -responde la mujer-. Y nosotros vinimos a ver nuestro perro.

Etiquetas:

humor

12 noviembre 2019

Olvido

Nunca olvides a estos tres tipos de personas en tu vida

Que te diviertas!

- Las personas que te ayudaron en situaciones difíciles

- Las personas que te abandonaron en situaciones difíciles

- Las personas que te pusieron en situaciones difíciles

Que te diviertas!

Etiquetas:

42,

curiosidades,

viajes

11 noviembre 2019

10 noviembre 2019

La Jerarquía Celestial, el ejército del bien

Según la Teología Católica, en el siglo VI d. C. tuvo lugar la publicación de “La Jerarquía Celeste”, un libro que comprendía una serie de textos impregnados de misticismo y cuyo autoría fue atribuida, en un primer momento, a un obispo de Atenas llamado Dionisio Aeropagita. Sin embargo, estudios posteriores vendrían a demostrar que este obispo, también discípulo de San Pablo, no había sido el autor de dicha obra, sino un escritor anónimo al que se le daría el nombre de Pseudo Dionisio Aeropagita.

Atendiendo al contenido de “La Jerarquía Celeste”, la Corte Celestial estaría formada, por 9 órdenes o coros angélicos que a su vez, y conforme a sus respectivos grados de relevancia, vendrían a dividirse en las Tríadas Superior, Intermedia e Inferior.

En la Tríada Superior se congregan los seres que de manera mas próxima y directa sirven a Dios. En ella existen 3 órdenes: Serafines, Querubines y Tronos. Los Serafines o “ Saraph” (“seres de fuego”) tienen como cometido rodear el trono de Dios y mantener, mediante el canto, una alabanza continua a la Gloria de Dios.

En un principio, fueron 4 los Serafines: Luzbel (que al rebelarse pasaría a ser Lucifer), Miguel (que tras la traición del anterior pasaría a desempeñar otras funciones que le son encomendadas), Kemuel y Natanael. Son seres alados con la peculiaridad de contar con 3 pares de alas y que se caracterizan por su belleza incomparable; hasta el punto de que sólo Dios puede contemplarlos. Además, se les atribuye la destrucción de Sodoma y Gomorra.

Los Querubines fueron ubicados al Este del Edén con la misión de proteger el camino que conducía al Árbol de la Vida. Fue uno de ellos quien expulsó a Adán y Eva del Paraíso por su desobediencia. Los textos bíblicos hablan de su velocidad idéntica al relámpago e inteligencia extraordinaria. Con alas multicolores y como serpientes de fuego, se reconoce a los Tronos. Son mensajeros de Dios y propician las Revelaciones. No obstante, su tarea principal consiste en sostener el trono de Dios.

En el segundo grupo, el de la Tríada Intermedia, localizamos a las Dominaciones, las Virtudes y las Potestades. Son considerados “espíritus cosmogónicos” porque mantienen la concordancia de los astros. Las primeras (Zadkiel, Yahriel y Muriel) intervienen directamente en el destino de la Humanidad vertiendo la “Misericordia Divina” cuando creen oportuno. Las Virtudes (Bariel y Tarshish) conceden las bendiciones, mientras que las Potestades se encargan de vigilar los Senderos Celestiales e impedir todo avance diabólico.

Con respecto a la Tríada Inferior, decir que en ella se encuentran los ángeles; los únicos que pueden adoptar figura humana y formar parte de la organización de nuestro mundo. Se dividen en “Ángeles de la Guarda”, “Arcángeles” y “Principados”. Un “Ángel de la Guarda” es asignado a cada humano en el momento de su nacimiento y permanece con él hasta su muerte intento guiarle por el buen camino. Si lo consigue ascenderá con él al Reino de los Cielos y se le dará una nueva misión. De no lograrlo, arderá en el Infierno junto con su protegido.

Los “Arcángeles” son Gabriel ( Arcángel Protector contra el Miedo y Mensajero Celestial), Miguel (Arcángel de la Esperanza y Jefe del Ejército Celestial) y Rafael (Arcángel de la Paz y protector de los viajeros, de la Salud y del Noviazgo). Todos ellos están dotados de inmensos dones y poderes.

El último coro angélico de esta Tríada, y último escalón jerárquico, pertenece a los “Principados”, criaturas encargadas de velar por todas y cada una de las naciones. Cabe destacar a la “Hueste Angélica”, creada con el fin de sofocar la rebelión de Lucifer y sus seguidores mediante su descomunal fuerza bruta, y a los “Ángeles Castigadores” (Kasiel, Lahatiel, Shatfiel y Puriel). Se sirven de unos caballos de guerra llamados “Criaturas de Abbadón” que tienen rostro humano, dientes de león, cola de escorpión y corona de oro.

Atendiendo al contenido de “La Jerarquía Celeste”, la Corte Celestial estaría formada, por 9 órdenes o coros angélicos que a su vez, y conforme a sus respectivos grados de relevancia, vendrían a dividirse en las Tríadas Superior, Intermedia e Inferior.

En la Tríada Superior se congregan los seres que de manera mas próxima y directa sirven a Dios. En ella existen 3 órdenes: Serafines, Querubines y Tronos. Los Serafines o “ Saraph” (“seres de fuego”) tienen como cometido rodear el trono de Dios y mantener, mediante el canto, una alabanza continua a la Gloria de Dios.

En un principio, fueron 4 los Serafines: Luzbel (que al rebelarse pasaría a ser Lucifer), Miguel (que tras la traición del anterior pasaría a desempeñar otras funciones que le son encomendadas), Kemuel y Natanael. Son seres alados con la peculiaridad de contar con 3 pares de alas y que se caracterizan por su belleza incomparable; hasta el punto de que sólo Dios puede contemplarlos. Además, se les atribuye la destrucción de Sodoma y Gomorra.

Los Querubines fueron ubicados al Este del Edén con la misión de proteger el camino que conducía al Árbol de la Vida. Fue uno de ellos quien expulsó a Adán y Eva del Paraíso por su desobediencia. Los textos bíblicos hablan de su velocidad idéntica al relámpago e inteligencia extraordinaria. Con alas multicolores y como serpientes de fuego, se reconoce a los Tronos. Son mensajeros de Dios y propician las Revelaciones. No obstante, su tarea principal consiste en sostener el trono de Dios.

En el segundo grupo, el de la Tríada Intermedia, localizamos a las Dominaciones, las Virtudes y las Potestades. Son considerados “espíritus cosmogónicos” porque mantienen la concordancia de los astros. Las primeras (Zadkiel, Yahriel y Muriel) intervienen directamente en el destino de la Humanidad vertiendo la “Misericordia Divina” cuando creen oportuno. Las Virtudes (Bariel y Tarshish) conceden las bendiciones, mientras que las Potestades se encargan de vigilar los Senderos Celestiales e impedir todo avance diabólico.

Con respecto a la Tríada Inferior, decir que en ella se encuentran los ángeles; los únicos que pueden adoptar figura humana y formar parte de la organización de nuestro mundo. Se dividen en “Ángeles de la Guarda”, “Arcángeles” y “Principados”. Un “Ángel de la Guarda” es asignado a cada humano en el momento de su nacimiento y permanece con él hasta su muerte intento guiarle por el buen camino. Si lo consigue ascenderá con él al Reino de los Cielos y se le dará una nueva misión. De no lograrlo, arderá en el Infierno junto con su protegido.

Los “Arcángeles” son Gabriel ( Arcángel Protector contra el Miedo y Mensajero Celestial), Miguel (Arcángel de la Esperanza y Jefe del Ejército Celestial) y Rafael (Arcángel de la Paz y protector de los viajeros, de la Salud y del Noviazgo). Todos ellos están dotados de inmensos dones y poderes.

El último coro angélico de esta Tríada, y último escalón jerárquico, pertenece a los “Principados”, criaturas encargadas de velar por todas y cada una de las naciones. Cabe destacar a la “Hueste Angélica”, creada con el fin de sofocar la rebelión de Lucifer y sus seguidores mediante su descomunal fuerza bruta, y a los “Ángeles Castigadores” (Kasiel, Lahatiel, Shatfiel y Puriel). Se sirven de unos caballos de guerra llamados “Criaturas de Abbadón” que tienen rostro humano, dientes de león, cola de escorpión y corona de oro.

Etiquetas:

curiosidades,

pseudociencia

09 noviembre 2019

Secretos

Todos tenemos secretos.

Todos somos culpables de algo.

Y los niños no son siempre tan inocentes.

Etiquetas:

seguridad

08 noviembre 2019

La Inteligencia Artificial tampoco es capaz de descifrar el Manuscrito Voynich

Pasan los años, pasan los siglos, y el Manuscrito Voynich sigue ocultando todos sus secretos. Ningún humano ha sido capaz de descifrarlo. Se pensaba que la Inteligencia Artificial podría resolver el misterio, pero todas las IAs que han analizado este misterioso libro del siglo XV no han aportado soluciones, o han sido rechazadas por los expertos.

El manuscrito Voynich está escrito en una lengua desconocida, que nadie ha podido descrifrar. Fue descubierto en 1912, aunque se han hallado documentos que hablan de él en el siglo XVII. No se trata de una falsificación. Los análisis del Carbono 14 certifican que el pergamino fue fabricado entre 1404 y 1438, con una fiabilidad del 95%. El McCrone Research Institute de Chicago ha demostrado que fue escrito con una pluma de ave y tinta de colores pocos años después.

Encuadernado en forma de libro de 240 páginas, contiene dibujos de 113 plantas sin identificar, otros que parecen signos zodiacales, y otras 100 especies de plantas medicinales identificadas. Podes ver un escaneo completo de todas sus páginas en esta web de la Universidad de Yale.

Sigue la Ley de Zipf, formulada en 1940, según la cual en todas las lenguas humanas naturales si tomas la palabra más usada en un texto largo, se repite el doble de veces que la segunda más frecuente, el triple de veces que la tercera, etc. Esta ley no se cumple en los lenguajes artificiales como el élfico de Tolkien o el Klingon de Star Trek, pero sí en el voynichés. Y su autor no podía conocerla 500 años antes de que se formulase.

Además toda la escritura es fluida, como ocurre con una lengua natural cuando se escribe. No hay pausas en el trazo para inventarse palabras o escribir al azar. Y se han detectado reglas ortográficas: letras que siempre van juntas, otras que nunca van juntas, etc.

Los más prestigiosos criptógrafos y lingüistas del mundo han intentado descifrar la escritura del códice Voynich, sin éxito. Desde expertos de la CIA a matemáticos que rompieron los códigos de los nazis en la Segunda Guerra Mundial, nadie ha podido traducir esta lengua desconocida.

Es un misterio que lleva fascinando a los expertos más de un siglo. ¿Es un lenguaje extinto, un lenguaje inventado, o un lenguaje encriptado? Una inteligencia artificial fue entrenada usando el libro de los Derechos Humanos traducido a 400 idiomas, y concluyó que estaba basado en el hebreo, pero expertos lingüistas han rechazado este estudio.

Otro investigador, Nicholas Gibbs, afirma que se trata de abreviaturas del latín, pero sus argumentos tampoco convencen a los eruditos.

Ya son varios los intentos que se han llevado a cabo usando inteligencia artificial, sin resultados. John Doe, científico jefe de la compañía Mind AI, opina en un artículo en Medium que esto se debe a que la inteligencia artificial actual es buena a la hora de procesar el lenguaje natural, como hacen los asistentes estilo Alexa. Pero no lo es tanto cuando se trata de "razonar el lenguaje natural". La IA procesa el lenguaje pero no tiene un concepto de lo que está haciendo, por eso no sabe enfrentarse a enigmas como el Manuscrito Voynich.

Habrá que seguir esperando a que la IA mejore... o a que un genio humano encuentre la clave para descifrar su desconocido lenguaje.

Fuente: Popular Mechanics https://www.popularmechanics.com/culture/a29021620/voynich-manuscript-artificial-intelligence/

El manuscrito Voynich está escrito en una lengua desconocida, que nadie ha podido descrifrar. Fue descubierto en 1912, aunque se han hallado documentos que hablan de él en el siglo XVII. No se trata de una falsificación. Los análisis del Carbono 14 certifican que el pergamino fue fabricado entre 1404 y 1438, con una fiabilidad del 95%. El McCrone Research Institute de Chicago ha demostrado que fue escrito con una pluma de ave y tinta de colores pocos años después.

Encuadernado en forma de libro de 240 páginas, contiene dibujos de 113 plantas sin identificar, otros que parecen signos zodiacales, y otras 100 especies de plantas medicinales identificadas. Podes ver un escaneo completo de todas sus páginas en esta web de la Universidad de Yale.

Sigue la Ley de Zipf, formulada en 1940, según la cual en todas las lenguas humanas naturales si tomas la palabra más usada en un texto largo, se repite el doble de veces que la segunda más frecuente, el triple de veces que la tercera, etc. Esta ley no se cumple en los lenguajes artificiales como el élfico de Tolkien o el Klingon de Star Trek, pero sí en el voynichés. Y su autor no podía conocerla 500 años antes de que se formulase.

Además toda la escritura es fluida, como ocurre con una lengua natural cuando se escribe. No hay pausas en el trazo para inventarse palabras o escribir al azar. Y se han detectado reglas ortográficas: letras que siempre van juntas, otras que nunca van juntas, etc.

Los más prestigiosos criptógrafos y lingüistas del mundo han intentado descifrar la escritura del códice Voynich, sin éxito. Desde expertos de la CIA a matemáticos que rompieron los códigos de los nazis en la Segunda Guerra Mundial, nadie ha podido traducir esta lengua desconocida.

Es un misterio que lleva fascinando a los expertos más de un siglo. ¿Es un lenguaje extinto, un lenguaje inventado, o un lenguaje encriptado? Una inteligencia artificial fue entrenada usando el libro de los Derechos Humanos traducido a 400 idiomas, y concluyó que estaba basado en el hebreo, pero expertos lingüistas han rechazado este estudio.

Otro investigador, Nicholas Gibbs, afirma que se trata de abreviaturas del latín, pero sus argumentos tampoco convencen a los eruditos.

Ya son varios los intentos que se han llevado a cabo usando inteligencia artificial, sin resultados. John Doe, científico jefe de la compañía Mind AI, opina en un artículo en Medium que esto se debe a que la inteligencia artificial actual es buena a la hora de procesar el lenguaje natural, como hacen los asistentes estilo Alexa. Pero no lo es tanto cuando se trata de "razonar el lenguaje natural". La IA procesa el lenguaje pero no tiene un concepto de lo que está haciendo, por eso no sabe enfrentarse a enigmas como el Manuscrito Voynich.

Habrá que seguir esperando a que la IA mejore... o a que un genio humano encuentre la clave para descifrar su desconocido lenguaje.

Fuente: Popular Mechanics https://www.popularmechanics.com/culture/a29021620/voynich-manuscript-artificial-intelligence/

Etiquetas:

ciencia,

curiosidades,

seguridad,

viajes

07 noviembre 2019

Libro Seleccionado: ORA:CLE (Kevin O'Donnell, 1983)

ORA:CLE nos presenta la población y la política de una sociedad completamente computerizada en el siglo XXII. El protagonista vive con su mujer en un apartamento electrónico superautomatizado, conectado con todo el mundo a través de redes informáticas, del que no salen nunca. Hacen sus compras desde su casa por masitransmisor, trabajan en sus aparatos y como máximo se asoman a la terraza a cuidar sus bonsais. Esta prohibido pasearse por la calle para que la vegetación pueda crecer libremente y disminuir la tasa de anhídrido carbónico del aire, además del peligro de los Dacs con los que no puede establecerse ninguna comunicación y matan por deporte a cualquier ser humano que se encuentre desprevenido.

Pero el peligro también puede servirse a domicilio...

Pero el peligro también puede servirse a domicilio...

Etiquetas:

ciencia ficcion,

libros

06 noviembre 2019

Hygiea, el nuevo planeta enano del Sistema Solar

Un equipo internacional de astrónomos acaba de descubrir que el asteroide Hygiea debería clasificarse como planeta enano. Después de Ceres, Vesta y Pallas, en efecto, el objeto es el cuarto más grande del cinturón de asteroides, un enorme anillo de rocas de todos los tamaños entre las órbitas de Marte y Júpiter.

Por primera vez, y utilizando el instrumento de óptica adaptativa de nueva generación SPHERE del Very Large Telescope (VLT), un conjunto de cuatro telescopios ópticos de 8,2 metros cada uno situado en el desierto de Atacama, en Chile, los astrónomos han conseguido observar Hygiea con la resolución suficiente como para estudiar su superficie y determinar su tamaño y forma. Y en contra de lo esperado, descubrieron que Hygiea, tres veces más distante del Sol que la Tierra, es esférico y tiene todo lo necesario para arrebatar a Ceres el título de planeta enano más pequeño del Sistema Solar. El estudio se acaba de publicar en «Nature Astronomy».

De hecho, el asteroide cumple a rajatabla los cuatro requisitos necesarios para ser considerado un planeta enano: orbita alrededor del Sol, no es una luna y, a diferencia de un planeta, no ha despejado su órbita de otros objetos. El cuarto requisito es tener la suficiente masa para que su propia gravedad lo obligue a adoptar una forma esférica. Y eso es precisamente lo que han revelado ahora los investigadores con sus últimas observaciones.