Con este programa, Heffner, quiere demostrar como es posible introducirse en un router y controlarlo de manera remota como si nos encontrásemos dentro de la misma red local a la que pertenece el router.

Lo único que se sabe es que el problema afecta a una gran cantidad de routers entre los que se encuentran algunos modelos de las marcas Belkin, Linksys y NetGear.

De momento la única solución es cambiar la contraseña de acceso al router.

A continuación vamos a explicaros como se lleva a cabo este ataque y en que consiste.

Heffner aseguró durante su intervención, que su exploit puede ser utilizado en más de la mitad de los routers que hoy en día se encuentran en las casas de los usuarios. Los usuarios que se conecten a internet a través de estos dispositivos y entren en una página web en la que este cargada el exploit de Heffner, automáticamente el router será hackeado y a partir de ese momento el router puede utilizarse para robar información del usuario, o de los usuarios que se encuentran detrás de este dispositivo, o bien, se puede redirigir todo el tráfico del navegador de todos estos usuarios.

La técnica utilizada por Heffner es el DNS Rebinding

Para los usuarios que no lo sepan, los DNS son los que se encargan de realizar la traducción del nombre se sitio web (por ejemplo RedesZone) a su numero IP que le corresponde ( por ejemplo 23.1.2.3). Resumiendo, como sería imposible que nos acordáramos de las direcciones IP de cada página, se decidió ponerlos el nombre y posteriormente se realiza la traducción.

Heffner utiliza que los sitios web tienen múltiples direcciones IP. Se trata de un sistema que permite a los sistemas que controlan las páginas web, balancear el tráfico entre los servidores. Basándose en esto, Heffner crea un sitio web que hace que de cara al usuario aparezca como uno de los numerosos sitios que posee una determinada página web. Cuando el usuario accede, un script se encarga de cambiar la dirección IP original del sitio, por la propia del router.

Con esto conseguimos que el navegador piense que para acceder a esa página web es lo mismo conectarse al servidor externo que a la dirección IP de su propia red local. Es en este momento cuando el script abre el agujero de seguridad en el router y se tiene acceso total al mismo.

Un problema que aún persiste

A pesar de que los navegadores de hoy en día se han actualizado y se han instalado parches de seguridad para resolver este problema, Heffner asegura que ese problema a día de hoy todavía no se ha solucionado. En su investigación, Heffner probó una treintena de routers y los resultados fueron que soprendetemente, la mitad de los equipos fueron afectados por el exploit

¿Como resuelvo este problema?

A pesar de las actualizaciones, los navegadores siguen presentando este problema a día de hoy, por lo que las principlaes soluciones pasan por cambiar la contraseña de acceso por defecto (como sabéis suele ser 1234 o admin) o también se puede optar por cambiar la dirección interna del router que por defecto, suele ser 192.168.1.1 .

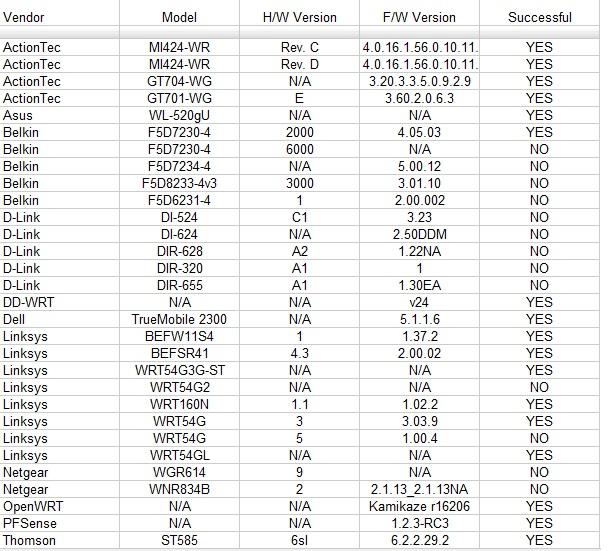

A continuación os dejamos la lista de los 30 routers que Heffner utilizó en el experimento y los resultados.

La columna de la derecha (successful) nos indica si la prueba ha tenido éxito o no.

Si queréis ver la conferencia de Heffner al completo, os dejamos los enlaces a continuación:

Parte 1, Parte 2, Parte 3

Tomado de: http://www.redeszone.net/2011/09/18/como-hackear-millones-de-routers-defcon/

No hay comentarios:

Publicar un comentario