Speedtest-cli es una pequeña aplicación de línea de comandos destinada a probar su velocidad de Internet a través de terminales en varias distribuciones Linux, incluyendo CentOS, Fedora, Ubuntu y Mint. Speedtest-cli utiliza el sitio web speedtest.net para probar el ancho de banda de Internet. La instalación es bastante simple. Inicie Terminal en su distribución de Linux y copiar y pegar los siguientes comandos

# wget https://raw.github.com/sivel/speedtest-cli/master/speedtest_cli.py

# chmod + x speedtest_cli.py

Ejecutar una prueba de velocidad de Internet con el siguiente comando:

#. / Speedtest_cli.py

speedtest-cli Si usted desea compartir el resultado de la prueba de velocidad, opción "compartido", que permitirá a compartir resultados de la prueba de velocidad con los demás en un formato de imagen a través de Speedtest.net que puede utilizar.

# / Speedtest_cli.py -. Cuota

speedtest-cli-share La siguiente es una imagen de muestra generados y subidos a Speedtest.net automáticamente por speedtest-cli.

3225139972

La utilidad es compatible con algunos otros parámetros, y se puede ver mediante la ejecución del comando speedtest-cli.py -help

. / Speedtest_cli.py - help

Uso: speedtest_cli.py [opciones]

Interfaz de línea de comandos para probar el ancho de banda de Internet usando speedtest.net.

-------------------------------------------------- ------------------------

https://github.com/sivel/speedtest-cli

Opciones:

-H, - help muestra este mensaje de ayuda y termina

- Cuota de generar y proporcionar una URL a la cuota de speedtest.net

resultados imagen

- Reprimir sencilla salida detallada, sólo mostrar la información básica

- List Muestra una lista de servidores speedtest.net ordenados por distancia

- Server = SERVER Especifica un ID de servidor para probar en contra

- Mini MINI = URL del servidor Speedtest Mini

- Source = dirección IP de origen Fuente de obligar a

- Version Muestra el número de versión y sale

Basado en: http://lintut.com/test-internet-speed-from-linux-command-line/

31 enero 2014

Probar la velocidad de Internet desde linea de comando en GNU/Linux

Etiquetas:

consola,

Hp Jornada,

informatico,

linux,

linux quilmeslug,

redeslibres,

tics

30 enero 2014

FruityWifi (wireless network auditing tool)

GitHub: https://github.com/xtr4nge/FruityWifi

Wiki: https://github.com/xtr4nge/FruityWifi/wiki

FruityWifi es una herramienta de código abierto para auditoria de redes wireless. Permite desplegar rápida y fácilmente ataques avanzados utilizando la interfaz web o enviándole mensajes.

Inicialmente la aplicación fue creada para utilizarse con una Raspberry-Pi, pero puede ser instalada en cualquier sistema basado en Debian.

FruityWifi se compone de módulos para darle más flexibilidad. Estos módulos pueden ser instalados para agregar nuevas funcionalidades. Algunos de los modulos disponibles son URLsnarf, DNSspoof, Kismet, mdk3, ngrep, nmap, Squid3 y SSLstrip (con funcionalidades para inyectar código), Captive Portal, y más.

Actualmente se esta trabajando en un cliente en Python para controlar la FruityWifi usando una Raspberry-Pi y un lcd de 16x2 con keypad, a continuación el video:

http://www.youtube.com/watch?v=FkQw-_Wlpa0

Disfrutenlo!

Wiki: https://github.com/xtr4nge/FruityWifi/wiki

FruityWifi es una herramienta de código abierto para auditoria de redes wireless. Permite desplegar rápida y fácilmente ataques avanzados utilizando la interfaz web o enviándole mensajes.

Inicialmente la aplicación fue creada para utilizarse con una Raspberry-Pi, pero puede ser instalada en cualquier sistema basado en Debian.

FruityWifi se compone de módulos para darle más flexibilidad. Estos módulos pueden ser instalados para agregar nuevas funcionalidades. Algunos de los modulos disponibles son URLsnarf, DNSspoof, Kismet, mdk3, ngrep, nmap, Squid3 y SSLstrip (con funcionalidades para inyectar código), Captive Portal, y más.

Actualmente se esta trabajando en un cliente en Python para controlar la FruityWifi usando una Raspberry-Pi y un lcd de 16x2 con keypad, a continuación el video:

http://www.youtube.com/watch?v=FkQw-_Wlpa0

Disfrutenlo!

Etiquetas:

argentina,

bsd,

consola,

curiosidades,

ekoparty,

linux,

redeslibres,

seguridad

29 enero 2014

27 enero 2014

El Pene

Esto me lo mando una amiga...

EL PENE:

¿Que es el pene?

Es la perdicion de las cuarentonas.

El juguete de las de 20

El deseo de las de 15 .

El salario de las prostitutas

y la perdición de las ninfomanas .

Por la crisis en el país; el pene!!

Sera declarado alimento de primera necesidad para las mujeres !!!

Porque tiene carne, leche y huevo, sabe a pollo y huele a pescado.

Digale a sus amigas No pase hambre coma PENE....

Hoy es el Día Mundial del Sexo, en este momento hay 1000 personas haciendo el amor, 450 anal, 500 vaginal, 49 oral y 1 mirando el celular por que no tiene con quién culiar....

EL PENE:

- No es murciélago, pero vive colgado

- No es acordeón, pero se estira y se encoge

- No es gallina, pero tiene huevos

- No es soldado, pero ataca por delante y por detrás

- No piensa, pero tiene cabeza

- No es vaca pero da leche

- No es micrófono.y las mujeres se lo llevan a la boca

- Pero sobre todo es un caballero se para, para que las damas se sienten, hombre orgulloso lo difunde y mujer se rie y acepta la realidad de su socio..

¿Que es el pene?

Es la perdicion de las cuarentonas.

El juguete de las de 20

El deseo de las de 15 .

El salario de las prostitutas

y la perdición de las ninfomanas .

Por la crisis en el país; el pene!!

Sera declarado alimento de primera necesidad para las mujeres !!!

Porque tiene carne, leche y huevo, sabe a pollo y huele a pescado.

Digale a sus amigas No pase hambre coma PENE....

Hoy es el Día Mundial del Sexo, en este momento hay 1000 personas haciendo el amor, 450 anal, 500 vaginal, 49 oral y 1 mirando el celular por que no tiene con quién culiar....

Etiquetas:

humor

26 enero 2014

El efecto Baader-Meinhof: lo vas a ver en todos lados

Hoy estoy escribiendo acerca del efecto Baader-Meinhof y

probablemente yo veré como durante los días posteriores estará en todas

partes, en otros blogs, en otras fuentes, tal vez en revistas… no sé,

tal vez me empieza a dar cuenta de que a mi me pasa bastante seguido.

Sí sin duda alguna será como un deja vú (que gracias a mi novia sé que significa y como se pronuncia), pero continuo. ¿O no?

Bueno, pues de esto trata el efecto Baader-Meinhof: “Ocurre

cuando una persona, después de haber aprendido algun hecho específico,

una frase, una palabra, o la existencia de una cosa por primera vez, se

la encuentra de nuevo, quizá muchas veces en un periodo corto después de

haberlo aprendido“

El nombre fue acuñado por un lector de un periódico de Minessota, que

escribió para una columna de participación de los lectores, en la

historia que el mandó, mencionó que después de haber oído hablar del

grupo terrorista “Baader-Meinhof”, los volvió a encontrar pero de

fuentes muy distintas.

Las teorías varían mucho, de hecho aquí van dos de las más populares: la teoría de la atención selectiva, que nos dice que como esa información no la conocíamos, no era tan relevante para nosotros; en cambio, desde que la conocemos, empezamos a darnos cuenta de las cosas que estan a nuestro alrededor tienen alguna conexión con eso.

La otra teoría habla de la sin cronicidad, la persona aprende este hecho como una parte de una conciencia colectiva,

que esta activa en otras personas; y los conceptos que estan en la

superficie de ese conciente colectivo, nacen en las personas en momentos no muy separados. En pocas palabras, estamos de una u otra manera sincronizados para aprenderlo todos al mismo tiempo.

¿Te ha pasado? ¿Has leído algo de el efecto Bader-Mainhof últimamente? ¿Qué teoría apoyas? o ¿tienes otra?

Enlaces de interés:Wikipedia: efecto Baader-Meinhof

AnimeFG, foro de discusión

Cibermitaños: Internet y el fenómeno Baader-Meinhof

Tomado de: http://identidadgeek.com/el-efecto-baader-meinhof-lo-vas-a-ver-en-todos-lados/2008/12/

Etiquetas:

ciencia,

curiosidades,

informatico

25 enero 2014

Tender la cama es perjudicial para la salud, afirman

Un estudio de la Universidad británica de Kingston demostró que dejar la cama sin tender ayuda a que mueran los ácaros, causantes del asma y las alergias en los seres humanos.

El estudio revela que cuando la cama no se deja ordenada, estos insectos microscópicos no se sienten atraídos, ya que la clave de todo esto es la humedad y calor que despide nuestro cuerpo mediante el sudor cuando dormimos.

Por esta razón, si dejamoslas sábanas al aire libre y ‘destendidas’ durante todo el día, los ácaros van a deshidratarse y a morir de forma automática.

El doctor Stephen Pretlove, responsable del estudio, afirmó que este descubrimiento podría reducir de forma considerable la cantidad de dinero invertido en enfermedades como el asma, una de las más comunes provocadas por estos diminutos arácnidos.

El estudio revela que cuando la cama no se deja ordenada, estos insectos microscópicos no se sienten atraídos, ya que la clave de todo esto es la humedad y calor que despide nuestro cuerpo mediante el sudor cuando dormimos.

Por esta razón, si dejamoslas sábanas al aire libre y ‘destendidas’ durante todo el día, los ácaros van a deshidratarse y a morir de forma automática.

El doctor Stephen Pretlove, responsable del estudio, afirmó que este descubrimiento podría reducir de forma considerable la cantidad de dinero invertido en enfermedades como el asma, una de las más comunes provocadas por estos diminutos arácnidos.

Etiquetas:

ciencia,

curiosidades

24 enero 2014

Aumentar la intensidad de la señal WiFi con una lata de cerveza

Truco para aumentar la intensidad de una señal Wifi

Si eres de las personas que usan la señal Wifi para conectarse a Internet, el artículo de hoy les encantará, ya que simplemente usarás una lata de cerveza para aumentar la intensidad de esta señal, para que de esta manera te puedes conectar en casi cualquier lugar y distancia de donde se emite.

Muchas son las formas en que se puede aumentar un señal inalámbrica de Internet, pero con el simple hecho de usar una lata de cerveza, podrás hacer que pase desde 1-2 barras de señal hasta 3-4 si lo haces correctamente. Tal como lo han realizado en el sitio Discovery Channel.

Materiales para aumentar señal WifiPara ello, estos son todos los materiales que necesitas:

- Tijeras, un cuchillo, cinta adhesiva y una lata de cerveza vacía, por supuesto, ya que se necesita estar sobrio para hacer la operación. Una vez reunidos los elementos tendrás que realizar lo siguiente:

Luego de que hayas reunido los materiales que usarás ahora en adelante, tendrás que lavar la lata de cerveza:

Lavando lata de cerveza

Sacar lengüeta lata Cerveza - Aumentar la intensidad de la señal WiFiFinalizado el proceso de lavado que básicamente sirve para borrar todos los desechos y bacterias que quedan dentro del recipiente.

Después tendrás que secarla y con mucho cuidado procedes a quitar la lengüeta de la parte superior de la lata.

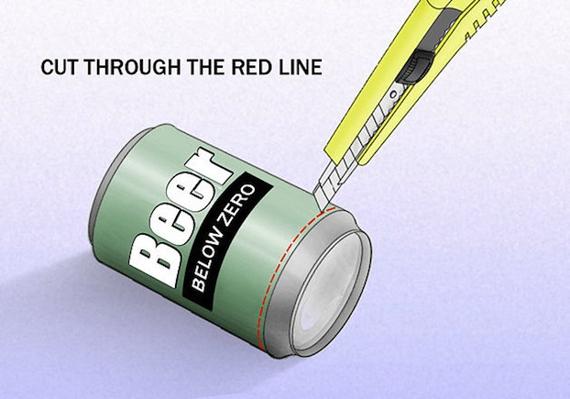

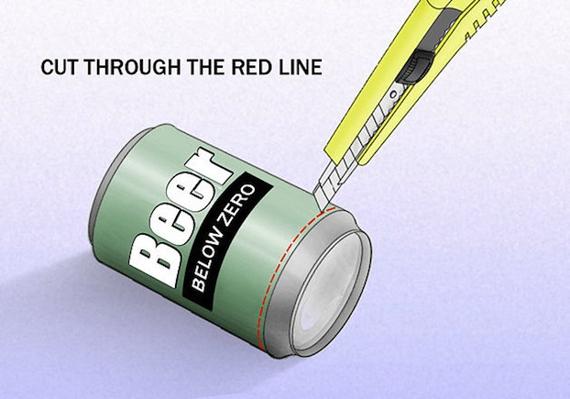

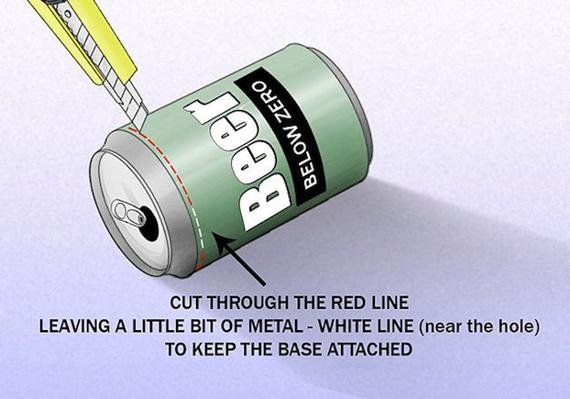

Ahora tendrás que usar el cuchillo y cortar la lata en las líneas rojas como se indica en las imágenes:

Aumentar la intensidad de la señal WiFi con una lata de cerveza

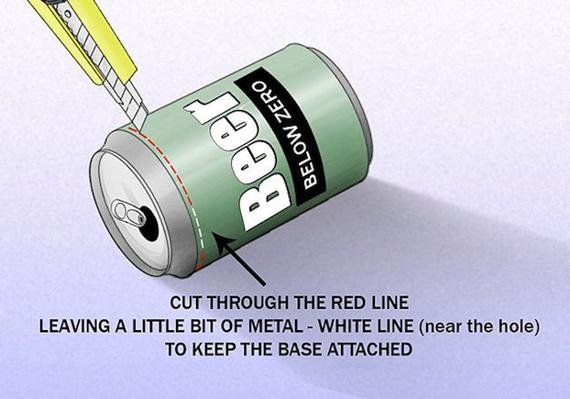

Corte a través de la línea roja dejando un poco de metal en la línea blanca (cerca del hoyo) para mantener la base instalada:

Aumentar la intensidad de la señal WiFi

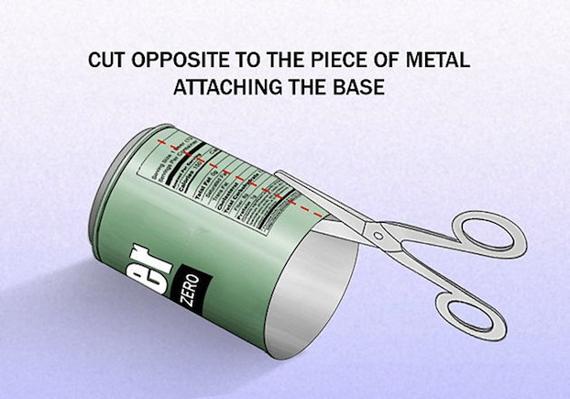

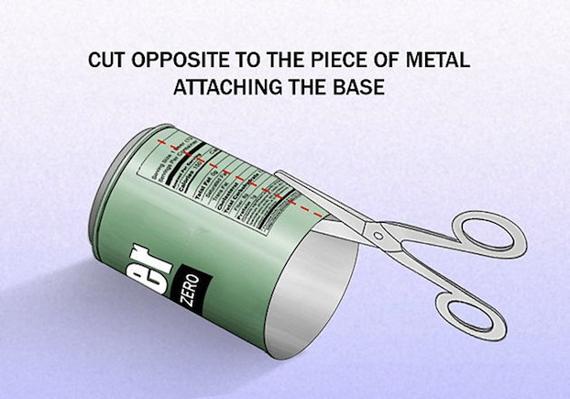

Corte la pieza de metal solo hasta el borde de la base superior de la lata:

Aumentar la intensidad de la señal WiFi

Aumentar la intensidad de la señal WiFiUna vez listo procedes a colocar la lata en la antena y péguela con cinta adhesiva, tal como podrás visualizar en una de las imágenes que sirvieron de base para este tutorial.

De esta manera habrás finalizado en construir tu gran obra maestra que te servirá como reflectante.

Ahora tan solo deberás conectarlo al router, y ahí lo tienen! Aumentando su intensidad de la señal WiFi con tu bebida favorita.

Tomado de: http://tecnoark.com/aumentar-la-intensidad-de-la-senal-wifi-con-una-lata-de-cerveza/8565/

Si eres de las personas que usan la señal Wifi para conectarse a Internet, el artículo de hoy les encantará, ya que simplemente usarás una lata de cerveza para aumentar la intensidad de esta señal, para que de esta manera te puedes conectar en casi cualquier lugar y distancia de donde se emite.

Muchas son las formas en que se puede aumentar un señal inalámbrica de Internet, pero con el simple hecho de usar una lata de cerveza, podrás hacer que pase desde 1-2 barras de señal hasta 3-4 si lo haces correctamente. Tal como lo han realizado en el sitio Discovery Channel.

Materiales para aumentar señal WifiPara ello, estos son todos los materiales que necesitas:

- Tijeras, un cuchillo, cinta adhesiva y una lata de cerveza vacía, por supuesto, ya que se necesita estar sobrio para hacer la operación. Una vez reunidos los elementos tendrás que realizar lo siguiente:

Luego de que hayas reunido los materiales que usarás ahora en adelante, tendrás que lavar la lata de cerveza:

Lavando lata de cerveza

Sacar lengüeta lata Cerveza - Aumentar la intensidad de la señal WiFiFinalizado el proceso de lavado que básicamente sirve para borrar todos los desechos y bacterias que quedan dentro del recipiente.

Después tendrás que secarla y con mucho cuidado procedes a quitar la lengüeta de la parte superior de la lata.

Ahora tendrás que usar el cuchillo y cortar la lata en las líneas rojas como se indica en las imágenes:

Aumentar la intensidad de la señal WiFi con una lata de cerveza

Corte a través de la línea roja dejando un poco de metal en la línea blanca (cerca del hoyo) para mantener la base instalada:

Aumentar la intensidad de la señal WiFi

Corte la pieza de metal solo hasta el borde de la base superior de la lata:

Aumentar la intensidad de la señal WiFi

Aumentar la intensidad de la señal WiFiUna vez listo procedes a colocar la lata en la antena y péguela con cinta adhesiva, tal como podrás visualizar en una de las imágenes que sirvieron de base para este tutorial.

De esta manera habrás finalizado en construir tu gran obra maestra que te servirá como reflectante.

Ahora tan solo deberás conectarlo al router, y ahí lo tienen! Aumentando su intensidad de la señal WiFi con tu bebida favorita.

Tomado de: http://tecnoark.com/aumentar-la-intensidad-de-la-senal-wifi-con-una-lata-de-cerveza/8565/

Etiquetas:

ciencia,

curiosidades,

electronica,

informatico,

redeslibres,

viajes

23 enero 2014

CURRÍCULUM DE UN GATO

Etiquetas:

curiosidades,

humor,

informatico

21 enero 2014

BlackArch Linux: una expansión de Arch Linux para pentesters

BlackArch Linux es una expansión de Arch Linux para pruebas de intrusión.

BlackArch Linux es una expansión de Arch Linux para pruebas de intrusión.Está disponible como una distribución ISO para arquitecturas i686 y x86_64 (próximamente ARM) o como un conjunto de herramientas que se distribuye mediante un repositorio de usuarios no oficial para Arch Linux, es decir, también podrás instalar BlackArch Linux sobre una instalación de Arch Linux existente. Los paquetes pueden ser instalados individualmente o por categoría.

Actualmente cuenta con 627 herramientas en el repositorio, que se está ampliando constantemente. Todas las herramientas se prueban a fondo antes de ser añadidas a la base de código para mantener la calidad del repositorio.

Configurar el repositorio

Añade esto en /etc/pacman.conf:

[blackarch]

Server = http://www.blackarch.org/blackarch/$repo/os/$arch

Para comprobar la autenticidad de los nuevos paquetes, hay que verificar la huella y firmar la clave en el sistema:

# pacman-key -r 4345771566D76038C7FEB43863EC0ADBEA87E4E3

# pacman-key --lsign-key 4345771566D76038C7FEB43863EC0ADBEA87E4E3

Ahora ejecuta:

# pacman -Syyu

Instalar paquetes desde el repositorio

Ahora puedes instalar las herramientas del repositorio Black Arch. Para mostrar una lista de todas las herramientas disponibles, ejecuta:

# pacman -Sgg | grep blackarch | cut -d' ' -f2 | sort -u

Para instalar todas las herramientas ejecuta:

# pacman -S blackarch

Para instalar una categoría específica:

# pacman -S blackarch-

Para ver las categorías existentes de blackarch:

# pacman -Sg | grep blackarch

Para instalar el sistema base desde el repositorio, LiveCD o Blackman:

# pacman -S blackarch-install-scripts

Para más información puedes echar un vistazo a su website, cuenta de Twitter y canal IRC.

Tomado de: http://www.hackplayers.com/2014/01/blackarch-expansion-de-arch-para-pentesters.html

Etiquetas:

consola,

informatico,

linux,

redeslibres,

seguridad,

tics

18 enero 2014

EEUU puede prender la cámara y el micrófono de tu Iphone

Según la revista Alemana Der Spiegel la agencia de seguridad norteamericana NSA sería capaz desde el 2008 de hackear el Iphone mediante el uso de varias herramientas desarrolladas para tareas de espionaje.

Una de esas “herramientas” particularmente interesante, cuyo nombre en código es “DROPOUTJEEP,” es un troyano que se utilizó primero para comprometer el iPhone de primera generación y fue capaz de enviar varios datos almacenados en el teléfono a la agencia, incluyendo mensajes de texto, contactos de la libreta de direcciones, geolocalización y correo de voz . Además, el software puede activar el micrófono del iPhone, encender la cámara y tomar fotos y recuperar la ubicación del teléfono mediante la información de la antena del operador de telefonía móvil.

Todas las comunicaciones entre los Iphone y la NSA serían “encubiertas y encriptadas” lo que significa que el objetivo a investigar probablemente no tendría idea de lo que está pasando. De acuerdo con el documento obtenido por Der Spiegel ” el control y la extracción de datos ocurrirían sobre la mensajería SMS o una conexión de datos GPRS.” Los documentos presentados por la publicación no especifican si siguientes modelos de iPhone fueron hackeados de manera similar por la agencia.

Sin embargo, los materiales filtrados muestran que la NSA tenía varios otros “productos” de espionaje relacionados que atacan a otros dispositivos inteligentes:

GOPHERSET – un implante para tarjetas GSM SIM para obtener los datos de la agenda, los SMS y los archivos de las llamadas entrantes y salientes de registro.

MONKEYCALENDAR – software de ataque que fuerza una tarjeta SIM para transmitir los datos de geolocalización a través de mensajes SMS encubiertos

TOTECHASER – un implante escondido en un teléfono vía satélite con Windows CE que transmite datos a través de mensajes SMS ocultos

TOTEGHOSTLY – un implante que permite el control remoto total en los teléfonos Windows Mobile ofreciendo capacidades de descarga de datos y de carga

PICASSO- Teléfonos GSM modificados que recogen datos de usuario, datos de audio, y también hace un seguimiento de la ubicación del teléfono -

Una imagen del documento secreto que explica como funciona:

En una declaración de Apple a TechCrunch la empresa dice no tener conocimiento del programa de la NSA para hackear iPhones y niega que proporcionó a la agencia una puerta trasera en iOS. La empresa también se asegura comprometerse a tomar medidas adicionales para proteger la privacidad de sus usuarios.

Fuente: http://bgr.com/2013/12/31/nsa-iphone-hack/

Tomado de: http://www.listao.com.ar/2014/01/el-gobierno-norteamericano-puede-prender-la-camara-y-el-microfono-de-tu-iphone-sin-que-lo-sepas/

17 enero 2014

El ratón abogado

Salieron dos ratoncitos a la madrugada a buscar algo qué comer en la cocina de una casa, al abrir la alacena ambos al tiempo vieron un enorme queso el cual al unísono los hizo exclamar:

-¡Yo lo vi primero!

-¡No, yo lo vi primero!

-¡Que no, que es mío porque yo lo vi primero!

Discutieron tanto que se olvidaron de darse una comilona y no hubo más acuerdo que llevar entre los dos el queso a la oficina del ratón abogado en la certeza que él con su gran sabiduría les solucionaría el problema.

Ya en presencia del ratón abogado expusieron sus argumentos a lo que el abogado dijo:

-No se preocupen, yo tengo una balanza, partiré el queso en dos pedazos y los repartiré equitativamente...

Efectivamente el abogado con maña cortó el queso en dos porciones desiguales y para tratar de equilibrar la balanza iba quitando y engullendo pedazos de lado y lado sin lograr el equilibrio esperado por los dos ratoncitos.

Como el queso iba desapareciendo ante sus ojos los ratoncitos se miraban y se miraban hasta que ya quedando muy poco queso uno de ellos gritó:

-¡Basta ya doctor, hemos llegado a un acuerdo mi amigo y yo, hemos decidido arreglar este asunto entre nosotros, deténgase por favor que nos vamos a llevar lo que queda del queso!

A lo que el ratón abogado repuso:

-No señores, esto que queda es mío ¡son mis honorarios!

-¡Yo lo vi primero!

-¡No, yo lo vi primero!

-¡Que no, que es mío porque yo lo vi primero!

Discutieron tanto que se olvidaron de darse una comilona y no hubo más acuerdo que llevar entre los dos el queso a la oficina del ratón abogado en la certeza que él con su gran sabiduría les solucionaría el problema.

Ya en presencia del ratón abogado expusieron sus argumentos a lo que el abogado dijo:

-No se preocupen, yo tengo una balanza, partiré el queso en dos pedazos y los repartiré equitativamente...

Efectivamente el abogado con maña cortó el queso en dos porciones desiguales y para tratar de equilibrar la balanza iba quitando y engullendo pedazos de lado y lado sin lograr el equilibrio esperado por los dos ratoncitos.

Como el queso iba desapareciendo ante sus ojos los ratoncitos se miraban y se miraban hasta que ya quedando muy poco queso uno de ellos gritó:

-¡Basta ya doctor, hemos llegado a un acuerdo mi amigo y yo, hemos decidido arreglar este asunto entre nosotros, deténgase por favor que nos vamos a llevar lo que queda del queso!

A lo que el ratón abogado repuso:

-No señores, esto que queda es mío ¡son mis honorarios!

Etiquetas:

abuso,

curiosidades,

humor,

robo,

sociedad

16 enero 2014

La ciudad de Munich completa su migración a Linux

Tras algunas idas y venidas finalmente Munich ha logrado llevar a buen puerto uno de los proyectos más ambiciosos que, recordamos, se inició hace ya algo más de un año, tal y como os comentamos en esta noticia.

Sí, la ciudad alemana de Munich completa su migración a Linux definitivamente, y da con ello una importante lección a sus vecinos europeos tras dar carpetazo a Windows NT.

Con este movimiento dicha ciudad alemana ahorró en su momento más de 11 millones de euros. Por desgracia no disponemos de cifras actuales de ahorro tras la migración, pero debemos destacar que la reducción de costes no era el único objetivo de Munich.

No, Munich buscaba algo más con el salto LiMux, su propia distro de Linux, y era reducir al mínimo su dependencia de estándares propietarios y fabricantes, hasta tal punto que incluso han adoptado el formato Open Document.

Finalmente debemos destacar que de los 15.500 equipos de sobremesa que posee la alcaldía de Munich, entendida en sentido amplio, esto es, como ente público general, ya han migrado a LiMux 14.800.

Se trata sin duda de una cifra que pone de manifiesto el gran éxito del valiente proceso de cambio que ha realizado Munich.

Etiquetas:

abuso,

curiosidades,

linux,

linux quilmeslug,

sociedad,

tics

15 enero 2014

Unas pastillas con sabor a pene prometían curar la homosexualidad

Bueno, venga, más nos vale tomarnos ciertas noticias con humor, que nos va a costar lo mismo. Resulta que en Canadá y Estados Unidos

se vendían unas pastillas con sabor a pene que prometían curar la

homosexualidad. Sí, con sabor a pene, por eso del mono deducimos.

Las pastillas en cuestión se llamaban “Gay Away”, y como podéis ver en su cajita, curaban la enfermedad “Gayness”. Según la caja: “Detiene el ansia del mal comportamiento, hasta los más ardientes”. ¿Cuántas pastillas había que tomar para curarse? Pues si pasado un tiempo la cosa no funcionaba, se podían tomar 4 pastillas. Ellos lo explicaban así: “Si transcurrido un tiempo todavía quieres llamar a la puerta de atrás, aumenta la dosis”.

Hablo en pasado porque las pastillas ya han sido retiradas de la venta. La voz de alarma la dio el padre de una niña de 12 años, en cuya mochila encontró las pastillas porque la pequeña tenía dudas sobre su sexualidad y quería curarse. Y esto ya nos parece más serio, claro.

Vía | Qué

Foto | Twitter

Tomado de: http://www.ambienteg.com/integracion/unas-pastillas-con-sabor-a-pene-prometian-curar-la-homosexualidad

Las pastillas en cuestión se llamaban “Gay Away”, y como podéis ver en su cajita, curaban la enfermedad “Gayness”. Según la caja: “Detiene el ansia del mal comportamiento, hasta los más ardientes”. ¿Cuántas pastillas había que tomar para curarse? Pues si pasado un tiempo la cosa no funcionaba, se podían tomar 4 pastillas. Ellos lo explicaban así: “Si transcurrido un tiempo todavía quieres llamar a la puerta de atrás, aumenta la dosis”.

Hablo en pasado porque las pastillas ya han sido retiradas de la venta. La voz de alarma la dio el padre de una niña de 12 años, en cuya mochila encontró las pastillas porque la pequeña tenía dudas sobre su sexualidad y quería curarse. Y esto ya nos parece más serio, claro.

Vía | Qué

Foto | Twitter

Tomado de: http://www.ambienteg.com/integracion/unas-pastillas-con-sabor-a-pene-prometian-curar-la-homosexualidad

Etiquetas:

abuso,

curiosidades,

humor,

pseudociencia,

sociedad

14 enero 2014

Grandes científicos: Antoine Lavoisier

En esta breve reseña biográfica en honor a Lavoisier, vamos a mencionar algunos de sus aportes en materia científica, al tiempo que sobrevolaremos algunos aspectos de su vida personal. Te invito a acompañarme.

Los primeros descubrimientos de Lavoisier

En cuanto a los descubrimientos científicos realizados por él, cronológicamente, se destacan sus trabajos en relación con los gases, el agua y la combustión. Pero fueron sus experimentos con el oxígeno los que le proporcionaron una credibilidad irrefutable a su desempeño como químico, subrayando su nombre en la historia de las ciencias.

Por aquel entonces, en la década de 1770, la teoría del flogisto reinaba la comunidad científica, la cual fue publicada a comienzos del siglo XVI y cuyos postulados señalaban que, al ser quemados, los cuerpos combustibles liberan una sustancia llamada flogisto y pretendía explicar no sólo la combustión de los cuerpos, sino también la combustión de los metales.

Por su parte, Lavoisier descreía de la misma y demostró que el oxígeno era el verdadero responsable de la oxidación de los metales, además, explicó el importante rol del oxígeno en la respiración de las plantas y los animales. Junto a Pierre-Simon Laplace, Lavoisier demostró experimentalmente que la respiración era básicamente una lenta combustión de material orgánico a través del oxígeno.

La Ley de Lavoisier y sus experimentos

“En una reacción química ordinaria la masa permanece constante, es decir, la masa consumida de los reactivos es igual a la masa obtenida de los productos.”Los experimentos químicos de Lavoisier se caracterizaban por la especial atención que le prestaba a la precisión de cada uno de ellos. Siempre se encargaba de pesar cuidadosamente los reactivos y productos involucrados en una reacción química y fue precisamente esta costumbre lo que lo encaminó a la formulación de la ley.

Antoine Lavoisier también observó que a pesar de que la materia puede cambiar su estado en una reacción química (lo cual ya vimos cuando hablamos acerca de los llamados fenómenos químicos), la masa total de materia es la misma, tanto antes como después de la reacción química.

Esta observación sienta la base de la Ley de conservación de la materia, crucial para comprender la dinámica de la química, presente en numerosas expresiones propias de la disciplina. Por otra parte, es fundamental en todo lo relativo a ciencias naturales y por ello es que el reconocimiento al trabajo de Lavoisier es tal.

Otras contribuciones y el legado de Antoine Lavoisier

Esto permitió una solidez mucho mayor en la constitución de la química y fue un ejemplo imitado por otros investigadores posteriores. En términos más concretos, el legado de Lavoisier fue más que notable. Instauró el uso de la balanza en los experimentos, derribó la teoría del flogisto y desarrolló un nuevo sistema de nomenclatura química en el que el oxígeno era parte fundamental de los ácidos, hipótesis que vale la pena mencionar a pesar de que haya sido refutada tiempo más tarde.

En el año 1794, tras numerosas revueltas, Lavoisier fue decapitado por los revolucionarios franceses, quienes le acusaron de traidor. No obstante, su nombre no se vio empañado por ello y su historia es absolutamente fascinante.

¿Conocías a Antoine Lavoisier? ¿Qué opinas sobre sus trabajos? ¿Sabes algo más sobre este gran científico que quieras compartir con nosotros?

Tomado de: http://www.ojocientifico.com/2010/09/28/grandes-cientificos-antoine-lavoisier

Etiquetas:

ciencia,

curiosidades,

sociedad

13 enero 2014

El Árbol de los Problemas

El carpintero que había contratado para que me ayudara a reparar una vieja granja acababa de finalizar su primer día de trabajo. Su cortadora eléctrica se había dañado, haciéndole perder una hora de trabajo, y su viejo camión se negaba a arrancar. Mientras lo llevaba a su casa, permaneció en silencio. Cuando llegamos, me invitó a conocer a su familia. Mientras nos dirigíamos a la puerta, se detuvo brevemente frente a un pequeño árbol y tocó las puntas de las ramas con ambas manos. Cuando se abrió la puerta, ocurrió una sorprendente transformación. Su bronceada cara estaba plena de sonrisas. Abrazó a sus dos pequeños hijos y le dio un beso entusiasta a su esposa.

De regreso me acompañó hasta el carro. Cuando pasamos cerca del árbol, sentí curiosidad y le pregunté acerca de lo que lo había visto hacer un rato antes.

“Este es mi árbol de problemas —contestó—. Sé que no puedo evitar tener problemas en el trabajo, pero una cosa es segura: los problemas no pertenecen a la casa, ni a mi esposa, ni a mis hijos. Así que simplemente los cuelgo en el árbol cada noche cuando llego a casa, y en la mañana los recojo otra vez. Lo divertido —dijo sonriendo— es que cuando salgo a recogerlos, no hay tantos como los que recuerdo haber colgado la noche anterior”.

De regreso me acompañó hasta el carro. Cuando pasamos cerca del árbol, sentí curiosidad y le pregunté acerca de lo que lo había visto hacer un rato antes.

“Este es mi árbol de problemas —contestó—. Sé que no puedo evitar tener problemas en el trabajo, pero una cosa es segura: los problemas no pertenecen a la casa, ni a mi esposa, ni a mis hijos. Así que simplemente los cuelgo en el árbol cada noche cuando llego a casa, y en la mañana los recojo otra vez. Lo divertido —dijo sonriendo— es que cuando salgo a recogerlos, no hay tantos como los que recuerdo haber colgado la noche anterior”.

Etiquetas:

42

12 enero 2014

Resumen de las condiciones de WhatsApp: esto es lo que aceptaste sin saberlo

¿Qué aceptas cuando usas WhatsApp? Todo viene

recogido en las condiciones de WhatsApp, las cuales explicamos de forma

directa a través de sus puntos clave.

¿Eres consciente de lo que estás aceptando cuando utilizas WhatsApp?

¿Te has parado a leer las condiciones de WhatsApp para saber qué

ocurre con tus conversaciones? ¿Y las responsabilidades que asumes,

frente a las que WhatsApp rechaza? Es ese texto largo, con algunos

tecnicimos y en inglés que aparece en la pantalla la primera vez que

usas la aplicación. Son las condiciones de WhatsApp

por usarlo, las cuales se aceptan simplemente por usarla. No están

traducidas al castellano, así que aquí quedan explicadas de forma clara

la mayoría de sus puntos clave.

¿Eres consciente de lo que estás aceptando cuando utilizas WhatsApp?

¿Te has parado a leer las condiciones de WhatsApp para saber qué

ocurre con tus conversaciones? ¿Y las responsabilidades que asumes,

frente a las que WhatsApp rechaza? Es ese texto largo, con algunos

tecnicimos y en inglés que aparece en la pantalla la primera vez que

usas la aplicación. Son las condiciones de WhatsApp

por usarlo, las cuales se aceptan simplemente por usarla. No están

traducidas al castellano, así que aquí quedan explicadas de forma clara

la mayoría de sus puntos clave.-

WhatsApp sólo puede ser usado por mayores de 16 años.

Los menores de esa edad sólo pueden hacerlo si es con una autorización

paterna específica, salvo que seamos menores emancipados legalmente.

La primera en la frente.

-

WhatsApp puede cambiar las condiciones cuando quiera, el

usuario es responsable de revisarlas periódicamente para ver si hay

cambios y decidir si continúa utilizando el servicio o no. No

hacerlo implica aceptar cualquier cambio que venga. No se le avisará con

un "hey, hemos cambiado algunas cosas, ¿quieres leerlas antes de

seguir?".

-

WhatsApp no garantiza la confidencialidad de conversaciones y contenidos

intercambiados en su servicio. ¿O creían que cuando les decíamos que

WhatsApp no tiene nada de seguro era una queja al aire? Y eso que ahora

encripta sus mensajes, hasta hace año y medio estaban en texto plano.

-

WhatsApp no borra conversaciones, sólo las oculta.

Nada nuevo en servicios digitales, por otra parte. Todas las

actualizaciones de estado que borremos quedan en sus bases de datos

aunque nosotros ya no las veamos en nuestro terminal ni en ningún otro.

Lo que hayan dejado escrito, escrito queda.

-

A WhatsApp no le enviamos sólo nuestro teléfono, sino nuestra agenda completa.

Para poder ofrecernos esa lista de 'Favoritos' con la lista de

contactos filtrada para mostrar sólo quienes usan WhatsApp, el servicio

recopila los datos de toda nuestra agenda.

-

No sólo recibe los números de nuestra agenda, sino la información completa de cada tarjeta de contacto:

nombre y apellidos, correo electrónico asociado, y si somos

detallistas y rellenamos todos los campos posibles, hasta cumpleaños,

foto o dirección física, entre otros.

-

Para que esos números estén ahí, WhatsApp da por sentado que esas personas nos han dado su permiso.

Es decir, si al abrir la aplicación por primera vez, WhatsApp coge

toda nuestra agenda de contactos, y alguno de esos contactos no quería y

decide denunciarnos, por ejemplo, toda la responsabilidad será nuestra

por tener ahí su información. Así que ya saben, a pedirle autorización

por escrito a cada contacto de su agenda por... tenerle en su agenda.

-

WhatsApp deja claro que el uso comercial está prohibido, quedando limitado al uso estrictamente personal.

Lo hace varias veces a lo largo de sus condiciones. Esto puede

considerarse saltado por todas las organizaciones que se comunican por

WhatsApp (craso error, por cierto), pero más aún por todos los que

realizan operaciones comerciales directamente a través de WhatsApp.

Desde portales de compra-venta (un conocido portal español directamente

indica si el vendedor es contactable por WhatsApp) hasta todos los reparte-flyers, perdón, relaciones públicas que operan mediante WhatsApp con sus clientes. Y así podemos llevarlo a un buen número de relaciones laborales.

-

¿Eres de los que envía fotos subidas de tono o directamente vídeos porno a grupos de amigos?

WhatsApp no te lo prohibe, pero sí que debes indicarlo directamente de

forma previa a ese contenido. Al menos de acuerdo a sus condiciones.

Recuerda que en los emoticonos de Emoji tienes rombos para poner de dos

en dos, aspas en forma de X, o incluso el icono de +18.

-

WhatsApp se lava las manos respecto al contenido que enviemos mediante él.

Es decir, si enviamos un enlace a una web con contenidos ilegales, se

considera que están fuera del alcance de WhatsApp. Así que cualquier

daño ocasionado por ese contenido enviado quedará fuera de su

responsabilidad. Muy comprensible y normal.

-

Queda prohibido utilizar parte de WhatsApp para crear servicios clónicos o que emulen la aplicación.

Incluidas todas esas aplicaciones omnipresentes sobre todo en Play

Store acerca de ocultar la hora de la conexión, cambiar el fondo de

pantalla, espiar conversaciones, etc.

-

WhatsApp obliga a informarle si nos roban o perdemos nuestro terminal.

Se hace por si el ladrón o persona que lo ha encontrado hace un uso

indebido de WhatsApp. En ese caso, la responsabilidad será nuestra.

WhatsApp no se hace responsable de nada en ningún caso.

-

Queda prohibido el uso de bots que envíen mensajes masivos.

Para saber si ha sido así, WhatsApp se basa en el tiempo que un ser

humano puede tardar de forma razonable (es muy gracioso cuando todas las

compañías hablan del "uso razonable") en enviar cierta cantidad de

mensajes. Orientado sobre todo a spammers que se aprovechen del

método de WhatsApp en el que nos basta con conocer un número de móvil,

sea de quien sea, lo conozcamos o no, para tener un nuevo contacto.

-

WhatsApp no está en contra de los sniffers o analizadores de paquetes,

de hecho avisan que no están prohibidas herramientas como Ethereal,

tcpdump o HTTPWatch. Estas herramientas sirven para robar información

que comparta un dispositivo conectado a nuestra misma red, como una red

Wi-Fi doméstica... o una pública. No obstante, sí están en contra de

cualquier atisbo de ingeniería inversa con su aplicación. Para hacer

tests de cualquier tipo hay que hacerlo previa autorización. Peligroso,

en cualquier caso.

-

No podemos enviar contenido del cual no seamos propietarios o tengamos el permiso de su autor.

Esto incluye a las violaciones de propiedad intelectual. ¿Y adivinan

qué ocurre si no es así? WhatsApp se lava las manos, los responsables

seremos nosotros.

-

Si violamos las condiciones en repetidas ocasiones, WhatsApp puede eliminarlos del servicio.

Curiosamente, para determinar si hemos incurrido en esto durante las

ocasiones suficientes, WhatsApp se acogerá al criterio de sus authorized WhatsApp employees, agents, subagents, superagents or superheros.

Tal cual figura en sus condiciones. Lo cual le quita algo de seriedad a

un texto en el que no paran de repetir que todo lo malo que ocurra

será culpa tuya. Sobre todo al final, cuando lo dicen de forma

explícita a modo de recordatorio final.

-

Por supuesto, WhatsApp tiene preparado un colofón: puede revocar estas condiciones cuando le dé la gana, que para eso es su servicio.

-

Cualquier incidente que nos ocurra con WhatsApp tiene un plazo de un año para denunciarse. Pasado ese año, se considerará que el incidente ha prescrito y no tendremos nada que hacer con WhatsApp.

-

Última frase de uno de los apartados finales de las condiciones de WhatsApp: AND AGAIN, USE THIS JUST FOR FUN. Traducido al castellano y al idioma no-verbal en el que nos entendemos todos, deja

toda tu información personal en nuestras manos, pero no uses WhatsApp

para hacer dinero, para intentar hacer dinero, o para meternos en un

lío. Claro que de eso último WhatsApp ya se ha encargado de asegurarse de que no será así.

Fuente: Celularis

Tomado de: http://www.csirtcv.gva.es/es/noticias/resumen-de-las-condiciones-de-whatsapp-esto-es-lo-que-aceptaste-sin-saberlo.html

11 enero 2014

¿Por qué las hamburguesas de McDonald no se descomponen? - La verdadera historia detrás de la historia

Siempre es divertido, cuando los medios de comunicación "Descubren" algo

que piensan que es nuevo, a pesar de que la comunidad de la salud

natural lo ha estado hablando durante años.

El último "nuevo" descubrimiento por los medios de comunicación es la hamburguesas de Carne de McDonald's que no se descomponen, incluso si los dejas durante 14 años. Esta historia ha sido destacada por muchos medios del MSM los cuales parecen sorprendidos que la comida basura de las cadenas de comida rápida no descomponga. [Ver también: ¿Quieres un poco? Hamburguesa de McDonald permanece intacto después de 14 años]

Lo curioso de esto es que el sector de la salud natural ya ha cubierto este tema hace años. Incluso los propios clientes recurrentes, por cuestiones del destino, se dieron cuenta de este hecho. Como alguien que decidió comprar algunas en el año de 1989 para saber cuanto duraban, haciendo publico los resultados en un vídeo en 2007 - que las hamburguesas todavía no se han descompuesto en más de dos décadas!. Pero ¿Los medios de comunicación recogieron esta noticia? NOP. Ni una palabra. Estas historias fueron totalmente ignorada. Fue hasta 2010 cuando un artista publicó una historia sobre la hamburguesa de McDonald que no se descomponía desde hace seis meses causando que las redes de noticia retomen el tema.

Al mirar el enlace del vídeo de arriba verás un museo entero de Big Macs y hamburguesas que abarcan años -- ninguno de los cuales se ha descompuesto.

Esto es especialmente interesante porque el más reciente "proyecto de la Cajita feliz" que sólo rastrea una hamburguesa durante seis meses ha tenido muchas críticas de algunos críticos que dicen que las hamburguesas se descomponen si le das suficiente tiempo. Obviamente no conocen el museo de hamburguesa momificados que recorre todo el camino de vuelta a 1989. Estas cosas nunca parecen descomponerse!

¿Por qué no descomponen las hamburguesas de McDonald's?

Así que ¿Por qué las hamburguesas y papas fritas del fast food no se descomponen? La respuesta instintiva es a menudo considerado como, "Bien deben ser hechos con tantos productos químicos que incluso el moho no lo come." Mientras que es parte de la respuesta, no es toda la historia.

La verdad es que muchos alimentos procesados no se descomponen y no son comidos por el moho, los insectos o incluso los roedores. Intenta dejar un trozo de margarina afuera en tu jardín y ve si algo se molesta en comerlo. Te hallaras que la margarina dejada parece inmortal, también!

La papas fritas pueden durar décadas. Las pizzas congeladas son extremadamente resistentes a la descomposición. ¿Y sabes de esos embutidos y carnes procesadas que son vendidos alrededor de las fiestas navideñas? Tu puedes mantenerlos durante años y nunca se van a podrir.

Con las carnes, la razón principal de por qué no se descomponen es por su alto contenido de sodio. La sal es un gran conservante, los seres humanos primitivos lo han conocido durante miles de años. Las empanadas de carne de McDonald's están totalmente equipadas con sodio -- tanto que lo califican como carne de "conserva", sin contar incluso los productos químicos que se puede encontrar en la carne.

Para mí, no existe mucho misterio sobre la no descomposición de la carne. La verdadera pregunta en mi mente es ¿Por qué a los panes no le afecta el moho? Esa es la parte realmente espantosa, puesto que al pan saludable comienza a aparecerle moho al pasar los días. ¿Qué podría estar en los panes para hamburguesas de McDonald's? ¿Que a alejado a la vida microscópica durante más de dos décadas?

Pues resulta que, a menos que seas un químico probablemente no puedas leer la lista de ingredientes en voz alta. Aquí esta lo que dice la Página Web de McDonald sobre lo que encontrarás en sus panecillos:

Harina enriquecida (harina de trigo blanqueada, harina de cebada malteada, niacina, hierro reducido, mononitrato de tiamina, riboflavina, ácido fólico, enzimas), agua, jarabe de maíz alto en fructosa, azúcar, levadura, aceite de soja y / o aceite de soja hidrogenado, contiene 2 % o menos de los siguientes: sal, sulfato de calcio, carbonato de calcio, gluten de trigo, sulfato de amonio, cloruro de amonio, acondicionadores de masa (estearoil lactilato de sodio, datem, ácido ascórbico, azodicarbonamida, mono-y diglicéridos, monoglicéridos etoxilados, fosfato monocálcico, enzimas , goma de guar, peróxido de calcio, harina de soja), propionato de sodio y propionato de calcio (conservantes), lecitina de soja.

Gran cosa, ¿eh? Conseguirás amar en especial los HFCS (¿diabetes?, ¿alguien?), aceite de soja parcialmente hidrogenado (¿alguien quiere cardiopatía?) y la larga lista de productos químicos como sulfato de amonio y sodio propionato. Yum. Se me cae la baba de sólo pensarlo.

Ahora viene la parte verdaderamente sorprendente de todo esto: En mi opinión, la razón por el cual nada comerá el pan para hamburguesa de McDonalds (excepto por un ser humano) es porque no es alimento!

Ningún animal normal percibirá el pan para hamburguesa de McDonalds como alimento, y como resultado, ni las bacterias u hongos. A sus sentidos, no es materia comestible. Por eso estos panes para hamburguesa biónica no se descomponen.

Lo que me lleva a mi último punto acerca de toda esta cómica distracción: existe una única especie en el planeta Tierra que es lo bastante estúpida como para pensar que las hamburguesas de un McDonald's es comida. Esta especie está sufriendo por tasas -- que están por las nubes -- de diabetes, cáncer, enfermedades del corazón, demencia y obesidad. Esta especie pretende ser la especie más inteligente del planeta y sin embargo se comporta de una manera estúpida que alimenta a sus propios hijos con químicos venenosos y atroces no-alimentos que incluso los hongos no lo comerían (y hongos se alimentan de estiércol de vaca, sólo para tu información).

¿Teniendo cuidado al adivinar de cual especie estoy hablando?

Esa es el real historia aquí. No es que las hamburguesas de McDonald no se descomponen; es que las personas son lo suficientemente estúpidas como para comerlos.

Fuente: [naturalnews]

Tomado de: http://conspiraciones1040.blogspot.com.ar/2013/05/por-que-las-hamburguesas-de-mcdonald-no.html

El último "nuevo" descubrimiento por los medios de comunicación es la hamburguesas de Carne de McDonald's que no se descomponen, incluso si los dejas durante 14 años. Esta historia ha sido destacada por muchos medios del MSM los cuales parecen sorprendidos que la comida basura de las cadenas de comida rápida no descomponga. [Ver también: ¿Quieres un poco? Hamburguesa de McDonald permanece intacto después de 14 años]

Lo curioso de esto es que el sector de la salud natural ya ha cubierto este tema hace años. Incluso los propios clientes recurrentes, por cuestiones del destino, se dieron cuenta de este hecho. Como alguien que decidió comprar algunas en el año de 1989 para saber cuanto duraban, haciendo publico los resultados en un vídeo en 2007 - que las hamburguesas todavía no se han descompuesto en más de dos décadas!. Pero ¿Los medios de comunicación recogieron esta noticia? NOP. Ni una palabra. Estas historias fueron totalmente ignorada. Fue hasta 2010 cuando un artista publicó una historia sobre la hamburguesa de McDonald que no se descomponía desde hace seis meses causando que las redes de noticia retomen el tema.

Al mirar el enlace del vídeo de arriba verás un museo entero de Big Macs y hamburguesas que abarcan años -- ninguno de los cuales se ha descompuesto.

Esto es especialmente interesante porque el más reciente "proyecto de la Cajita feliz" que sólo rastrea una hamburguesa durante seis meses ha tenido muchas críticas de algunos críticos que dicen que las hamburguesas se descomponen si le das suficiente tiempo. Obviamente no conocen el museo de hamburguesa momificados que recorre todo el camino de vuelta a 1989. Estas cosas nunca parecen descomponerse!

¿Por qué no descomponen las hamburguesas de McDonald's?

Así que ¿Por qué las hamburguesas y papas fritas del fast food no se descomponen? La respuesta instintiva es a menudo considerado como, "Bien deben ser hechos con tantos productos químicos que incluso el moho no lo come." Mientras que es parte de la respuesta, no es toda la historia.

La verdad es que muchos alimentos procesados no se descomponen y no son comidos por el moho, los insectos o incluso los roedores. Intenta dejar un trozo de margarina afuera en tu jardín y ve si algo se molesta en comerlo. Te hallaras que la margarina dejada parece inmortal, también!

La papas fritas pueden durar décadas. Las pizzas congeladas son extremadamente resistentes a la descomposición. ¿Y sabes de esos embutidos y carnes procesadas que son vendidos alrededor de las fiestas navideñas? Tu puedes mantenerlos durante años y nunca se van a podrir.

Con las carnes, la razón principal de por qué no se descomponen es por su alto contenido de sodio. La sal es un gran conservante, los seres humanos primitivos lo han conocido durante miles de años. Las empanadas de carne de McDonald's están totalmente equipadas con sodio -- tanto que lo califican como carne de "conserva", sin contar incluso los productos químicos que se puede encontrar en la carne.

Para mí, no existe mucho misterio sobre la no descomposición de la carne. La verdadera pregunta en mi mente es ¿Por qué a los panes no le afecta el moho? Esa es la parte realmente espantosa, puesto que al pan saludable comienza a aparecerle moho al pasar los días. ¿Qué podría estar en los panes para hamburguesas de McDonald's? ¿Que a alejado a la vida microscópica durante más de dos décadas?

Pues resulta que, a menos que seas un químico probablemente no puedas leer la lista de ingredientes en voz alta. Aquí esta lo que dice la Página Web de McDonald sobre lo que encontrarás en sus panecillos:

Harina enriquecida (harina de trigo blanqueada, harina de cebada malteada, niacina, hierro reducido, mononitrato de tiamina, riboflavina, ácido fólico, enzimas), agua, jarabe de maíz alto en fructosa, azúcar, levadura, aceite de soja y / o aceite de soja hidrogenado, contiene 2 % o menos de los siguientes: sal, sulfato de calcio, carbonato de calcio, gluten de trigo, sulfato de amonio, cloruro de amonio, acondicionadores de masa (estearoil lactilato de sodio, datem, ácido ascórbico, azodicarbonamida, mono-y diglicéridos, monoglicéridos etoxilados, fosfato monocálcico, enzimas , goma de guar, peróxido de calcio, harina de soja), propionato de sodio y propionato de calcio (conservantes), lecitina de soja.

Gran cosa, ¿eh? Conseguirás amar en especial los HFCS (¿diabetes?, ¿alguien?), aceite de soja parcialmente hidrogenado (¿alguien quiere cardiopatía?) y la larga lista de productos químicos como sulfato de amonio y sodio propionato. Yum. Se me cae la baba de sólo pensarlo.

Ahora viene la parte verdaderamente sorprendente de todo esto: En mi opinión, la razón por el cual nada comerá el pan para hamburguesa de McDonalds (excepto por un ser humano) es porque no es alimento!

Ningún animal normal percibirá el pan para hamburguesa de McDonalds como alimento, y como resultado, ni las bacterias u hongos. A sus sentidos, no es materia comestible. Por eso estos panes para hamburguesa biónica no se descomponen.

Lo que me lleva a mi último punto acerca de toda esta cómica distracción: existe una única especie en el planeta Tierra que es lo bastante estúpida como para pensar que las hamburguesas de un McDonald's es comida. Esta especie está sufriendo por tasas -- que están por las nubes -- de diabetes, cáncer, enfermedades del corazón, demencia y obesidad. Esta especie pretende ser la especie más inteligente del planeta y sin embargo se comporta de una manera estúpida que alimenta a sus propios hijos con químicos venenosos y atroces no-alimentos que incluso los hongos no lo comerían (y hongos se alimentan de estiércol de vaca, sólo para tu información).

¿Teniendo cuidado al adivinar de cual especie estoy hablando?

Esa es el real historia aquí. No es que las hamburguesas de McDonald no se descomponen; es que las personas son lo suficientemente estúpidas como para comerlos.

Fuente: [naturalnews]

Tomado de: http://conspiraciones1040.blogspot.com.ar/2013/05/por-que-las-hamburguesas-de-mcdonald-no.html

Etiquetas:

argentina,

ciencia,

curiosidades,

sociedad

10 enero 2014

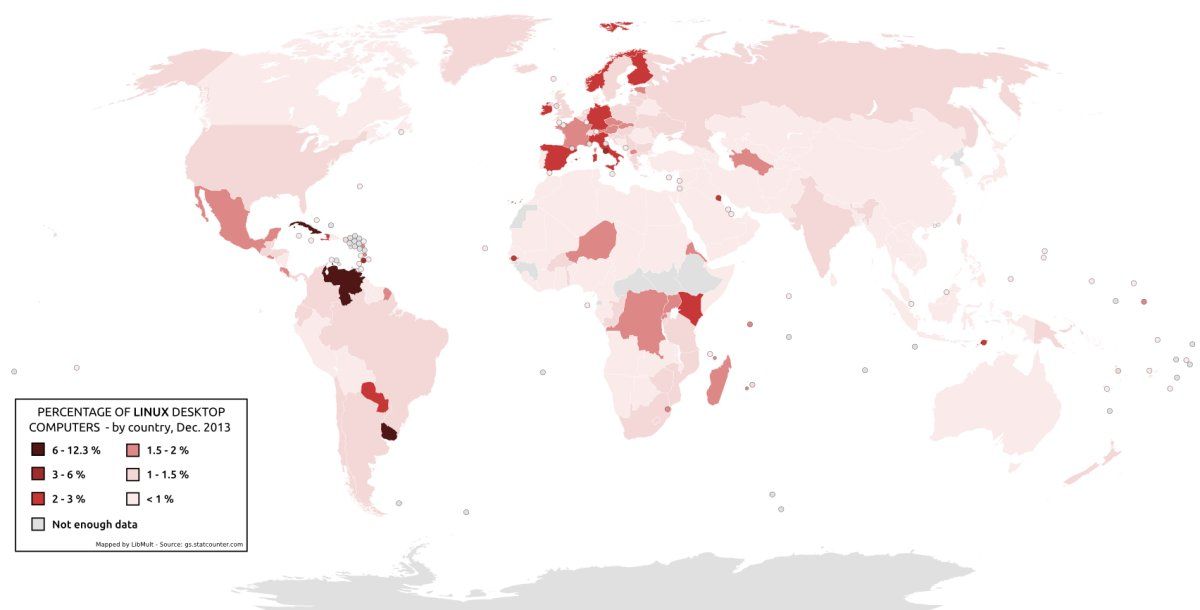

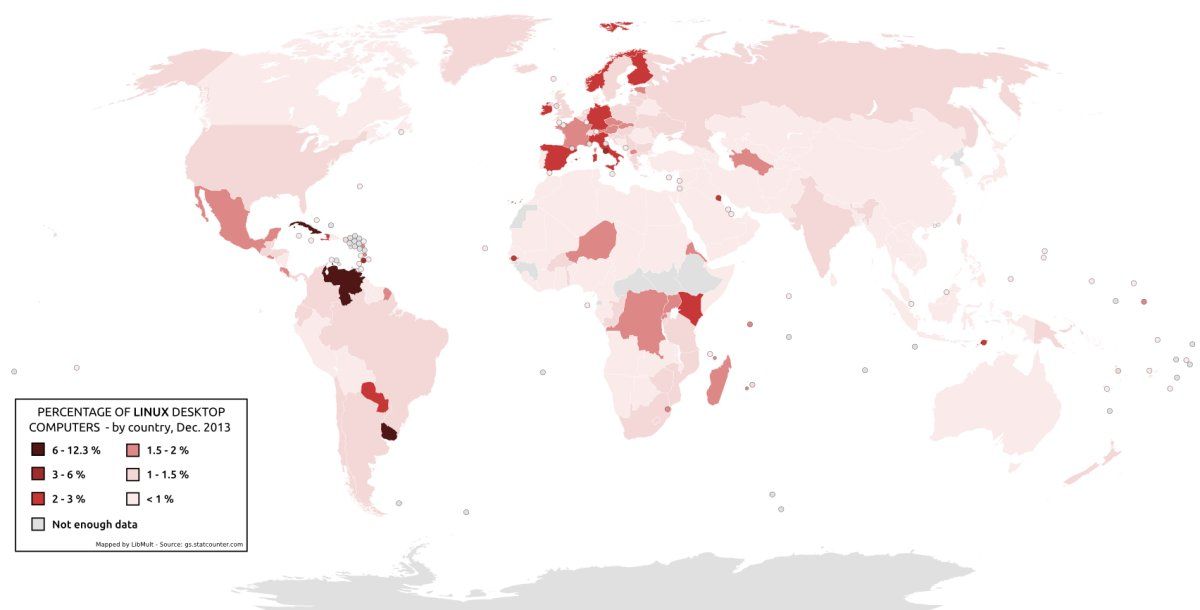

Linux es más utilizado en países de habla hispana

Como cada inicio de año, empiezan a surgir los primeros estudios con estadísticas de uso de todo tipo. En el ámbito de los sistemas operativos, Windows 8 y su ampliación 8.1 han conseguido ya un 12% de cuota en el mercado de escritorio. En el ámbito de Linux no se han movido mucho los números, manteniéndose alrededor del 1.5%; lo que resulta sorprendente es que es en España y determinados países de Latinoamérica donde más se utiliza Linux a nivel mundial, con Uruguay, Venezuela y Cuba a la cabeza.

Los datos extraídos son puramente orientativos, y varían de un lugar a otro (NetMarketShare, StarCounter, w3Counter), pero mantienen una proporción similar y nos da una idea del rango de uso con respecto al resto del mundo. Sin ir más lejos, España ha alcanzado el 2.5% de uso, siendo junto a Noruega, Alemania, Italia e Irlanda los únicos países europeos por encima de la media mundial.

Pero lo sorprendente está en América Latina. Ecuador ya plantó las primeras semillas hace unos años, cuando su presidente Rafael Correa llegó a decretar en 2008 que la administración pública del país usaría software libre, extendiéndose a la práctica totalidad de organismos oficiales y servicios informatizados del país, con hitos como el servicio de votaciones online eCURUL para gestionar debates de gobierno.

El país que más recientemente se ha sumado a este movimiento ha sido Uruguay, que hace escasos días ha aprobado una nueva ley que institucionaliza el uso de software libre en la administración pública y su promoción en el ámbito de la educación.

Tanto los países mencionados como Venezuela superan holgadamente el 6% de cuota de mercado en sistemas operativos de escritorio, existiendo en este último caso incluso una distribución de Linux propia para impulsar el uso del software libre en la República Bolivariana.

En muchos de estos casos la estadística “tiene truco” al existir un menor número de ordenadores entre la población y por tanto, una mayor proporción en el uso de Linux por parte de administraciones y servicios públicos con respecto al número total de sistemas operativos en uso. Aún así, se trata de un interesante sustrato de cara al futuro del software libre en estos países en cuanto a la labor de concienciación y estandarización.

El camino por recorrer todavía es largo, pero se están dando pasos muy importantes en pos de su expansión, desde el respaldo del gigante de los videojuegos Valve con su sistema SteamOS basado en Linux a la expansión de Ubuntu en el mercado móvil, los dos principales campos hacia los que deberá orientarse toda la industria para adaptarse a los cambios que se están viviendo en cuanto a los hábitos del consumidor.

Tomado de: http://blog.uptodown.com/linux-es-mas-utilizado-en-paises-de-habla-hispana/

Los datos extraídos son puramente orientativos, y varían de un lugar a otro (NetMarketShare, StarCounter, w3Counter), pero mantienen una proporción similar y nos da una idea del rango de uso con respecto al resto del mundo. Sin ir más lejos, España ha alcanzado el 2.5% de uso, siendo junto a Noruega, Alemania, Italia e Irlanda los únicos países europeos por encima de la media mundial.

Pero lo sorprendente está en América Latina. Ecuador ya plantó las primeras semillas hace unos años, cuando su presidente Rafael Correa llegó a decretar en 2008 que la administración pública del país usaría software libre, extendiéndose a la práctica totalidad de organismos oficiales y servicios informatizados del país, con hitos como el servicio de votaciones online eCURUL para gestionar debates de gobierno.

El país que más recientemente se ha sumado a este movimiento ha sido Uruguay, que hace escasos días ha aprobado una nueva ley que institucionaliza el uso de software libre en la administración pública y su promoción en el ámbito de la educación.

Tanto los países mencionados como Venezuela superan holgadamente el 6% de cuota de mercado en sistemas operativos de escritorio, existiendo en este último caso incluso una distribución de Linux propia para impulsar el uso del software libre en la República Bolivariana.

En muchos de estos casos la estadística “tiene truco” al existir un menor número de ordenadores entre la población y por tanto, una mayor proporción en el uso de Linux por parte de administraciones y servicios públicos con respecto al número total de sistemas operativos en uso. Aún así, se trata de un interesante sustrato de cara al futuro del software libre en estos países en cuanto a la labor de concienciación y estandarización.

El camino por recorrer todavía es largo, pero se están dando pasos muy importantes en pos de su expansión, desde el respaldo del gigante de los videojuegos Valve con su sistema SteamOS basado en Linux a la expansión de Ubuntu en el mercado móvil, los dos principales campos hacia los que deberá orientarse toda la industria para adaptarse a los cambios que se están viviendo en cuanto a los hábitos del consumidor.

Tomado de: http://blog.uptodown.com/linux-es-mas-utilizado-en-paises-de-habla-hispana/

Etiquetas:

argentina,

curiosidades,

informatico,

linux,

redeslibres,

seguridad,

tics

09 enero 2014

Proyecto de Código Penal, un primer análisis.

Buenos días, me desperté temprano así que leí varias notas y me llamo la atención que en la única que habla de delitos informáticos, suplantación de identidad (que es el tema que nos dio el inicio de este artículo), etc fue en Página 12, entonces ni lento ni perezoso me hice unos mates y me puse a investigar, bueno por correo electrónico y suplantación de identidad tenemos todo esto:

ARTICULO 43.- Actuar en lugar de otro. El que actuare como directivo u órgano de una persona jurídica, o como representante legal, o voluntario de otro u otros, o el que asumiere funciones correspondientes al sujeto o entidad en cuyo nombre o beneficio actuare, responderá personalmente por el hecho punible aunque no concurran en él las calidades típicas para determinar la autoría, si tales características corresponden a la entidad o personas en cuyo nombre o representación obrare. Esta disposición se aplicará también a la persona que reviste la calidad de encargado de un establecimiento o empresa, o al responsable del cumplimiento de determinadas obligaciones de su titular y al que, sin actuar con mandato alguno, realiza el hecho en interés del titular. Lo dispuesto en este artículo será aplicable aún cuando el acto jurídico determinante de la representación o del mandato sea ineficaz.

ARTICULO 138.- Será reprimido con prisión de QUINCE (15) días a SEIS (6) meses o de DIEZ (10) a DOSCIENTOS (200) días multa, el que abriere indebidamente una carta, un pliego cerrado o un despacho telegráfico, telefónico, mensaje de correo electrónico o de otra naturaleza que no le esté dirigido; o se apoderare indebidamente de una carta, de un pliego, de un mensaje de correo electrónico, de un despacho o de otro papel privado, aunque no esté cerrado; o suprimiere o desviare de su destino una correspondencia o mensaje de correo electrónico que no le esté dirigida. Se le aplicará prisión de UN (1) mes a UN (1) año o de DIEZ (10) a TRESCIENTOS (300) días multa, si el culpable comunicare a otro o publicare el contenido de la carta, escrito, mensaje de correo electrónico o despacho.

ARTICULO 139.- Será reprimido con prisión de SEIS (6) meses a DOS (2) años, el que por su oficio o profesión se apoderare de una carta, de un pliego, de un telegrama o de otra pieza de correspondencia o de un mensaje de correo electrónico. También si se impusiere de su contenido, la entregare o comunicare a otro que no sea el destinatario, la suprimiere, la ocultare o cambiare su texto.

ARTICULO 143.- Será reprimido con multa de DIEZ (10) a CIENTO CINCUENTA (150) días-multa el que, hallándose en posesión de una correspondencia o mensaje de correo electrónico no destinado a la publicidad, lo hiciere publicar indebidamente, aunque haya sido dirigida a él, si el hecho causare o pudiere causar perjuicios a terceros.

ARTICULO 146.- Será reprimido con la pena de prisión de SEIS (6) meses a DOS (2) años el que ilegítimamente accediere, de cualquier forma, a un banco de datos personales. La misma pena se aplicará al que insertare o hiciere insertar datos falsos en un archivo de datos personales o proporcionare a un tercero información falsa contenida en un archivo de datos personales o revelare a otro información registrada en un banco de datos personales cuyo secreto estuviere obligado a preservar por disposición de una ley.

Hasta acá no encuentro nada del otro mundo, porque estamos buscando suplantación de identidad y correos electrónicos, entonces caemos en los 2 artículos (50 y 51) que nos dice para donde tenemos que ir (y esto le va a interesar a mas de uno).

ARTICULO 50.- Acciones públicas dependientes de instancia privada. Son acciones dependientes de la previa instancia privada las que nacen de los siguientes delitos: a)Los establecidos en los artículos (154 y 155 de este Código), siempre que no resultare la muerte de la persona ofendida o lesiones gravísimas (artículo 104 de este Código);

b)Lesiones leves, sean dolosas o culposas. No obstante, se procederá de oficio cuando mediaren razones de seguridad e interés público;

c)Amenazas (artículo 135 de este Código);

d)Hurto simple (artículo 167 de este Código);

e)Estafa y otras defraudaciones (artículos 174, 175, 176 Y 177 de este Código);

f)Daño (art.186 y 187 de este Código);

g)Los relativos a la propiedad intelectual o industrial y a los derechos de autor (Ley N°11.723 y sus modificaciones) y a la Ley de Patentes de Invención y Modelos de Utilidad Ley N° 24.481 (T.O. 1996).

h) Los vinculados con los fraudes al comercio y a la industria (artículos 201 y 202 de este código).

En tales casos no se procederá a formar causa si no media denuncia previa del agraviado, de sus representantes legales, tutor o guardador. Reunirá esta última calidad quien tuviera a su cargo, por cualquier motivo, el cuidado del menor. La instancia privada se extiende de derecho a todos los partícipes del hecho delictivo. Sin embargo, se procederá de oficio por el Fiscal cuando el hecho delictivo fuere cometido contra un menor que no tenga padres, tutor ni guardador, o si lo realizare uno de sus ascendientes, tutor o guardador.

Si existieren intereses gravemente contrapuestos entre alguno de aquellos (ascendientes, tutor o guardador) y el menor, el Fiscal deberá actuar de oficio si ello resultare más conveniente para el interés superior del último.

ARTICULO 51.- Acciones privadas. Son acciones privadas las que nacen de los siguientes delitos:

a)Calumnias e injurias;

b)Violación de domicilio (artículo 136 de este Código);

c)Violación de secretos (144 de este Código), salvo en los casos del artículo 145 de este Código;

d)Concurrencia desleal (artículo 150 de este Código);

e)Incumplimiento de los deberes de asistencia familiar;

f)Del pago con cheques sin provisión de fondos (artículo 178 de este Código).

En tales supuestos se procederá únicamente por querella del agraviado, sus representantes legales, tutor o guardador. En los casos de calumnias o injurias la acción podrá ser ejercitada sólo por el agraviado y después de su muerte por el cónyuge, hijos, nietos o padres sobrevivientes.

Como es un delito de estafa lo que estamos buscando, nos remitimos al 174 y BINGO!!!!.

ARTICULO 174.- Será reprimido con prisión de UN (1) mes a SEIS (6) años, el que defraudare a otro con nombre supuesto, calidad simulada, falsos títulos, influencia mentida, abuso de confianza o aparentando bienes, crédito, comisión, empresa o negociación o valiéndose de cualquier otro ardid o engaño.

pero además. el 175 en el inciso L

l) El que defraudare mediante el uso de una tarjeta de compra, crédito o débito, cuando la misma hubiere sido falsificada, adulterada, hurtada, robada, perdida u obtenida del legítimo emisor mediante ardid o engaño, o mediante el uso no autorizado de sus datos, aunque lo hiciere por medio de una operación automática.

Esto hasta acá estamos bastante bien (a un primer análisis y teniendo en cuenta que es un proyecto), pero me quedan varias preguntas que voy a tratar de responderme (si puedo, cosa que no es sencilla), el artículo 179.

CAPITULO V. Delitos contra la propiedad intelectual e industrial

ARTICULO 179.- Será reprimido con pena de UN (1) mes a SEIS (6) años el que con ánimo de lucro y en perjuicio de terceros, edite, venda, reproduzca, plagie, distribuya o represente públicamente, en todo o en parte una obra literaria, artística o científica, o su transformación, interpretación o ejecución artística fijada en cualquier tipo de soporte o representada a través de cualquier medio, sin la autorización de los titulares de los correspondientes derechos de propiedad intelectual o de sus cesionarios.

Como vemos esta dentro de un capitulo distinto, y la pregunta es y el hermoso fallo YouTube?.

Buscamos lo referido a la ley de Grooming y ups no está (o yo no la encontré, puede ser eh). arranca a partir del 154 (es una perla que dividan edades, les suena?).

Nuestro viejo artículo 128 ahora es 161

ARTICULO 161.- Será reprimido con prisión de SEIS (6) meses a TRES (3) años, el que produjere o publicare imágenes pornográficas en que se exhibieran menores de DIECIOCHO (18) años, al igual que el que organizare espectáculos en vivo con escenas pornográficas en que participaren dichos menores. En la misma pena incurrirá el que distribuyere imágenes pornográficas cuyas características externas hicieren manifiestas que en ellas se ha grabado o fotografiado la exhibición de menores de DIECIOCHO (18) años de edad al momento de la creación de la imagen. Será reprimido con prisión de QUINCE (15) días a DOS (2) años quien facilitare el acceso a espectáculos pornográficos o suministrare material pornográfico a menores de CATORCE (14) años.

Y acá vemos la falta de compromiso, de entender cual es la situación, de falta de laburo. Siempre se atacó al 128 porque no era penada la tenencia de pornografía infantil, bueno ahora tampoco. Y tampoco deja muy en claro el tema de las representaciones artificiales (dibujos).

ARTICULO 43.- Actuar en lugar de otro. El que actuare como directivo u órgano de una persona jurídica, o como representante legal, o voluntario de otro u otros, o el que asumiere funciones correspondientes al sujeto o entidad en cuyo nombre o beneficio actuare, responderá personalmente por el hecho punible aunque no concurran en él las calidades típicas para determinar la autoría, si tales características corresponden a la entidad o personas en cuyo nombre o representación obrare. Esta disposición se aplicará también a la persona que reviste la calidad de encargado de un establecimiento o empresa, o al responsable del cumplimiento de determinadas obligaciones de su titular y al que, sin actuar con mandato alguno, realiza el hecho en interés del titular. Lo dispuesto en este artículo será aplicable aún cuando el acto jurídico determinante de la representación o del mandato sea ineficaz.

ARTICULO 138.- Será reprimido con prisión de QUINCE (15) días a SEIS (6) meses o de DIEZ (10) a DOSCIENTOS (200) días multa, el que abriere indebidamente una carta, un pliego cerrado o un despacho telegráfico, telefónico, mensaje de correo electrónico o de otra naturaleza que no le esté dirigido; o se apoderare indebidamente de una carta, de un pliego, de un mensaje de correo electrónico, de un despacho o de otro papel privado, aunque no esté cerrado; o suprimiere o desviare de su destino una correspondencia o mensaje de correo electrónico que no le esté dirigida. Se le aplicará prisión de UN (1) mes a UN (1) año o de DIEZ (10) a TRESCIENTOS (300) días multa, si el culpable comunicare a otro o publicare el contenido de la carta, escrito, mensaje de correo electrónico o despacho.

ARTICULO 139.- Será reprimido con prisión de SEIS (6) meses a DOS (2) años, el que por su oficio o profesión se apoderare de una carta, de un pliego, de un telegrama o de otra pieza de correspondencia o de un mensaje de correo electrónico. También si se impusiere de su contenido, la entregare o comunicare a otro que no sea el destinatario, la suprimiere, la ocultare o cambiare su texto.

ARTICULO 143.- Será reprimido con multa de DIEZ (10) a CIENTO CINCUENTA (150) días-multa el que, hallándose en posesión de una correspondencia o mensaje de correo electrónico no destinado a la publicidad, lo hiciere publicar indebidamente, aunque haya sido dirigida a él, si el hecho causare o pudiere causar perjuicios a terceros.

ARTICULO 146.- Será reprimido con la pena de prisión de SEIS (6) meses a DOS (2) años el que ilegítimamente accediere, de cualquier forma, a un banco de datos personales. La misma pena se aplicará al que insertare o hiciere insertar datos falsos en un archivo de datos personales o proporcionare a un tercero información falsa contenida en un archivo de datos personales o revelare a otro información registrada en un banco de datos personales cuyo secreto estuviere obligado a preservar por disposición de una ley.

Hasta acá no encuentro nada del otro mundo, porque estamos buscando suplantación de identidad y correos electrónicos, entonces caemos en los 2 artículos (50 y 51) que nos dice para donde tenemos que ir (y esto le va a interesar a mas de uno).

ARTICULO 50.- Acciones públicas dependientes de instancia privada. Son acciones dependientes de la previa instancia privada las que nacen de los siguientes delitos: a)Los establecidos en los artículos (154 y 155 de este Código), siempre que no resultare la muerte de la persona ofendida o lesiones gravísimas (artículo 104 de este Código);

b)Lesiones leves, sean dolosas o culposas. No obstante, se procederá de oficio cuando mediaren razones de seguridad e interés público;

c)Amenazas (artículo 135 de este Código);

d)Hurto simple (artículo 167 de este Código);

e)Estafa y otras defraudaciones (artículos 174, 175, 176 Y 177 de este Código);

f)Daño (art.186 y 187 de este Código);

g)Los relativos a la propiedad intelectual o industrial y a los derechos de autor (Ley N°11.723 y sus modificaciones) y a la Ley de Patentes de Invención y Modelos de Utilidad Ley N° 24.481 (T.O. 1996).

h) Los vinculados con los fraudes al comercio y a la industria (artículos 201 y 202 de este código).

En tales casos no se procederá a formar causa si no media denuncia previa del agraviado, de sus representantes legales, tutor o guardador. Reunirá esta última calidad quien tuviera a su cargo, por cualquier motivo, el cuidado del menor. La instancia privada se extiende de derecho a todos los partícipes del hecho delictivo. Sin embargo, se procederá de oficio por el Fiscal cuando el hecho delictivo fuere cometido contra un menor que no tenga padres, tutor ni guardador, o si lo realizare uno de sus ascendientes, tutor o guardador.

Si existieren intereses gravemente contrapuestos entre alguno de aquellos (ascendientes, tutor o guardador) y el menor, el Fiscal deberá actuar de oficio si ello resultare más conveniente para el interés superior del último.

ARTICULO 51.- Acciones privadas. Son acciones privadas las que nacen de los siguientes delitos:

a)Calumnias e injurias;

b)Violación de domicilio (artículo 136 de este Código);

c)Violación de secretos (144 de este Código), salvo en los casos del artículo 145 de este Código;

d)Concurrencia desleal (artículo 150 de este Código);

e)Incumplimiento de los deberes de asistencia familiar;

f)Del pago con cheques sin provisión de fondos (artículo 178 de este Código).

En tales supuestos se procederá únicamente por querella del agraviado, sus representantes legales, tutor o guardador. En los casos de calumnias o injurias la acción podrá ser ejercitada sólo por el agraviado y después de su muerte por el cónyuge, hijos, nietos o padres sobrevivientes.

Como es un delito de estafa lo que estamos buscando, nos remitimos al 174 y BINGO!!!!.

ARTICULO 174.- Será reprimido con prisión de UN (1) mes a SEIS (6) años, el que defraudare a otro con nombre supuesto, calidad simulada, falsos títulos, influencia mentida, abuso de confianza o aparentando bienes, crédito, comisión, empresa o negociación o valiéndose de cualquier otro ardid o engaño.

pero además. el 175 en el inciso L

l) El que defraudare mediante el uso de una tarjeta de compra, crédito o débito, cuando la misma hubiere sido falsificada, adulterada, hurtada, robada, perdida u obtenida del legítimo emisor mediante ardid o engaño, o mediante el uso no autorizado de sus datos, aunque lo hiciere por medio de una operación automática.

Esto hasta acá estamos bastante bien (a un primer análisis y teniendo en cuenta que es un proyecto), pero me quedan varias preguntas que voy a tratar de responderme (si puedo, cosa que no es sencilla), el artículo 179.

CAPITULO V. Delitos contra la propiedad intelectual e industrial

ARTICULO 179.- Será reprimido con pena de UN (1) mes a SEIS (6) años el que con ánimo de lucro y en perjuicio de terceros, edite, venda, reproduzca, plagie, distribuya o represente públicamente, en todo o en parte una obra literaria, artística o científica, o su transformación, interpretación o ejecución artística fijada en cualquier tipo de soporte o representada a través de cualquier medio, sin la autorización de los titulares de los correspondientes derechos de propiedad intelectual o de sus cesionarios.

Como vemos esta dentro de un capitulo distinto, y la pregunta es y el hermoso fallo YouTube?.

Buscamos lo referido a la ley de Grooming y ups no está (o yo no la encontré, puede ser eh). arranca a partir del 154 (es una perla que dividan edades, les suena?).

Nuestro viejo artículo 128 ahora es 161

ARTICULO 161.- Será reprimido con prisión de SEIS (6) meses a TRES (3) años, el que produjere o publicare imágenes pornográficas en que se exhibieran menores de DIECIOCHO (18) años, al igual que el que organizare espectáculos en vivo con escenas pornográficas en que participaren dichos menores. En la misma pena incurrirá el que distribuyere imágenes pornográficas cuyas características externas hicieren manifiestas que en ellas se ha grabado o fotografiado la exhibición de menores de DIECIOCHO (18) años de edad al momento de la creación de la imagen. Será reprimido con prisión de QUINCE (15) días a DOS (2) años quien facilitare el acceso a espectáculos pornográficos o suministrare material pornográfico a menores de CATORCE (14) años.

Y acá vemos la falta de compromiso, de entender cual es la situación, de falta de laburo. Siempre se atacó al 128 porque no era penada la tenencia de pornografía infantil, bueno ahora tampoco. Y tampoco deja muy en claro el tema de las representaciones artificiales (dibujos).

08 enero 2014

El Problema

Un gran maestro y un guardián compartían la administración de un monasterio zen. Cierto día el guardián murió, y había que sustituirlo. El gran maestro reunió a todos sus discípulos para escoger a quien tendría ese honor. “Voy a presentarles un problema —dijo—. Aquel que lo resuelva primero será el nuevo guardián del templo”.

Trajo al centro de la sala un banco, puso sobre este un enorme y hermoso florero de porcelana con una hermosa rosa roja y señaló: “Este es el problema”.

Los discípulos contemplaban perplejos lo que veían: los diseños sofisticados y raros de la porcelana, la frescura y elegancia de la flor... ¿Qué representaba aquello? ¿Qué hacer? ¿Cuál era el enigma? Todos estaban paralizados. Después de algunos minutos, un alumno se levantó, miró al maestro y a los demás discípulos, caminó hacia el florero con determinación y lo tiró al suelo.

“Usted es el nuevo guardián —le dijo el gran maestro, y explicó—: Yo fui muy claro, les dije que estaban delante de un problema. No importa qué tan bellos y fascinantes sean, los problemas tienen que ser resueltos. Puede tratarse de un florero de porcelana muy raro, un bello amor que ya no tiene sentido, un camino que debemos abandonar pero que insistimos en recorrer porque nos trae comodidades.

Sólo existe una forma de lidiar con los problemas: atacarlos de frente. En esos momentos no podemos tener piedad, ni dejarnos tentar por el lado fascinante que cualquier conflicto llevan consigo”.

Los problemas tienen un raro efecto sobre la mayoría de nosotros: nos gusta contemplarlos, analizarlos, darles vuelta, comentarlos... Sucede con frecuencia que comparamos nuestros problemas con los de los demás y decimos: “Su problema no es nada... ¡espere a que le cuente el mío!” Se ha dado en llamar “parálisis por análisis” a este proceso de contemplación e inacción. Busca la solución!

Trajo al centro de la sala un banco, puso sobre este un enorme y hermoso florero de porcelana con una hermosa rosa roja y señaló: “Este es el problema”.

Los discípulos contemplaban perplejos lo que veían: los diseños sofisticados y raros de la porcelana, la frescura y elegancia de la flor... ¿Qué representaba aquello? ¿Qué hacer? ¿Cuál era el enigma? Todos estaban paralizados. Después de algunos minutos, un alumno se levantó, miró al maestro y a los demás discípulos, caminó hacia el florero con determinación y lo tiró al suelo.